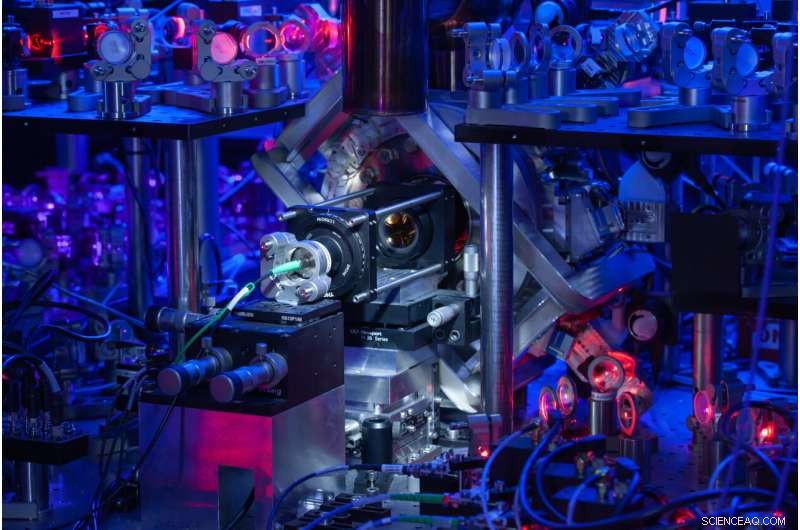

Una delle due trappole ioniche utilizzate, visibile al centro dell'immagine. Intorno alla trappola corrono una serie di linee di raggi laser per la preparazione e la manipolazione degli ioni. Nella parte anteriore della trappola, è visibile l'estremità del collegamento della rete quantistica all'altra trappola, una fibra ottica. Credito:David Nadlinger/ Università di Oxford

Un metodo noto come distribuzione della chiave quantistica ha mantenuto a lungo la promessa di una sicurezza delle comunicazioni irraggiungibile nella crittografia convenzionale. Un team internazionale di scienziati ha ora dimostrato sperimentalmente, per la prima volta, un approccio alla distribuzione delle chiavi quantistiche basato su un entanglement quantistico di alta qualità, che offre garanzie di sicurezza molto più ampie rispetto agli schemi precedenti.

L'arte della crittografia consiste nel trasformare abilmente i messaggi in modo che diventino privi di significato per tutti tranne che per i destinatari previsti. I moderni schemi crittografici, come quelli alla base del commercio digitale, impediscono agli avversari di decifrare illegittimamente i messaggi, ad esempio le informazioni sulle carte di credito, richiedendo loro di eseguire operazioni matematiche che consumano una quantità proibitiva di potenza di calcolo. A partire dagli anni '80, tuttavia, sono stati introdotti ingegnosi concetti teorici in cui la sicurezza non dipende dalle capacità finite di sgranocchiare numeri dell'intercettatore. Invece, le leggi di base della fisica quantistica limitano la quantità di informazioni, se presenti, che un avversario può alla fine intercettare. In uno di questi concetti, la sicurezza può essere garantita solo con alcune ipotesi generali sull'apparato fisico utilizzato. L'attuazione di tali schemi "indipendenti dal dispositivo" è stata a lungo ricercata, ma è rimasta fuori portata. Fino ad ora, questo è. Scrivere in Natura , un team internazionale di ricercatori dell'Università di Oxford, EPFL, ETH Zurigo, Università di Ginevra e CEA riportano la prima dimostrazione di questo tipo di protocollo, compiendo un passo decisivo verso dispositivi pratici che offrono una sicurezza così squisita.

La chiave è un segreto

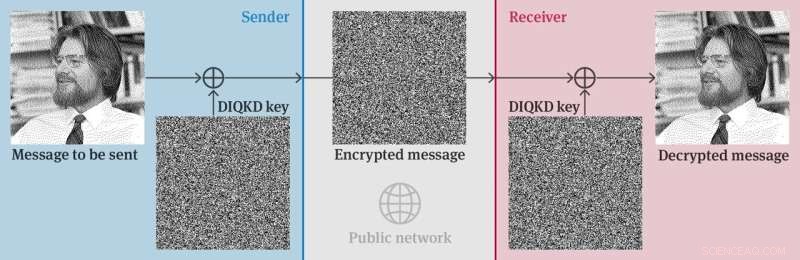

La comunicazione sicura consiste nel mantenere private le informazioni. Potrebbe quindi sorprendere che nelle applicazioni del mondo reale gran parte delle transazioni tra utenti legittimi si svolgano in pubblico. La chiave è che mittente e destinatario non devono tenere nascosta l'intera comunicazione. In sostanza, devono condividere solo un "segreto"; in pratica, questo segreto è una stringa di bit, nota come chiave crittografica, che consente a chiunque ne sia in possesso di trasformare messaggi codificati in informazioni significative. Una volta che le parti legittime si sono assicurate per un determinato ciclo di comunicazione che loro, e solo loro, condividono tale chiave, praticamente tutte le altre comunicazioni possono avvenire in bella vista, sotto gli occhi di tutti. La questione, quindi, è come garantire che solo le parti legittime condividano una chiave segreta. Il processo per ottenere ciò è noto come "distribuzione delle chiavi".

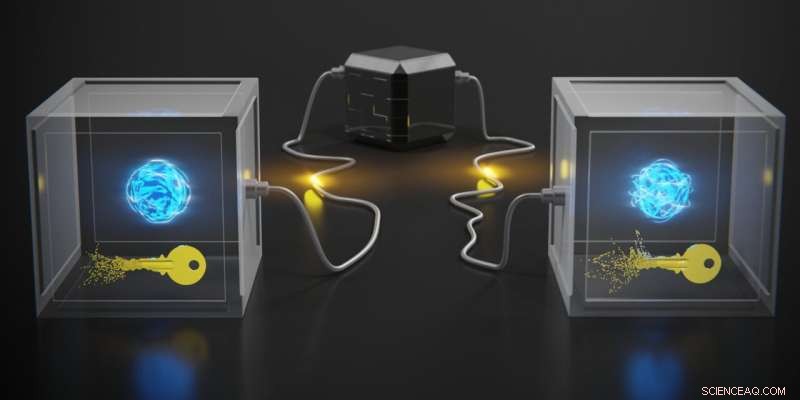

Rappresentazione artistica della distribuzione della chiave quantistica indipendente dal dispositivo (DIQKD). Credito:Scixel/Enrique Sahagú

Negli algoritmi crittografici alla base, ad esempio, RSA, uno dei sistemi crittografici più utilizzati, la distribuzione delle chiavi si basa sulla congettura (non dimostrata) che alcune funzioni matematiche siano facili da calcolare ma difficili da ripristinare. Più specificamente, RSA si basa sul fatto che per i computer odierni è difficile trovare i fattori primi di un numero grande, mentre è facile per loro moltiplicare i fattori primi noti per ottenere quel numero. La segretezza è quindi assicurata dalla difficoltà matematica. Ma ciò che è incredibilmente difficile oggi potrebbe essere facile domani. Notoriamente, i computer quantistici possono trovare i fattori primi in modo significativamente più efficiente rispetto ai computer classici. Una volta che saranno disponibili computer quantistici con un numero sufficientemente elevato di qubit, la codifica RSA è destinata a diventare penetrabile.

Ma la teoria quantistica fornisce le basi non solo per decifrare i crittosistemi al centro del commercio digitale, ma anche per una potenziale soluzione al problema:un modo completamente diverso da RSA per la distribuzione di chiavi crittografiche, che non ha nulla a che fare con la durezza di eseguire operazioni matematiche, ma con leggi fisiche fondamentali. Inserisci la distribuzione della chiave quantistica, o QKD in breve.

Sicurezza certificata quantistica

Nel 1991, il fisico polacco-britannico Artur Ekert ha mostrato in un articolo fondamentale che la sicurezza del processo di distribuzione delle chiavi può essere garantita sfruttando direttamente una proprietà unica dei sistemi quantistici, senza equivalenti nella fisica classica:l'entanglement quantistico. L'entanglement quantistico si riferisce a determinati tipi di correlazioni nei risultati delle misurazioni eseguite su sistemi quantistici separati. È importante sottolineare che l'entanglement quantistico tra due sistemi è esclusivo, in quanto nient'altro può essere correlato a questi sistemi. Nel contesto della crittografia, ciò significa che mittente e destinatario possono produrre tra loro risultati condivisi attraverso sistemi quantistici entangled, senza che una terza parte possa acquisire segretamente conoscenze su questi risultati. Qualsiasi intercettazione lascia tracce che segnalano chiaramente l'intrusione. In breve:le parti legittime possono interagire tra loro in modi che sono, grazie alla teoria quantistica, fondamentalmente al di fuori del controllo di qualsiasi avversario. Nella crittografia classica, una garanzia di sicurezza equivalente è probabilmente impossibile.

Negli anni ci si è resi conto che gli schemi QKD basati sulle idee introdotte da Ekert possono avere un ulteriore notevole vantaggio:gli utenti devono fare solo ipotesi molto generali sui dispositivi utilizzati nel processo. Al contrario, le forme precedenti di QKD basate su altri principi di base richiedono una conoscenza dettagliata del funzionamento interno dei dispositivi utilizzati. La nuova forma di QKD è ora generalmente nota come QKD indipendente dal dispositivo (DIQKD) e una sua implementazione sperimentale è diventata un obiettivo importante nel campo. Quindi l'entusiasmo in quanto tale esperimento rivoluzionario è stato finalmente raggiunto.

Una volta che due parti hanno ottenuto una chiave segreta utilizzando la distribuzione della chiave quantistica indipendente dal dispositivo (DIQKD), possono utilizzarla per comunicazioni sicure. Illustrandolo nell'esperimento, il mittente trasmette al destinatario un'immagine crittografata di John Stewart Bell, le cui argomentazioni teoriche sui limiti alle correlazioni in natura sono al centro della sicurezza indipendente dal dispositivo. Credito:David Nadlinger/ Università di Oxford, foto originale di J. S. Bell:CERN

Culmine degli anni di lavoro

La portata della sfida si riflette nell'ampiezza del team, che unisce i massimi esperti in teoria e sperimentazione. L'esperimento ha coinvolto due singoli ioni, uno per il mittente e uno per il ricevitore, confinati in trappole separate collegate con un collegamento in fibra ottica. In questa rete quantistica di base, l'entanglement tra gli ioni è stato generato con una fedeltà record per milioni di esecuzioni. Senza una fonte così sostenuta di entanglement di alta qualità, il protocollo non avrebbe potuto essere eseguito in modo praticamente significativo. Altrettanto importante era certificare che l'entanglement è adeguatamente sfruttato, il che viene fatto dimostrando che le condizioni note come disuguaglianze di Bell vengono violate. Inoltre, per l'analisi dei dati e un'estrazione efficiente della chiave crittografica, erano necessari significativi progressi nella teoria.

Nell'esperimento, le "parti legittime" - gli ioni - si trovavano in un unico laboratorio. Ma c'è un percorso chiaro per estendere la distanza tra loro a chilometri e oltre. In questa prospettiva, insieme agli ulteriori recenti progressi compiuti negli esperimenti correlati in Germania e Cina, c'è ora una reale prospettiva di trasformare il concetto teorico di Ekert in tecnologia pratica. + Esplora ulteriormente