Credito:AdaptiveMobile Security

Problemi nella sicurezza degli smartphone:esiste un intruso indipendente dalla piattaforma:può contare le vittime indipendentemente dall'hardware o dal software su cui le vittime fanno affidamento. Simjacker è il nome dell'exploit. Il team che l'ha individuato proviene da AdaptiveMobile Security.

Questa è una società di sicurezza informatica delle telecomunicazioni con sede a Dublino nel settore dei "servizi di risposta alle minacce contro le minacce informatiche attuali e future per proteggere le reti, nazioni e singoli abbonati alla telefonia mobile."

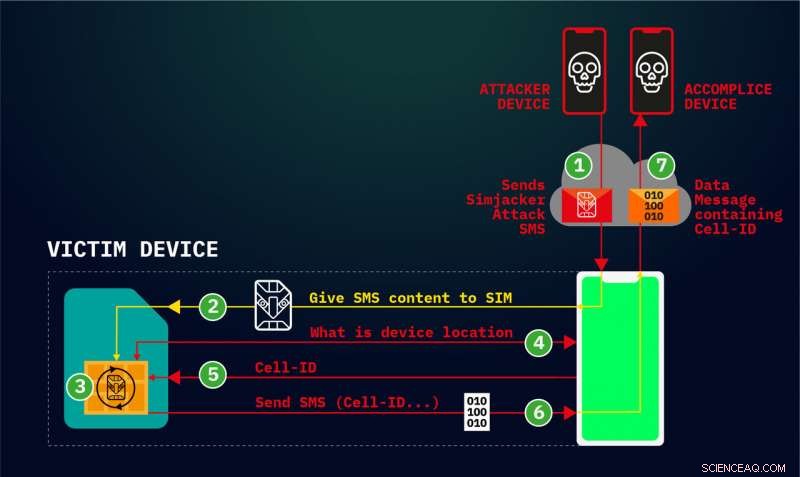

I ricercatori hanno scoperto che la vulnerabilità era collegata a una tecnologia incorporata nelle schede SIM. hacker, loro hanno detto, stavano sfruttando un difetto per tracciare le posizioni dei telefoni cellulari.

I ricercatori hanno affermato che era persino possibile che, oltre al monitoraggio, potrebbero compiere altri tipi di malizia.

Pensa a un grande campanello d'allarme. La società ha affermato che Simjacker è stato "ulteriormente sfruttato per eseguire molti altri tipi di attacchi contro individui e operatori mobili come frodi, chiamate truffa, fuga di informazioni, negazione del servizio e spionaggio".

Ma perché lo chiamano Simjacker? Il nome deriva dalla scoperta che (1) implica il dirottamento di schede SIM e (2) minaccia gli utenti di telefoni cellulari.

Le informazioni sull'utente vengono estratte da operatori vulnerabili, recuperato con l'uso di messaggi SMS dannosi.

Chi potrebbe esserci dietro Simjacker? La società ritiene probabile che "questi attacchi siano stati originati da una società di sorveglianza che lavora con i governi, tracciare e monitorare gli individui; bypassando la protezione di segnalazione esistente."

Gli operatori mobili e gli abbonati dovrebbero essere preoccupati. Cathal Mc Daid, il CTO aziendale, consideravano Simjacker come un chiaro pericolo per loro e "potenzialmente l'attacco più sofisticato mai visto sulle reti mobili principali".

Qual era la base delle loro scoperte? Ars Tecnica 's Dan Goodin ha riferito di aver osservato il difetto in numerose marche di dispositivi di produttori che erano stati presi di mira con successo. Come? Goodin ha detto che i nomi includevano Apple, ZTE, Motorola, Samsung, Google, Huawei.

Non incolpare il telefono, anche se; il guaio riguarda la carta, non il telefono. Ryan Whitwam in ExtremeTech :"...i messaggi includono un pacchetto di istruzioni Sim Toolkit nascosto che interagisce con il browser S@T. Questa è un'applicazione che risiede sulla scheda SIM all'interno di molti telefoni, non sul telefono stesso. Perciò, nessuna delle funzionalità di sicurezza di Android o iOS può bloccare l'attacco."

I ricercatori hanno rivelato il difetto all'associazione GSM (GSMA) e SIMalliance. Perché questi due gruppi? I due sovrintendono agli operatori mobili e vogliono migliorare la sicurezza dei servizi mobili.

Il sito GSMA ha dichiarato:"Il nostro scopo è analizzare il panorama delle minacce del settore e fornire informazioni che consentano ai nostri membri di proteggere l'ecosistema mobile". Il sito dell'alleanza SIM ha detto, "I membri SIMalliance rappresentano l'80% del mercato globale delle carte SIM. Pertanto, l'appartenenza a SIMalliance è responsabile della fornitura della piattaforma di distribuzione sicura delle applicazioni più ampiamente distribuita al mondo (UICC/SIM/USIM)."

Cosa ne pensano gli esperti di sicurezza al di fuori del gruppo di Dublino? Una reazione troppo drammatica a una falla di sicurezza? Goodin in Ars Tecnica si è rivolto a un esperto di sicurezza mobile e al CEO della società di sicurezza Trail of Bits, Dan Guido, chi ha concordato. Piuttosto male, Egli ha detto. "Questo attacco è indipendente dalla piattaforma, colpisce quasi tutti i telefoni, e c'è poco che chiunque, tranne il tuo operatore di telefonia mobile, possa fare al riguardo."

Goodin ha offerto questa conclusione:"Il rapporto di giovedì significa che, fino a quando i vettori non attueranno le raccomandazioni SIMalliance, gli hacker hanno un'altra tecnica furtiva che in precedenza era stata trascurata."

Ecco le raccomandazioni di quel gruppo:"La SIMalliance raccomanda di implementare la sicurezza per i messaggi push S@T. Questa sicurezza può essere introdotta a due diversi livelli:1. A livello di rete, il filtraggio può essere implementato per intercettare e bloccare i messaggi SMS binari illegittimi 2. A livello di carta SIM, il livello di sicurezza minimo - MSL - collegato al browser S@T in modalità push può forzare il checksum crittografico + la crittografia (MSL =almeno 0x06). In tali casi in cui la riproduzione di messaggi legittimi potrebbe portare a effetti indesiderati, MSL con checksum crittografico + crittografia e antireplay. Si consiglia il contatore (ad es. 0x16)."

Traduzione:"SIMalliance, per la sua parte, ha lanciato nuove raccomandazioni ai gestori di telefonia mobile, " ha detto Ravie Lakshmanan in TNW, "per implementare una sicurezza aggiuntiva per i messaggi push S@T filtrando tali SMS binari illegittimi."

(TNW ha spiegato cos'è S@T—abbreviazione di SIMalliance Toolbox Browser—"un microbrowser (noto anche come browser mobile) progettato per essere utilizzato su dispositivi mobili, soprattutto sui telefoni che supportano il protocollo WAP (Wireless Application Protocol), uno standard comune per l'accesso a Internet dai primi anni 2000.")

Qual è il prossimo?

"Ora che questa vulnerabilità è stata rivelata, ci aspettiamo che gli autori dell'exploit e altri attori malintenzionati cercheranno di far evolvere questi attacchi in altre aree, ", ha detto McDaid nel comunicato stampa.

Cathal Mc Daid presenterà Simjacker alla Virus Bulletin Conference di Londra il mese prossimo. Come suggerisce il nome, il focus dell'evento è sull'intelligence sulle minacce.

© 2019 Scienza X Rete