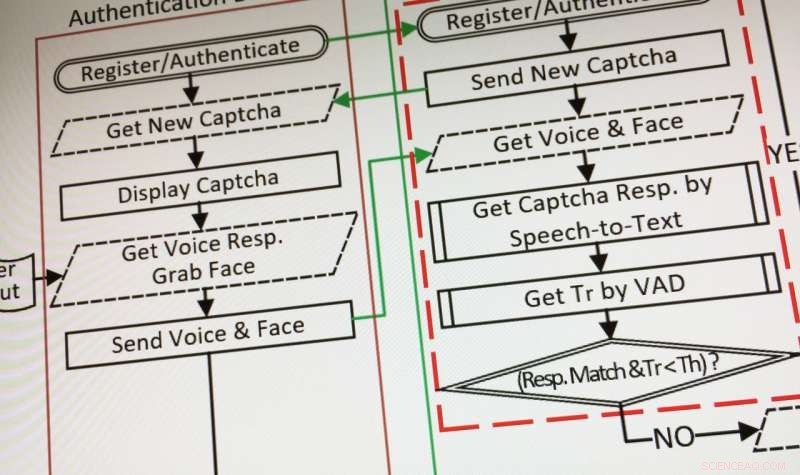

Parte del diagramma di flusso del sistema Captcha in tempo reale. Credito:Georgia Tech

Un nuovo approccio all'autenticazione dell'accesso potrebbe migliorare la sicurezza delle attuali tecniche biometriche che si basano su video o immagini dei volti degli utenti. Conosciuto come Captcha in tempo reale, la tecnica utilizza una "sfida" unica che è facile per gli esseri umani, ma difficile per gli aggressori che potrebbero utilizzare software di apprendimento automatico e generazione di immagini per falsificare utenti legittimi.

Il Captcha in tempo reale richiede agli utenti di guardare nella fotocamera integrata del telefono cellulare mentre rispondono a una domanda selezionata casualmente che appare all'interno di un Captcha sugli schermi dei dispositivi. La risposta deve essere data entro un periodo di tempo limitato, troppo breve per consentire ai programmi di intelligenza artificiale o di apprendimento automatico di rispondere. Il Captcha integrerebbe tecniche di autenticazione basate su immagini e audio che possono essere falsificate da aggressori che potrebbero essere in grado di trovare e modificare immagini, video e audio degli utenti o rubarli dai dispositivi mobili.

La tecnica sarà descritta il 19 febbraio al Network and Distributed Systems Security (NDSS) Symposium 2018 a San Diego, California Supportato dall'Office of Naval Research (ONR) e dalla Defense Advanced Research Projects Agency (DARPA), la ricerca è stata condotta da specialisti di sicurezza informatica presso il Georgia Institute of Technology.

"Gli aggressori ora sanno cosa aspettarsi con l'autenticazione che chiede loro di sorridere o sbattere le palpebre, in modo che possano produrre un modello lampeggiante o una faccia sorridente in tempo reale in modo relativamente semplice, " disse Erkam Uzun, un assistente di ricerca laureato presso la School of Computer Science della Georgia Tech e il primo autore del documento. "Stiamo rendendo la sfida più difficile inviando agli utenti richieste imprevedibili e limitando i tempi di risposta per escludere l'interazione della macchina".

Nell'ambito degli sforzi per eliminare le password tradizionali per gli accessi, i dispositivi mobili e i servizi online si stanno spostando verso tecniche biometriche che utilizzano un volto umano, retina o altro attributo biologico per verificare chi sta tentando di accedere. L'iPhone X è progettato per sbloccarsi con il volto dell'utente, ad esempio, mentre altri sistemi utilizzano brevi segmenti video di un utente che annuisce, sbattere le palpebre o sorridere.

Nel gioco del gatto col topo della sicurezza informatica, quei dati biometrici possono essere falsificati o rubati, che costringerà le aziende a trovare approcci migliori, disse Wenke Lee, professore alla School of Computer Science della Georgia Tech e co-direttore del Georgia Tech Institute for Information Security and Privacy.

"Se l'attaccante sa che l'autenticazione si basa sul riconoscimento di un volto, possono utilizzare un algoritmo per sintetizzare un'immagine falsa per impersonare l'utente reale, " ha detto Lee. "Ma presentando una sfida selezionata casualmente incorporata in un'immagine Captcha, possiamo impedire all'aggressore di sapere cosa aspettarsi. La sicurezza del nostro sistema deriva da una sfida facile per un essere umano, ma difficile per una macchina."

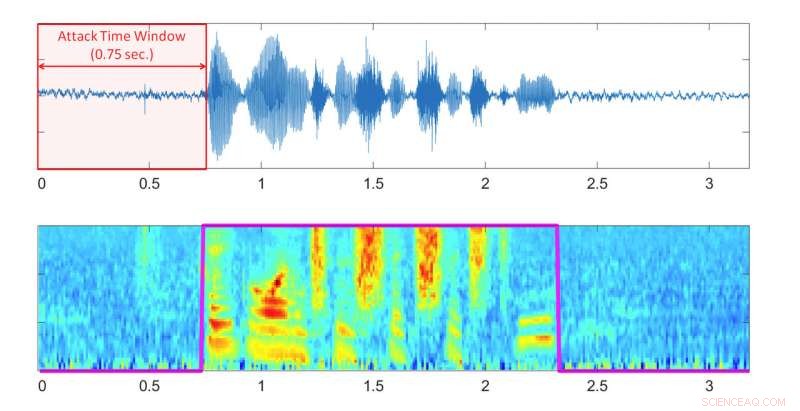

Nei test effettuati con 30 soggetti, gli umani erano in grado di rispondere alle sfide in un secondo o meno. Le migliori macchine richiedevano dai sei ai dieci secondi per decodificare la domanda dal Captcha e rispondere con un video e un audio falsi. "Questo ci consente di determinare rapidamente se la risposta proviene da una macchina o da un essere umano, " ha detto Uzun.

Il nuovo approccio richiederebbe che le richieste di accesso superino quattro test:riconoscimento riuscito di una domanda di verifica dall'interno di un Captcha, risposta entro una finestra temporale ristretta che solo gli esseri umani possono incontrare, e corrispondenze riuscite sia con l'immagine preregistrata che con la voce dell'utente legittimo.

La finestra temporale per gli attacchi al sistema Captcha in tempo reale. Credito:Georgia Tech

"L'utilizzo del solo riconoscimento facciale per l'autenticazione probabilmente non è abbastanza efficace, " ha detto Lee. "Vogliamo combinare questo con Captcha, una tecnologia collaudata. Se unisci i due, che renderà la tecnologia di riconoscimento facciale molto più forte."

La tecnologia Captcha - in origine acronimo di "Completely Automated Public Turing test to tell Computers and Humans Apart" - è ampiamente utilizzata per impedire ai bot di accedere ai moduli sui siti Web. Funziona sfruttando la capacità superiore di un essere umano di riconoscere i modelli nelle immagini. L'approccio Captcha in tempo reale andrebbe oltre ciò che è richiesto sui siti Web, richiedendo una risposta che produrrà video e audio dal vivo che verrebbero quindi confrontati con il profilo di sicurezza memorizzato di un utente.

Le sfide Captcha potrebbero comportare il riconoscimento di lettere criptate o la risoluzione di semplici problemi di matematica. L'idea sarebbe quella di consentire agli umani di rispondere prima che le macchine possano persino riconoscere la domanda.

"Fare sorridere o battere gli occhi a un'immagine fissa richiede solo pochi secondi, ma rompere le nostre modifiche Captcha richiede dieci secondi o più, " disse Uzun.

Nel tentativo di migliorare l'autenticazione, i ricercatori hanno studiato il software di spoofing delle immagini e hanno deciso di provare un nuovo approccio, sperando di aprire un nuovo fronte nella battaglia contro gli aggressori. L'approccio sposta il compito dell'attaccante da quello di generare video convincenti a rompere un Captcha.

"Abbiamo esaminato il problema sapendo cosa avrebbero probabilmente fatto gli aggressori, " ha detto Simon Pak Ho Chung, uno scienziato ricercatore presso la School of Computer Science della Georgia Tech. "Migliorare la qualità dell'immagine è una possibile risposta, ma volevamo creare un gioco completamente nuovo".

L'approccio Captcha in tempo reale non dovrebbe modificare in modo significativo i requisiti di larghezza di banda poiché l'immagine Captcha inviata ai dispositivi mobili è piccola e gli schemi di autenticazione stavano già trasmettendo video e audio, ha detto Chung.

Tra le sfide future c'è il superamento della difficoltà di riconoscere il parlato in un ambiente rumoroso e la protezione della connessione tra la fotocamera del dispositivo e il server di autenticazione.

"Per qualsiasi meccanismo di sicurezza che sviluppiamo, dobbiamo prima preoccuparci della sicurezza del meccanismo, " ha detto Lee. "Una volta sviluppata la tecnologia di sicurezza, diventa un bersaglio per gli aggressori, e questo vale sicuramente per la tecnologia biometrica".