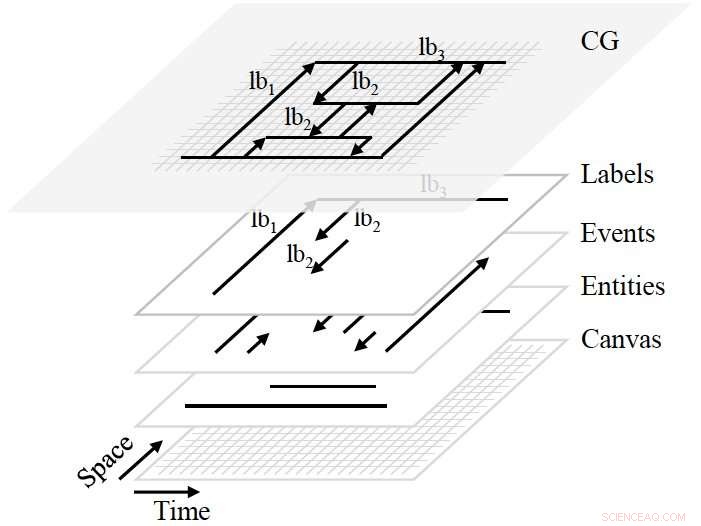

Figura 1. Composizione del grafico di calcolo (CG). Comprende una pila di quattro strati. Canvas determina l'ambito e la granularità dell'analisi. Le entità e gli eventi vengono creati da log e tracce. Le etichette esprimono la conoscenza delle entità/eventi, nonché la conoscenza del dominio di sicurezza come avvisi e risultati analitici. Credito:IBM

La scoperta delle minacce nella sicurezza informatica è come la scoperta scientifica:entrambe partono da osservazioni, come un'attività cibernetica anomala o un fatto interessante; entrambi richiedono la concezione di ipotesi, ad esempio quale intento dannoso c'è dietro l'attività o cosa causa il fatto; entrambi sviluppano ipotesi su osservazioni aggiuntive e infine le convalidano. Il nostro team presso l'IBM Thomas J. Watson Research Center ha recentemente sviluppato un paradigma di ragionamento informatico denominato Threat Intelligence Computing (TIC) per formalizzare e facilitare il processo di scoperta delle minacce. Il paradigma rende facile e intuitivo per gli analisti della sicurezza osservare i fatti informatici e assimilare i dati, creare e utilizzare informazioni sulle minacce, ed eseguire il co-sviluppo uomo-macchina.

Il nostro documento "Threat Intelligence Computing" presenta una realizzazione concreta di TIC attraverso la progettazione e l'implementazione di un linguaggio specifico del dominio τ-calcolo con un database grafico specializzato e sistemi periferici. Lo presenteremo alla 25a Conferenza ACM sulla sicurezza informatica e delle comunicazioni (ACM CCS 2018). Il paradigma sfrutta il concetto di calcolo grafico e fornisce agli analisti della sicurezza un'interfaccia ben definita per l'osservazione e la convalida delle ipotesi nel mondo cibernetico. TIC incapsula la conoscenza del dominio informatico in una rappresentazione dell'intelligence sulle minacce denominata pattern grafico componibile. Utilizzando una console -calcolo, gli analisti della sicurezza possono creare, carico, e abbinare i modelli per condurre i passaggi nella procedura di rilevamento delle minacce.

La necessità di un'informatica di intelligence sulle minacce

Gli aggressori si muovono velocemente, e noi difensori dobbiamo muoverci più velocemente. Entro un'ora dalla scoperta di un servizio vulnerabile in un'azienda, un utente malintenzionato potrebbe utilizzare quel servizio come canale di spostamento laterale tra gli host. Persino peggio, l'attaccante può sfruttare i canali legittimi per scopi dannosi come la divulgazione di un segreto commerciale attraverso un server di scambio file FTP.

Gli stessi sistemi di sicurezza odierni non sono in grado di muoversi velocemente quanto gli aggressori. Sono in grado di rilevare fasi parziali di attacchi o strategie di attacco ben note, ma quando gli aggressori vanno oltre la conoscenza del dominio incorporata negli algoritmi o nei set di dati di addestramento, I sistemi esistenti basati su regole e di apprendimento automatico non riescono a muoversi con gli aggressori. Ciò che può potenzialmente muoversi velocemente sono gli analisti della sicurezza, o cacciatori di minacce, chi può concepire ipotesi di minaccia creative, raccogliere dati per verificare ipotesi, e osservare dati aggiuntivi per sviluppare ipotesi.

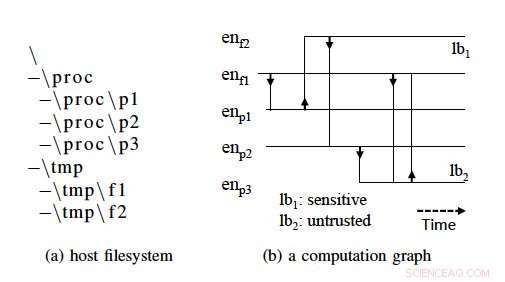

Figura 2. Un esempio concreto di un grafico di calcolo a livello di host. Le attività del sistema vengono registrate tramite il monitoraggio delle chiamate di sistema e la strumentazione del programma. Le entità in questo grafico di calcolo sono costituite da soggetti (ad es. processi e thread) e oggetti (ad es. File, tubi, e prese di rete). I dati di sicurezza sono incorporati nelle etichette:lb 1 :sensibile indica che en f2 contiene informazioni sensibili, e lb2:untrusted indica che en p3 non è certificato dall'azienda. Credito:IBM

Sfortunatamente, il loro potenziale è ostacolato dalla metodologia di sicurezza e dai sistemi di supporto odierni. L'azienda media utilizza più di una dozzina di prodotti di sicurezza per proteggere la propria rete. Ci vuole un po' prima che un analista capisca un particolare avviso da uno qualsiasi dei prodotti. Ci vuole un po' di tempo per correlare l'avviso con i relativi log in altri prodotti per ottenere un quadro più ampio. Ci vuole ancora più tempo per andare avanti o indietro nel tempo con più fonti di dati per capire come è avvenuto l'attacco, in che fase si trova, e quale impatto ha avuto o avrà l'attività sospetta. Cosa è peggio, in caso di campagna personalizzata, un utente malintenzionato può trarre vantaggio da un servizio non comune in un'azienda, che può essere ignorato da un sistema di backtracking standard utilizzato da un analista di sicurezza. Se l'analista vuole verificare un'ipotesi con backtracking sul servizio non comune, deve chiedere al venditore di sicurezza di aggiungere temporaneamente una funzione, che difficilmente può essere veloce.

Lo studio sul costo di una violazione dei dati del 2017 del Ponemon Institute mostra che sono necessari in media 206 giorni per rilevare una violazione dei dati, e spera che le organizzazioni completeranno l'attività entro 100 giorni. Puntiamo ancora più in alto. Vorremmo facilitare i passaggi nella procedura di scoperta delle minacce o caccia alle minacce da giorni a ore, in modo che i difensori possano muoversi velocemente e agire anche prima che gli attaccanti completino completamente le loro campagne. Un segreto commerciale potrebbe essere protetto all'interno dell'azienda, o un conto bancario dannoso potrebbe essere bloccato, se un analista finisce di ragionare anche un minuto prima dell'impegno di un'azione critica in una campagna di attacco.

Per liberare il potenziale dei difensori, dobbiamo rendere facile e intuitivo per loro osservare i fatti informatici e assimilare i dati, adempiere ai passaggi nella scoperta delle minacce, creare e utilizzare informazioni sulle minacce, ed eseguire il co-sviluppo uomo-macchina. Per questo abbiamo creato TIC, un paradigma di ragionamento informatico ben progettato con tutte queste funzionalità per aiutare gli analisti a correre contro gli aggressori.

La magia del calcolo dell'intelligence sulle minacce

TIC consente lo sviluppo agile del ragionamento informatico per i passaggi nella scoperta delle minacce:

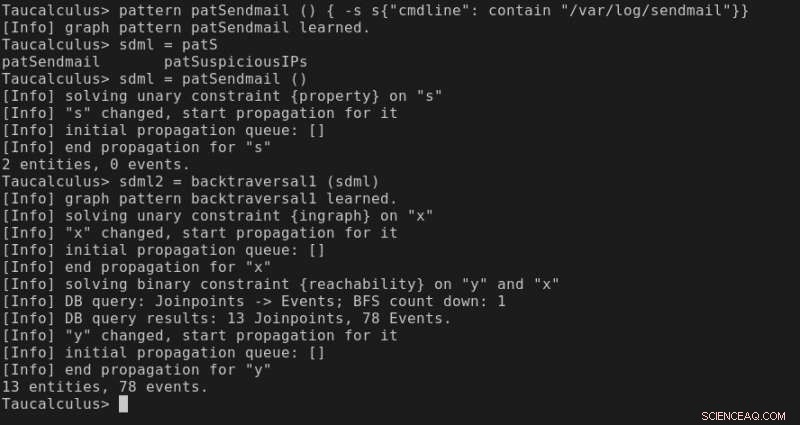

Figura 3. Screenshot della console τ-calculus. Gli utenti o i cacciatori di minacce creano/caricano/eseguono modelli grafici nella console per eseguire l'osservazione e la verifica delle ipotesi di minaccia. Credito:IBM

Lo facciamo trasformando un problema di scoperta delle minacce in un problema di calcolo grafico e risolvendolo all'interno del nuovo paradigma TIC. In TIC, tutti i registri di sicurezza, tracce, e gli avvisi sono memorizzati in un grafico temporale o grafico di calcolo (CG). Il CG registra la storia dei sistemi monitorati, comprese le attività benigne e quelle dannose, come entità ed eventi interconnessi. La scoperta delle minacce in TIC diventa quindi un problema di calcolo grafico per identificare un sottografo di CG che descrive una minaccia o un attacco, con l'aiuto di avvisi e informazioni sul dominio di sicurezza memorizzate come etichette degli elementi.

Il modo semplice ma potente in cui TIC soddisfa i passaggi nella scoperta delle minacce è la corrispondenza di modelli di grafici componibili. Primo, un analista può comporre modelli grafici che descrivono comportamenti sospetti come l'iniezione di DLL o la scansione delle porte. La corrispondenza di questi modelli non è diversa dall'esecuzione di sistemi di rilevamento delle intrusioni tradizionali. Secondo, un analista può comporre schemi grafici per esplorare CG e fare osservazioni prima di creare o modificare ipotesi di minaccia. Un modello grafico con due entità collegate da un evento più alcuni attributi specificati può facilmente rispondere alla domanda su quale attività di rete avesse un processo specifico. Terzo, un pattern grafico può essere creato con altri pattern grafici come LEGO. Un analista può scrivere un pattern di backtracking con un vincolo di attraversamento come pattern separato, che si comporta come una funzione di call-back ed è specificato in fase di runtime come argomento del pattern di backtracking. Il design del modello componibile consente di codificare la conoscenza astratta in modelli e condurre ragionamenti di ordine superiore.

Testare l'elaborazione dell'intelligence sulle minacce

Un paradigma descrive un mondo di calcolo con regole di base. Brilla solo se realizzato con un ambiente di programmazione concreto. Compiamo questo in una nuova piattaforma di calcolo grafico chiamata τ-calculus. La piattaforma offre un livello simile di esperienza di programmazione interattiva rispetto a Metasploit, la piattaforma più popolare per condurre hacking etico con strategie di attacco in movimento. Mentre i penetration tester possono comporre e testare le procedure di sfruttamento cucendo diversi componenti nella console Metasploit, gli analisti della sicurezza ora possono creare, carico, e abbinare modelli grafici nella console τ-calculus per condurre una scoperta creativa delle minacce. Per supportare l'osservazione intuitiva, abbiamo sviluppato τ-browser, uno strumento di visualizzazione per -calcolo per esaminare in modo interattivo sottografi e risultati di modelli abbinati.

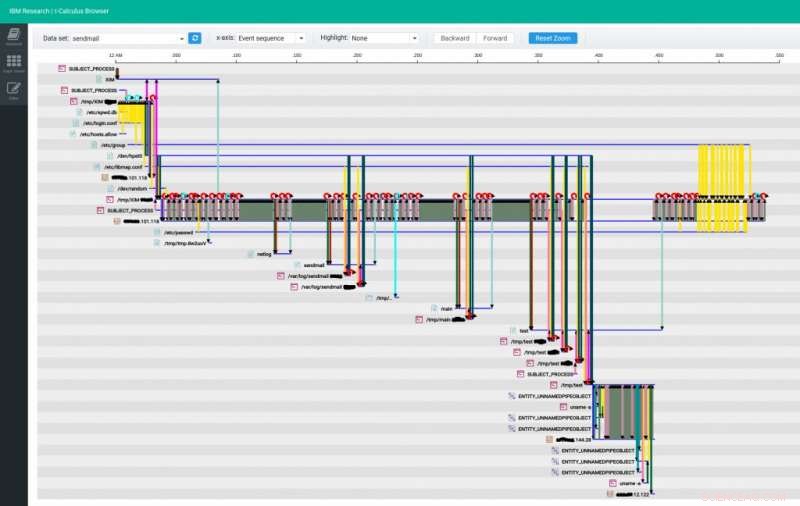

Figura 4. Una campagna di attacco della squadra rossa scoperta e visualizzata in τ-browser. Gli utenti oi cacciatori di minacce sfruttano la visualizzazione interattiva per ispezionare i sottografi abbinati a modelli di grafici e pianificare nuovi modelli. Credito:IBM

Abbiamo testato la praticità e l'utilità del paradigma in un evento di squadra rossa di due settimane che copre campagne di attacchi furtivi su più sistemi che vanno dai server ai dispositivi mobili. Le campagne sono state pianificate deliberatamente con lo sviluppo di malware interno per aggirare i sistemi di rilevamento tradizionali come la protezione antivirus. Sono state impiegate tattiche furtive come gli attacchi in-memory con le vulnerabilità DoublePulsar/EternalBlue appena rilasciate per testare la scoperta delle minacce contro gli attacchi 0-day. Durante le due settimane di rilevamento online, sono stati prodotti circa un miliardo di dischi, in streaming, e analizzato attraverso il nostro sistema.

Decine di attività di caccia alle minacce sono state pianificate e programmate in modo dinamico, e le campagne di attacco con vari intenti dannosi sono state scoperte in modo tempestivo, incluso l'attacco con DoublePulsar.

Oltre le basi del computing di intelligence sulle minacce

Oltre all'agile ragionamento informatico che abbiamo dimostrato nell'evento del team rosso, il paradigma TIC apre le porte a un nuovo mondo per la risoluzione di complicati problemi di sicurezza informatica. Risolve fondamentalmente il mal di testa dei dati eterogenei e codifica tutti i tipi di log, tracce, informazioni sulla provenienza, e persino avvisi di sicurezza e conoscenza nel grafico temporale CG. Si può costruire un CG a livello di rete dai dati NetFlow, creare un CG a livello di host da registri e tracce di sistema, e piega il secondo nel primo con il supporto per lo zoom avanti/indietro. TIC porta l'intelligence sulle minacce a un nuovo livello:un modello in TIC fornisce una conoscenza praticabile sulle minacce con contesto e potenziali contromisure. Generazione, condivisione, e consumare intelligence sulle minacce diventa natura in TIC. Inoltre, TIC interpreta il ragionamento informatico in passaggi espliciti di calcolo del grafico. La conoscenza umana opaca tradizionalmente difficile da modellare ora può essere registrata per formare analisti o sistemi di intelligenza artificiale.

Grandi dati, caccia alle minacce, sviluppo agile, estrazione di conoscenza, e potenziale di intelligenza artificiale:TIC riunisce tutti questi componenti in un efficiente paradigma di rilevamento delle minacce contro attacchi furtivi e minacce persistenti. Offre grana fine, dati di sicurezza ben organizzati; protezione delle risorse informatiche oltre ai prodotti di sicurezza con conoscenza statica nei loro algoritmi e set di dati di addestramento; e formato dinamicamente, strategie di rilevamento in rapida evoluzione come contromisure efficaci contro gli attacchi personalizzati. Per ulteriori ispirazioni e guida alla realizzazione su TIC, cerca la nostra carta ACM CCS 2018, "Informatica sulle minacce informatiche, " nella Biblioteca Digitale ACM poco dopo la conferenza.