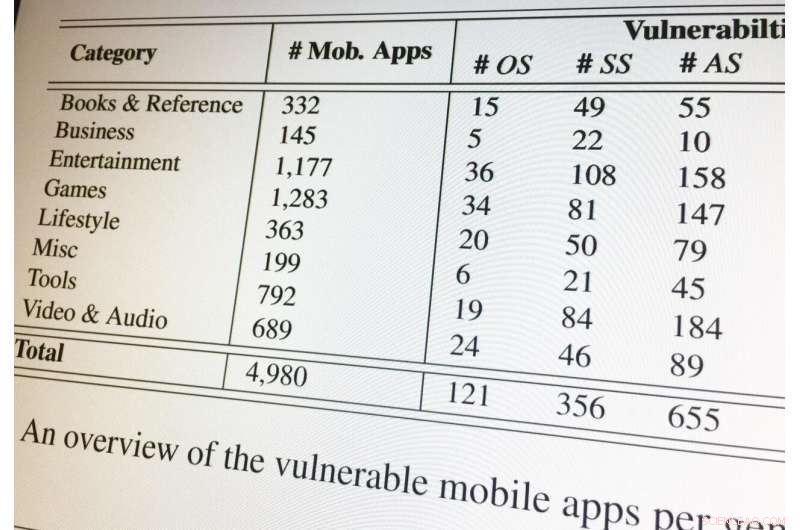

Una parte del grafico creata per fornire una panoramica delle app mobili vulnerabili per genere. Credito:Georgia Tech

I ricercatori sulla sicurezza informatica hanno scoperto vulnerabilità nei sistemi di backend che alimentano contenuti e pubblicità alle applicazioni per smartphone attraverso una rete di server basati su cloud che la maggior parte degli utenti probabilmente non sa nemmeno che esista.

Nella ricerca da segnalare il 15 agosto al USENIX Security Symposium 2019, ricercatori del Georgia Institute of Technology e dell'Ohio State University hanno identificato più di 1, 600 vulnerabilità nell'ecosistema di supporto dietro i primi 5, 000 app gratuite disponibili nel Google Play Store. Le vulnerabilità, che interessano più categorie di app, potrebbe consentire agli hacker di entrare in database che includono informazioni personali e forse nei dispositivi mobili degli utenti.

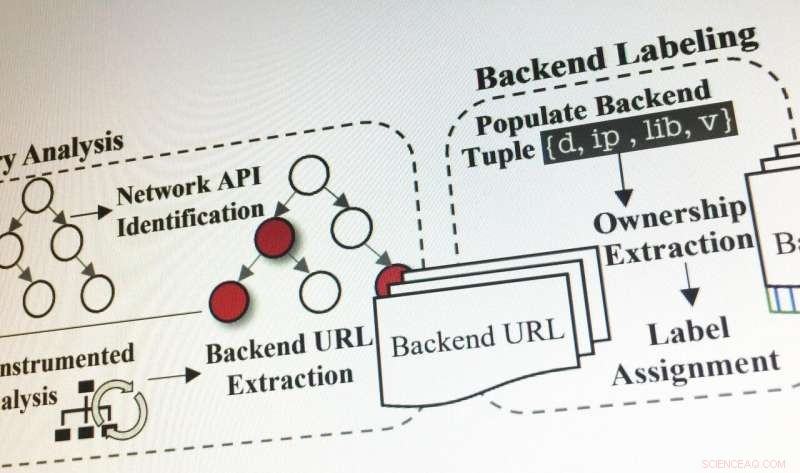

Per aiutare gli sviluppatori a migliorare la sicurezza delle loro app mobili, i ricercatori hanno creato un sistema automatizzato chiamato SkyWalker per controllare i server cloud e i sistemi di librerie software. SkyWalker può esaminare la sicurezza dei server che supportano le applicazioni mobili, che sono spesso gestiti da servizi di cloud hosting piuttosto che da singoli sviluppatori di app.

"Molte persone potrebbero essere sorprese nell'apprendere che le loro app telefoniche comunicano non solo con una, ma probabilmente decine o addirittura centinaia di server nel cloud, " disse Brendan Saltaformaggio, un assistente professore presso la School of Electrical and Computer Engineering della Georgia Tech. "Gli utenti non sanno che stanno comunicando con questi server perché solo le app interagiscono con loro e lo fanno in background. Fino ad ora, questo è stato un punto cieco in cui nessuno cercava vulnerabilità".

L'Air Force Office of Scientific Research e la National Science Foundation hanno sostenuto la ricerca.

Nel loro studio, i ricercatori hanno scoperto 983 istanze di vulnerabilità note e altre 655 istanze di vulnerabilità zero-day che si estendono su tutti i livelli del software:sistemi operativi, servizi software, moduli di comunicazione e app Web, dei sistemi basati su cloud che supportano le app. I ricercatori stanno ancora studiando se gli aggressori potrebbero entrare in singoli dispositivi mobili collegati a server vulnerabili.

"Queste vulnerabilità colpiscono i server che si trovano nel cloud, e una volta che un utente malintenzionato entra nel server, ci sono molti modi in cui possono attaccare, " ha detto Saltaformaggio. "È una questione completamente nuova se possono o meno passare dal server al dispositivo di un utente, ma la nostra ricerca preliminare su questo è molto preoccupante."

I ricercatori hanno identificato tre tipi di attacco che potrebbero essere effettuati sui server di backend:SQL injection, Entità esterna XML e scripting tra siti, ha spiegato Omar Alrawi, un assistente di ricerca laureato in Georgia Tech e co-primo autore con Chaoshun Zuo presso l'Ohio State. Prendendo il controllo di queste macchine nel cloud, gli aggressori potrebbero avere accesso ai dati personali, eliminare o alterare le informazioni o persino reindirizzare le transazioni finanziarie per depositare fondi nei propri conti.

Per studiare il sistema, Alrawi e Zuo hanno eseguito applicazioni in un ambiente controllato su un dispositivo mobile connesso a server di backend. Hanno quindi osservato le comunicazioni tra il dispositivo e i server, e ripetuto il processo per tutte le applicazioni studiate.

Una parte del processo in quattro fasi utilizzato da SkyWalker per controllare i sistemi di backend utilizzati per supportare le app mobili. Credito:Georgia Tech

"Abbiamo scoperto che molte applicazioni non crittografano le comunicazioni tra l'app mobile e il servizio cloud, quindi un utente malintenzionato che si trova tra i due punti o sulla stessa rete del cellulare potrebbe ottenere informazioni sull'utente, la sua posizione e il nome utente, e potenzialmente eseguire il ripristino della password, " ha detto Alrawi.

Le vulnerabilità non erano facili da individuare. "Bisogna capire il contesto attraverso il quale l'app comunica con il server cloud, " ha detto. "Questi sono bug molto profondi che non possono essere identificati semplicemente scansionando e utilizzando strumenti tradizionali che vengono utilizzati per la sicurezza delle applicazioni web".

Dei rilievi sono stati informati gli operatori dei sistemi vulnerabili. Le preoccupazioni su chi è responsabile della protezione di quei server di backend è uno dei problemi che emergono dallo studio.

"In realtà è un problema significativo a causa di quanti diversi sviluppatori di software possono avere le mani nella creazione di questi server cloud, " Ha detto Saltaformaggio. "Non è sempre chiaro chi è responsabile dell'applicazione delle patch e chi è responsabile delle vulnerabilità. È difficile rintracciare queste vulnerabilità, ma è anche difficile farli riparare".

Per evitare che gli sviluppatori di app debbano fare le ricerche sulla sicurezza che hanno fatto, i ricercatori stanno offrendo SkyWalker, una pipeline di analisi per studiare i backend mobili.

"SkyWalker osserverà come l'applicazione comunica con quei server cloud, e poi proverà a comunicare con i server per trovare vulnerabilità, " ha affermato Alrawi. "Queste informazioni possono fornire a uno sviluppatore di app un avvertimento sui potenziali problemi prima che rendano pubblica la propria applicazione".

I ricercatori hanno studiato solo le applicazioni nel Google Play Store. Ma le applicazioni progettate per iOS possono condividere gli stessi sistemi di backend.

"Questi server forniscono servizi di backend per app mobili utilizzabili da qualsiasi dispositivo, " Ha detto Alrawi. "Questi servizi cloud sono componenti essenziali delle moderne app mobili. Fanno parte di un mondo sempre connesso".

Per il futuro, i ricercatori sperano di studiare come le vulnerabilità potrebbero influenzare gli utenti di smartphone, e per verificare se i problemi individuati sono stati risolti.

"Continueremo a fare questo tipo di studi e li rivedremo in seguito per vedere come è migliorato il panorama degli attacchi, " ha detto Saltaformaggio. "Continueremo a cercare altri punti ciechi che devono essere studiati. Nel nuovo mondo degli smartphone e delle applicazioni mobili, ci sono problemi unici che devono essere sradicati."