Credito:Università RUDN

Gli esperti di matematica applicata dell'Università RUDN hanno dimostrato sperimentalmente che è possibile identificare con precisione i dispositivi elettronici dai difetti nelle celle di memoria flash. Risulta che la distribuzione e la natura di questi difetti sono uniche, e possono svolgere il ruolo di "impronte digitali" per i chip di memoria. Il nuovo metodo migliorerà la protezione contro gli attacchi degli hacker, in quanto creerebbe chiavi flash elettroniche che non possono essere falsificate. I risultati dello studio sono pubblicati sulla rivista Accesso IEEE .

In quanto dispositivi di informazione e comunicazione:smartphone, bracciali fitness, apparecchiature Wi-Fi, dispositivi di memoria:si stanno diffondendo in tutto il mondo, il tema della protezione da furti e manomissioni diventa sempre più rilevante. È necessario un modo per identificare con precisione ogni dispositivo. I metodi di identificazione esistenti possono essere suddivisi in due tipi:virtuali e fisici. I metodi virtuali vengono applicati al software (firmware) di un dispositivo. Potrebbe essere, Per esempio, un numero univoco che è "scritto in modo difficile" nel dispositivo. Il problema è che qualsiasi software può essere violato e i dati modificati. I metodi fisici si occupano dell'hardware. Questi includono l'identificazione di un dispositivo mediante fluttuazioni uniche della sua frequenza radio. Però, i segnali radio sono soggetti a interferenze.

Uno dei nuovi metodi di identificazione fisica si basa su celle di memoria flash danneggiate. A causa di microscopici difetti di fabbricazione, le celle danneggiate appaiono casualmente nei blocchi di memoria di un dispositivo. Il pattern di questi microdifetti è unico, e ciò significa che un dispositivo può essere distinto da un altro. In precedenza, però, non è stato possibile dimostrare numericamente l'efficacia di questo metodo, così gli esperti dell'Università RUDN si sono impegnati a verificare l'efficacia di questa tecnologia.

Per quello, hanno usato chip di memoria flash di configurazione NOR, utilizzati nei microcontrollori e nei microchip per computer. La memoria flash NOR è una matrice bidimensionale di celle di memoria di basso livello situate sulla matrice del conduttore. Ciascuna delle celle memorizza da uno a quattro bit di informazioni. Per registrare o cancellare informazioni in una cella, devi cambiarne la carica. Durante il processo di registrazione, la cella cambia lo stato iniziale del bit (solitamente "1") in quello opposto ("0"). Ma dopo ogni ciclo di scrittura, cambiamenti irreversibili si accumulano nella cellula, e ad un certo punto smette di funzionare, questo è, non cambia più il suo stato se si tenta di scrivere. Tale cella è considerata corrotta, e il processo di comparsa delle celle corrotte è chiamato degradazione del chip di memoria.

Il processo di "morte" delle celle di memoria è completamente casuale, quindi il quadro della distribuzione delle celle non funzionali all'interno di un particolare settore di memoria sarà unico per ogni dispositivo. Se, prima che il gadget venga venduto, questo modello viene aggiunto a un database, per esempio. mantenuto dal produttore, diventerebbe possibile identificare il dispositivo in modo univoco da questo modello di cellule corrotte. Il produttore sarebbe in grado di controllare un settore specifico della memoria, confrontalo con il database e blocca uno smartphone rubato o prendi altre misure.

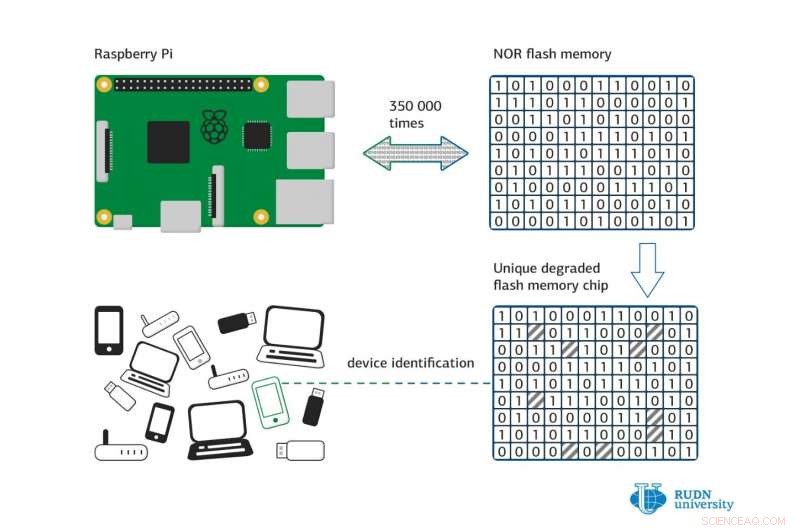

I ricercatori dell'Università RUDN hanno deciso di dimostrare in pratica che il modello delle cellule danneggiate è unico per ogni chip di memoria. Hanno collegato 120 chip di memoria flash NOR a un banco di prova personalizzato utilizzando un computer Raspberry Pi. Uno dei 512 settori su ogni chip è stato forzatamente corrotto riscrivendolo 350, 000 volte. Di conseguenza, è stata ottenuta una mappa delle celle danneggiate del primo settore di memoria di ogni chip. Il numero di celle non funzionanti nel settore per la maggior parte dei chip testati variava da 30 a 100.

Dopo di che, i ricercatori hanno confrontato tutte le mappe delle cellule "cattive" e nessuna di queste corrispondeva a nessun'altra. Hanno anche estrapolato i dati a un numero molto grande, quadrilioni, di dispositivi. I calcoli statistici hanno mostrato che la probabilità di due mappe identiche di cellule danneggiate è infinitamente piccola.

Certo, nuove celle danneggiate non pianificate possono apparire mentre un chip è in uso. Ma un esperimento ha mostrato che la mappa quasi non cambia nel corso della vita del dispositivo:il numero medio di cicli di scrittura prima della comparsa di una nuova cella "cattiva" è 3940. Ciò corrisponde a più di 10 anni di uso quotidiano. Però, rimane la possibilità che una nuova cella danneggiata renda il dispositivo identico a un altro che differisce proprio per quella cella. Anche la matematica dell'Università RUDN ha calcolato questa probabilità, utilizzando una formula speciale. Si è scoperto che anche se tale possibilità non può essere esclusa completamente, è anche infinitamente piccolo:circa cinque milionesimi.

Utilizzando tutti questi dati, gli esperti hanno portato a termine con successo la procedura di identificazione reciproca tra due dispositivi:si sono "riconosciuti" con successo.

Così, i ricercatori hanno dimostrato sia in pratica che matematicamente che i settori danneggiati della memoria flash possono essere utilizzati come identificatore univoco per quadrilioni di microprocessori, smartphone, e altri dispositivi. Questa cifra è significativamente superiore all'attuale numero di dispositivi nel mondo.