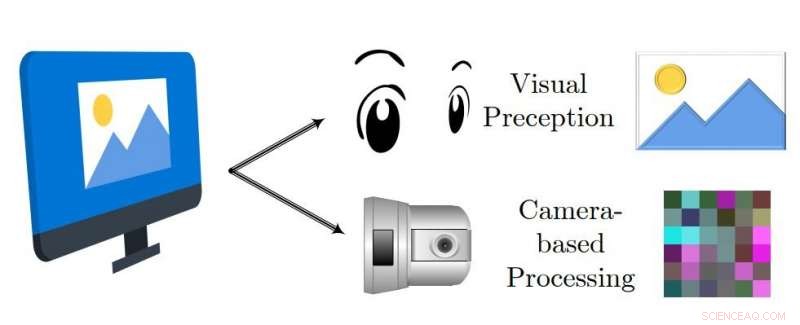

Illustrazione del principio D2C nascosto:la stessa cornice sullo schermo ha sia dati di immagine visivamente percepibili di alta qualità che messaggi nascosti impercettibili. Credito:arXiv:2002.01078 [cs.CR]

I dati possono essere rubati da un personal computer air gaped semplicemente utilizzando variazioni nella luminosità dello schermo. I ricercatori della Ben-Gurion University hanno scritto un articolo su di esso.

Come li definisce il team, "I computer air gap sono sistemi che vengono tenuti isolati da Internet poiché memorizzano o elaborano informazioni sensibili".

Il fatto che abbiano fatto un'altra scoperta su come strappare dati sensibili da un computer non è stato uno shock per Sicurezza nuda , che ha riconosciuto che "I ricercatori dell'Università Ben-Gurion del Negev si sono fatti un nome cercando di capire come ottenere dati da computer air gap. Hanno escogitato modi per comunicare utilizzando altoparlanti, LED lampeggianti nei PC, luci a infrarossi nelle telecamere di sorveglianza, e anche gli appassionati di computer."

Graham Cluley scrive in Tripwire calcolato, ok, "Potrebbe non essere il modo più efficiente per rubare dati da un'organizzazione, figuriamoci il più pratico, ma i ricercatori della Ben-Gurion University in Israele hanno ancora una volta dettagliato un modo fantasioso per esfiltrare le informazioni da un computer air gap".

Mordechai Guri, capo del centro di ricerca sulla sicurezza informatica presso l'Università Ben-Gurion in Israele, " ha parlato del processo, Shane McGlaun in HotHardware aveva alcuni dettagli. L'hacking è stato possibile tramite qualcosa chiamato "canale ottico nascosto". Consentiva il furto di dati da computer "air gaped" "senza bisogno di connettività di rete o di contattare fisicamente i dispositivi".

Come mai? Geek.com's Jordan Minor:"Infettando il PC di destinazione con il malware giusto, il monitor quindi sposta leggermente la luminosità del monitor LCD."

Il ladro sta registrando le informazioni comunicate attraverso quei cambiamenti di luminosità e può rubare qualsiasi dato sensibile desiderato.

Mohit Kumar in Le notizie dell'hacker ha fatto riferimento all'idea fondamentale alla base della codifica e della decodifica dei dati, dove il malware codifica le informazioni raccolte come un flusso di byte e quindi le modula come segnale "1" e "0". In questo caso di attacco, il ladro utilizza piccoli cambiamenti nella luminosità dello schermo LCD per modulare le informazioni binarie in schemi.

Matthew Humphries in PCMag ha anche spiegato in cosa consisteva il processo:

"Il furto di dati dalla macchina infetta si ottiene codificando le informazioni e trasmettendole utilizzando i cambiamenti di luminosità dello schermo in uno schema sequenziale, che è molto simile a come funziona il codice Morse. L'unico altro requisito affinché questo funzioni è una telecamera puntata sul display che può registrare o trasmettere in streaming il modello trasmesso. Una volta ricevuto il modello, può essere riconvertito in dati significativi."

Il display del computer a sua volta funge da strumento chiave.

L'attaccante può raccogliere il flusso di dati, ha detto Kumar, "usando la registrazione video del display del computer compromesso, ripreso da una telecamera di sorveglianza locale, fotocamera per smartphone, o una webcam e può quindi ricostruire le informazioni esfiltrate utilizzando tecniche di elaborazione delle immagini".

L'articolo dei ricercatori è intitolato "BRIGHTNESS:Leaking Sensitive Data from Air-gapped Workstation tramite Screen Brightness, " e gli autori sono Mordechai Guri, Dima Bykhovsky e Yuval Elovici. Il documento è su arXiv.

Nella loro carta, notarono che il canale ottico nascosto era invisibile e poteva funzionare anche mentre l'utente stava lavorando al computer. La palla è nel campo dell'hacker. "I piccoli cambiamenti nella luminosità sono invisibili per l'uomo ma possono essere recuperati dai flussi video ripresi da telecamere come una telecamera di sicurezza locale, fotocamera dello smartphone o una webcam, " hanno affermato.

Sì, ci sono contromisure e gli autori ne hanno proposte diverse.

Incluse nelle loro idee di contromisura c'erano "politiche organizzative volte a limitare l'accessibilità dei computer sensibili" collocandoli in aree protette, e dove solo il personale autorizzato poteva accedervi.

Qualsiasi tipo di fotocamera, disse un altro, sarebbe vietato all'interno del perimetro di determinate aree riservate.

Un'altra contromisura ha preso la forma di una pellicola polarizzata che copre lo schermo. Sebbene l'utente abbia una visione chiara, "umani e telecamere a distanza" vedrebbero un display oscurato.

I Cyber Security Labs della Ben-Gurion University hanno pubblicato una demo video il 4 febbraio. In questa demo, lo schermo ha esfiltrato di nascosto il testo di "Winnie-the-Pooh" di A.A. Milna.

Il video ha suscitato commenti, come, Perché mettere tutto questo là fuori?

"Non stai facendo altro che ferire gli altri rendendo disponibili queste informazioni, " ha detto un commento .... Stai facendo un disservizio alla comunità della sicurezza e al pubblico pubblicando contenuti apertamente come questo."

Però, un altro commento ha sottolineato che questo non era un problema del produttore, e "davvero non è qualcosa che può essere semplicemente corretto. Questo sta usando una funzione normale, luminosità dello schermo. Bloccare la capacità di qualsiasi applicazione di regolare la luminosità dello schermo farebbe più male che bene."

Un altro commento è arrivato in difesa del team di ricerca. "È importante sollevare queste cose e renderle pubbliche, così possiamo trovare delle contromisure".

Nel frattempo, quanto è preoccupante questo problema del computer?

Minor ha condiviso la sua prospettiva sui risultati della ricerca:"Questo è più un esercizio su ciò che è possibile piuttosto che su ciò che è fattibile, " ha scritto. Minor ha detto che un tale hack ha bisogno di "così tanto tempo prima che nessun truffatore te lo faccia casualmente dal nulla". unità USB fisica."

Cluley ha fatto un commento simile. "Sembra un enorme sforzo per andare a, e ben oltre il desiderio del tipico criminale informatico. La mia sensazione è che in molti casi, se davvero volessi mettere le tue zampe sui dati su quel computer, potrebbero esserci modi più semplici per ottenerli di questo".

Mohit Kumar in Le notizie dell'hacker ponderato. Le tecniche possono sembrare "teoriche e inutili per molti, " scrisse, ma quando si tratta di obiettivi di alto valore, questi "potrebbero svolgere un ruolo importante nell'esfiltrazione di dati sensibili da un computer infetto ma con air gap".

In realtà, è stato Cluley a formulare pensieri su come potrebbero agire gli aggressori, non importa quanto poco pratico suonasse lo schema. "Immaginare, ad esempio, malware impiantato su una chiavetta USB nota per essere utilizzata dal personale che utilizza il computer, o le opportunità di ingerenza che potrebbero essersi rese disponibili nella catena di approvvigionamento, o se un dipendente dell'organizzazione presa di mira stava segretamente lavorando per gli aggressori."

Ciò nonostante, Il verdetto di Cluley fu sempre questo:"Insomma, pieni voti per la creatività, ma questa non è una minaccia su cui perderò il sonno."

Sembra Sicurezza nuda non discuterebbe. "In definitiva, questa è una ricerca accademica interessante, con l'accento su 'accademico'."

© 2020 Scienza X Rete