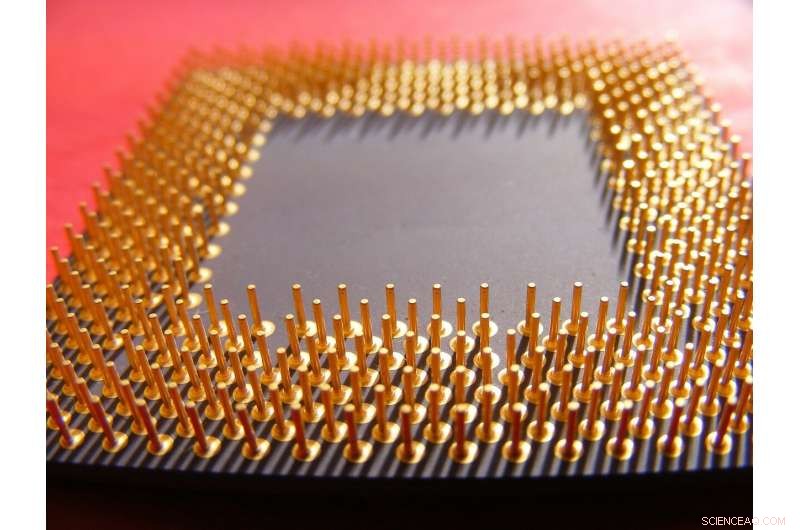

Credito:CC0 Dominio Pubblico

I ricercatori della Graz University of Technology hanno recentemente rivelato che le CPU AMD risalenti ai primi anni 2010 sono suscettibili agli attacchi del canale laterale. I ricercatori hanno ora dimostrato che un paio di approcci di infiltrazione, denominati collettivamente "Take A Way", possono accedere alle chiavi di crittografia AES.

Take A Way consiste in una coppia di attacchi side-channel chiamati Collide+Probe e Load+Reload, ed è stato così chiamato perché questi attacchi compromettono il modo in cui il predittore nella cache di livello 1 delle unità di elaborazione di AMD. Progettato per aumentare l'efficacia complessiva dei meccanismi di accesso alla cache in questo hardware, il modo in cui il predittore viene sfruttato da Take A Way per far trapelare il contenuto di una preziosa memoria. Nello specifico, il predittore della modalità cache viene utilizzato per prevedere dove sono alloggiati i dati all'interno del processore per determinare quando si accede ai dati.

Ogni attacco laterale ha una forza particolare per sfruttare il predittore della via. Load+Reload è in grado di utilizzare surrettiziamente la memoria condivisa di una CPU AMD senza interrompere la sua linea di cache. Collide+Probe consente agli aggressori di supervisionare l'accesso alla memoria senza conoscere la sua memoria condivisa o l'indirizzo fisico.

Collettivamente, questi infiltrati possono fare molti danni alla presunta sicurezza delle CPU AMD, compreso lo scambio di dati tra programmi nello stesso core, costruire canali segreti tra parti di software che non dovrebbero comunicare, e interrompere la randomizzazione del layout dello spazio degli indirizzi (ASLR) per ottenere l'accesso alla memoria.

Infatti, i ricercatori sono stati in grado di dimostrare molte di queste capacità in una varietà di contesti, incluse macchine virtuali basate su cloud e browser popolari come Firefox e Chrome.

Secondo i ricercatori, Take A Way è stato utilizzato per "dimostrare un canale nascosto con un massimo di 588,9 kB/s, che usiamo anche in un attacco Spectre per estrarre i dati segreti dal kernel. Per di più, presentiamo un attacco di ripristino delle chiavi da un'implementazione crittografica vulnerabile. Mostriamo anche un attacco che riduce l'entropia all'ASLR del kernel di un sistema Linux completamente patchato, l'ipervisore, e il nostro spazio di indirizzi da JavaScript."

Il documento spiega anche che dovrebbe essere possibile proteggere i processori AMD da Take A Way. Questi punti deboli potrebbero probabilmente essere corretti con correzioni del firmware, una soluzione che si è rivelata utile per vulnerabilità simili nelle unità di elaborazione per gli attacchi Spectre e Meltdown. Nella maggior parte dei casi, l'aggiornamento del firmware ha un impatto sulle prestazioni dell'hardware. Gli aggiornamenti fisici all'architettura sottostante potrebbero rivelarsi utili, anche.

I ricercatori hanno anche indicato di aver informato i rappresentanti di AMD di queste vulnerabilità lo scorso agosto. Però, il fornitore del chip deve ancora emettere una risposta pubblica o una soluzione per il problema.

© 2020 Scienza X Rete