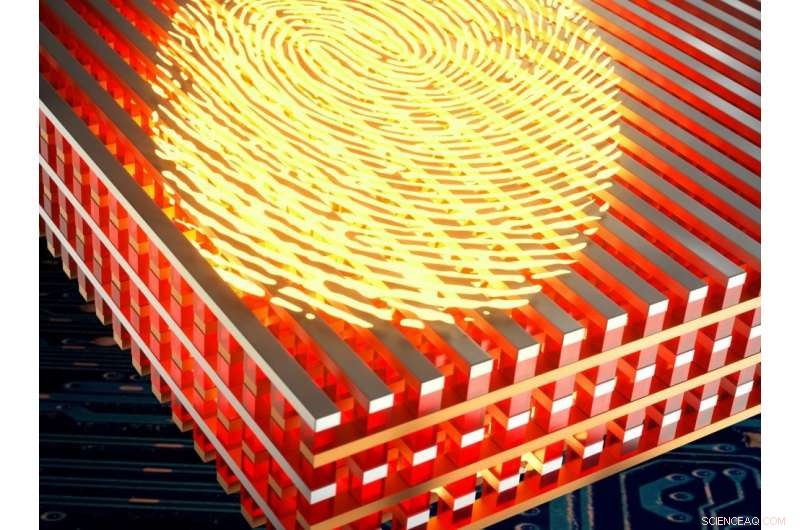

Un'illustrazione di un memristor come dispositivo di sicurezza informatica che è apparso sulla copertina di Elettronica della natura . Credito:Brian Long

Mentre abbracciamo il modo in cui l'Internet delle cose sta già rendendo le nostre vite più snelle e convenienti, il rischio per la sicurezza informatica rappresentato da milioni di gadget connessi in modalità wireless, dispositivi ed elettrodomestici rimane una grande preoccupazione. Anche single, gli attacchi mirati possono provocare gravi danni; quando i criminali informatici controllano e manipolano diversi nodi in una rete, il potenziale di distruzione aumenta.

Dmitri Strukov, professore di informatica della UC Santa Barbara, sta lavorando per affrontare quest'ultimo. Lui e il suo team stanno cercando di aggiungere un ulteriore livello di sicurezza al crescente numero di dispositivi abilitati a Internet e Bluetooth con una tecnologia che mira a prevenire la clonazione, la pratica mediante la quale i nodi di una rete vengono replicati e quindi utilizzati per lanciare attacchi dall'interno della rete. Un chip che utilizza la tecnologia dei memristor ionici, è una soluzione hardware di memoria analogica a un problema digitale.

"Puoi pensarla come una scatola nera, " disse Strukov, la cui nuova carta, "Primitive di sicurezza intrinseca all'hardware abilitate dallo stato analogico e dalle variazioni di conduttanza non lineare nei memristori integrati, " appare sulla copertina di Elettronica della natura . Per sua natura, il chip è fisicamente non clonabile e può quindi rendere il dispositivo invulnerabile al dirottamento, contraffazione o replica da parte di criminali informatici.

La chiave di questa tecnologia è il memristore, o resistore di memoria:un interruttore di resistenza elettrica che può "ricordare" il suo stato di resistenza in base alla sua storia di tensione e corrente applicate. Non solo i memristor possono cambiare i loro output in risposta alle loro storie, ma ogni memristore, a causa della struttura fisica del suo materiale, inoltre è unico nella sua risposta alla tensione e alla corrente applicate. Perciò, un circuito fatto di memristori si traduce in una sorta di scatola nera, come lo chiamava Strukov, con output estremamente difficili da prevedere in base agli input.

"L'idea è che è difficile da prevedere, e poiché è difficile da prevedere, è difficile da riprodurre, " Disse Strukov. La moltitudine di possibili input può risultare in almeno altrettanti output:più memristori, più possibilità. L'esecuzione di ciascuno richiederebbe più tempo di quanto un utente malintenzionato potrebbe ragionevolmente dover clonare un dispositivo, figuriamoci una loro rete.

L'uso di memristor nell'odierna sicurezza informatica è particolarmente significativo alla luce dell'hacking abilitato all'apprendimento automatico, in cui la tecnologia dell'intelligenza artificiale viene addestrata per "imparare" e modellare input e output, quindi prevedere la sequenza successiva in base al suo modello. Con l'apprendimento automatico, un utente malintenzionato non ha nemmeno bisogno di sapere cosa sta succedendo esattamente poiché il computer viene addestrato su una serie di input e output di un sistema.

"Ad esempio, se hai 2 milioni di output e l'attaccante ne vede 10, 000 o 20, 000 di queste uscite, lui può, in base a ciò, addestrare un modello in grado di copiare il sistema in seguito, " disse Hussein Nili, l'autore principale del documento. La scatola nera memristiva può eludere questo metodo di attacco perché rende la relazione tra input e output abbastanza casuale per il mondo esterno anche se i meccanismi interni dei circuiti sono abbastanza ripetibili da essere affidabili.

"Deve sembrare casuale, ma dovrebbe anche essere deterministico, " Egli ha detto.

Oltre alla variabilità incorporata in questi circuiti a memristori, altre caratteristiche includono un'elevata produttività, velocità ed economia di utilizzo dell'energia, rendendoli un componente ideale nel ristretto budget energetico dell'Internet of Things. Poi c'è il fatto che questa è già una tecnologia semi-pratica che può essere utilizzata sia per proteggere l'identità del dispositivo che per crittografare le informazioni.

"Se lo scaliamo un po' di più, sarà l'hardware che potrebbe essere, in molti parametri, lo stato dell'arte, " Disse Strukov.

Mentre continuano a perfezionare questa tecnologia, Strukov e il suo team stanno studiando se ci saranno delle derive nelle caratteristiche nel tempo. Stanno anche sviluppando percorsi di sicurezza "forti" che richiedono circuiti memristivi più grandi e tecniche aggiuntive (adatte per apparecchiature militari sensibili o informazioni altamente classificate), e percorsi "deboli" più orientati verso l'elettronica di consumo e i gadget di tutti i giorni, situazioni in cui probabilmente non varrebbe la pena il tempo di un aggressore passare ore o giorni a hackerare un dispositivo.