L'informazione è un bene importante. Nazioni, le aziende e gli individui proteggono le informazioni segrete con la crittografia, utilizzando una varietà di metodi che vanno dalla sostituzione di una lettera con un'altra all'utilizzo di un complesso algoritmo per crittografare un messaggio. Dall'altra parte dell'equazione dell'informazione ci sono persone che usano una combinazione di logica e intuizione per scoprire informazioni segrete. Queste persone sono crittoanalisti , conosciuto anche come interruttori di codice .

Carston Muller, SXC

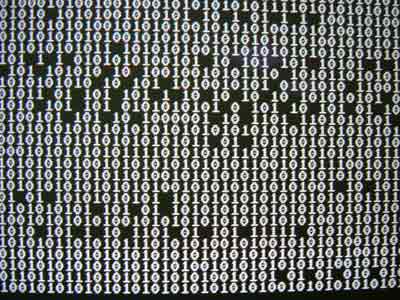

Il codice binario è la base di molti cifrari moderni.

Una persona che comunica attraverso la scrittura segreta è chiamata a crittografo . I crittografi potrebbero utilizzare codici, cifrari o una combinazione di entrambi per mantenere i messaggi al sicuro da altri. Cosa creano i crittografi, crittoanalisti tentano di svelare.

Nella storia della crittografia, le persone che creavano codici o cifrari erano spesso convinte che i loro sistemi fossero infrangibili. I criptoanalisti hanno dimostrato che queste persone si sbagliavano facendo affidamento su tutto, dal metodo scientifico a un'ipotesi fortunata. Oggi, anche gli schemi di crittografia sorprendentemente complessi comuni nelle transazioni Internet possono avere una durata utile limitata:l'informatica quantistica potrebbe rendere la risoluzione di equazioni così difficili in un attimo.

Per sapere come i codici decifrano i messaggi segreti, devi sapere come le persone creano i codici. Nella sezione successiva, impareremo a conoscere alcuni dei primi tentativi di nascondere i messaggi.

Contenuti

Sebbene i risultati storici mostrino che diverse civiltà antiche usavano elementi di cifre e codici nella loro scrittura, gli esperti di codice affermano che questi esempi avevano lo scopo di dare al messaggio un senso di importanza e formalità. La persona che scrive il messaggio intendeva che il suo pubblico potesse leggerlo.

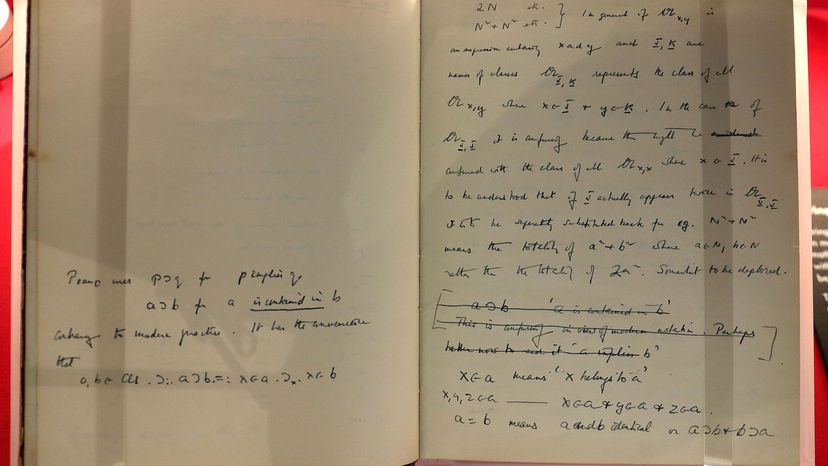

I greci furono una delle prime civiltà ad utilizzare i cifrari per comunicare in segreto. Uno studioso greco di nome Polibio propose un sistema per cifrare un messaggio in cui un crittografo rappresentava ogni lettera con una coppia di numeri che vanno da uno a cinque usando un quadrato 5x5 (le lettere I e J condividevano un quadrato). La Piazza Polibio (a volte chiamata scacchiera) ha questo aspetto:

123451ABCDE2FGHI/JK3LMNOP4QRSTU5VWXYZUn crittografo scriverebbe la lettera "B" come "12". La lettera O è "34". Per cifrare la frase "Come funzionano le cose, " il crittografo scriverebbe "233452 4344452121 5234422543." Perché sostituisce ogni lettera con due numeri, è difficile per qualcuno che non ha familiarità con il codice determinare cosa significa questo messaggio. Il crittografo potrebbe renderlo ancora più difficile confondendo l'ordine delle lettere invece di scriverle in ordine alfabetico.

Giulio Cesare inventò un altro antico cifrario, uno che era molto semplice e tuttavia confondeva i suoi nemici. Ha creato messaggi cifrati spostando l'ordine dell'alfabeto di un certo numero di lettere. Per esempio, se dovessi spostare l'alfabeto inglese in basso di tre posizioni, la lettera "D" rappresenterebbe la lettera "A, " mentre la lettera "E" significherebbe "B" e così via. Puoi visualizzare questo codice scrivendo i due alfabeti uno sopra l'altro con il corrispondente testo in chiaro e cifrario corrispondenti in questo modo:

Testo in chiaroabcdefghijklmCipherDEFGHIJKLMNOPPtesto in chiaronopqrstuvwxyzCipherQRSTUVWXYZABCNotare che l'alfabeto cifrato si avvolge intorno alla "A" dopo aver raggiunto la "Z". Utilizzando questo sistema di cifratura, potresti cifrare la frase "How Stuff Works" come "KRZ VWXII ZRUNV".

Entrambi questi sistemi, la Piazza Polibio e il Caesar Shift, costituì la base di molti futuri sistemi di cifratura.

Nella sezione successiva, esamineremo alcuni di questi metodi di crittografia più avanzati.

Dopo la caduta dell'Impero Romano, il mondo occidentale è entrato in quello che oggi chiamiamo Medioevo. Durante questo periodo, la borsa di studio declinò e la crittografia subì la stessa sorte. Fu solo nel Rinascimento che la crittografia divenne di nuovo popolare. Il Rinascimento non fu solo un periodo di intensa creatività e apprendimento, ma anche di intrigo, politica, guerra e inganno.

I crittografi iniziarono a cercare nuovi modi per cifrare i messaggi. Il Caesar Shift era troppo facile da decifrare:dato abbastanza tempo e pazienza, quasi chiunque potrebbe scoprire il testo in chiaro dietro il testo cifrato. Re e sacerdoti assunsero studiosi per inventare nuovi modi per inviare messaggi segreti.

Uno di questi studiosi era Johannes Trimethius, che propose di disporre l'alfabeto in una matrice, o tableau . La matrice era lunga 26 righe e larga 26 colonne. La prima riga conteneva l'alfabeto come è normalmente scritto. La riga successiva utilizzava uno spostamento di Cesare per spostare l'alfabeto su uno spazio. Ogni riga spostava l'alfabeto di un altro punto in modo che l'ultima riga iniziasse con "Z" e finisse con "Y". Potresti leggere l'alfabeto normalmente guardando la prima riga o la prima colonna. Sembra così:

Come potete vedere, ogni riga è un Caesar Shift. Per cifrare una lettera, il crittografo sceglie una riga e usa la riga superiore come guida in chiaro. Un crittografo che usa la decima riga, Per esempio, cifra la lettera del testo in chiaro "A" come "J."

Trimezio non si fermò qui:suggerì ai crittografi di cifrare i messaggi usando la prima riga per la prima lettera, la seconda riga per la seconda lettera, e così via lungo il tableau. Dopo 26 lettere consecutive, il crittografo ricominciava dalla prima riga e tornava indietro fino a cifrare l'intero messaggio. Usando questo metodo, poteva cifrare la frase "How Stuff Works" come "HPY VXZLM EXBVE".

Il tableau di Trimezio è un buon esempio di a polialfabetico cifra . La maggior parte dei primi cifrari erano monoalfabetico , il che significa che un alfabeto cifrato ha sostituito l'alfabeto del testo in chiaro. Un cifrario polialfabetico utilizza più alfabeti per sostituire il testo in chiaro. Sebbene le stesse lettere siano usate in ogni riga, le lettere di quella riga hanno un significato diverso. Un crittografo cifra un testo in chiaro "A" nella riga tre come "C, " ma una "A" nella riga 23 è una "W." Il sistema di Trimezio utilizza quindi 26 alfabeti, uno per ogni lettera dell'alfabeto normale.

Nella sezione successiva, impareremo come uno studioso di nome Vigenère ha creato un complesso cifrario polialfabetico.

Alla fine del 1500, Blaise de Vigenère ha proposto un sistema polialfabetico particolarmente difficile da decifrare. Il suo metodo utilizzava una combinazione del tableau Trimethius e a chiave . La chiave determinava quale degli alfabeti nella tabella doveva essere usato dal decifratore, ma non faceva necessariamente parte del messaggio vero e proprio. Diamo un'occhiata di nuovo al tableau di Trimezio:

Supponiamo che tu stia crittografando un messaggio utilizzando la parola chiave "CIPHER". Cifreresti la prima lettera usando la riga "C" come guida, utilizzando la lettera trovata all'intersezione della riga "C" e la colonna della lettera di testo in chiaro corrispondente. Per la seconda lettera, useresti la riga "I", e così via. Una volta utilizzata la riga "R" per cifrare una lettera, inizieresti da "C". Usando questa parola chiave e questo metodo, potresti cifrare "How Stuff Works" in questo modo:

ChiaveCIPHERCIPHERCPlainHOWSTUFFWORKSCipherJWLZXLHNLVVBUIl tuo messaggio cifrato sarebbe letto, "JWL ZXLHN LVVBU." Se volessi scrivere un messaggio più lungo, continueresti a ripetere la chiave più e più volte per cifrare il tuo testo in chiaro. Il destinatario del tuo messaggio dovrebbe conoscere la chiave in anticipo per decifrare il testo.

Vigenère ha suggerito uno schema ancora più complesso che utilizzava a lettera di adescamento seguito dal messaggio stesso come chiave. La lettera di priming designa la riga utilizzata per la prima volta dal crittografo per iniziare il messaggio. Sia il crittografo che il destinatario sapevano in anticipo quale lettera di innesco usare. Questo metodo rendeva estremamente difficile decifrare i cifrari, ma richiedeva anche tempo, e un errore all'inizio del messaggio potrebbe confondere tutto ciò che è seguito. Mentre il sistema era sicuro, la maggior parte delle persone lo trovava troppo complesso per essere utilizzato in modo efficace. Ecco un esempio del sistema di Vigenère:in questo caso la lettera di priming è " D ":

ChiaveDHOWSTUFFWORKPlainHOWSTUFFWORKSCipherKVKOLNZKBKFBCda decifrare, il destinatario dovrebbe prima guardare la prima lettera del messaggio crittografato, una "K" in questo caso, e usa la tabella Trimezio per trovare dove cade la "K" nella riga "D" - ricorda, sia il crittografo che il destinatario sanno in anticipo che la prima lettera della chiave sarà sempre "D, " non importa cosa dice il resto del messaggio. La lettera in cima a quella colonna è "H". La "H" diventa la lettera successiva nella chiave di cifratura, quindi il destinatario guarderà la riga "H" successiva e troverà la lettera successiva nel codice, una "V" in questo caso. Ciò darebbe al destinatario una "O". Seguendo questo metodo, il destinatario può decifrare l'intero messaggio, anche se ci vuole un po' di tempo.

Il più complesso sistema di Vigenère non prese piede fino al 1800, ma è ancora utilizzato nelle moderne macchine di cifratura [fonte:Kahn].

Nella sezione successiva, impareremo a conoscere il codice ADFGX creato dalla Germania durante la prima guerra mondiale.

Dopo l'invenzione del telegrafo, era ora possibile per gli individui comunicare istantaneamente attraverso interi paesi utilizzando il codice Morse. Sfortunatamente, era anche possibile per chiunque avesse l'attrezzatura giusta per intercettare una linea e ascoltare gli scambi. Inoltre, la maggior parte delle persone doveva affidarsi agli impiegati per codificare e decodificare i messaggi, rendendo impossibile l'invio clandestino di testo in chiaro. Di nuovo, cifre divennero importanti.

La Germania ha creato un nuovo cifrario basato su una combinazione della scacchiera di Polibio e dei cifrari usando parole chiave. Era noto come cifrario ADFGX, perché quelle erano le uniche lettere usate nel cifrario. I tedeschi hanno scelto queste lettere perché i loro equivalenti in codice Morse sono difficili da confondere, riducendo la possibilità di errori.

Il primo passo è stato creare una matrice che assomigliasse molto alla scacchiera di Polybius:

ADFGXAABCDEDFGHI/JKFLMNOPGQRSTUXVWXYZI crittografi userebbero coppie di lettere cifrate per rappresentare lettere di testo in chiaro. La riga della lettera diventa la prima cifra della coppia, e la colonna diventa la seconda cifra. In questo esempio, la lettera cifrata "B" diventa "AD, " mentre "O" diventa "FG." Non tutte le matrici ADFGX avevano l'alfabeto tracciato in ordine alfabetico.

Prossimo, il crittografo cifrava il suo messaggio. Continuiamo con "Come funzionano le cose". Usando questa matrice, otterremmo "DFFGXD GFGGGXDADA XDFGGDDXGF."

Il passo successivo è stato quello di determinare una parola chiave, che potrebbe essere di qualsiasi lunghezza ma non potrebbe includere lettere ripetute. Per questo esempio, useremo la parola TEDESCO . Il crittografo creerebbe una griglia con la parola chiave scritta in alto. Il crittografo scriverà quindi il messaggio cifrato nella griglia, suddividendo le coppie di cifre in singole lettere e avvolgendole da una riga all'altra.

DEUTSCHDFFGXDGFGGGXDADAXDFGGDDXGFProssimo, il crittografo avrebbe riorganizzato la griglia in modo che le lettere della parola chiave fossero in ordine alfabetico, spostando di conseguenza le colonne corrispondenti delle lettere:

CDEHSTUDDFGXGFDFGAXGGGDAGFDXDDFGXQuindi scriveva il messaggio seguendo ogni colonna (ignorando le lettere della parola chiave nella riga superiore). Questo messaggio uscirà come "DDG DFDD FGAD GAG XXFF GGDG FGXX". Probabilmente è chiaro perché questo codice fosse così impegnativo:i crittografi lo hanno cifrato e trasposto ogni carattere di testo in chiaro. per decodificare, dovresti conoscere la parola chiave (DEUTSCH), quindi lavoreresti all'indietro da lì. Inizierai con una griglia con le colonne disposte in ordine alfabetico. Una volta compilato, potresti riorganizzare correttamente le colonne e utilizzare la matrice per decifrare il messaggio.

Nella sezione successiva, esamineremo alcuni dei dispositivi che i crittografi hanno inventato per creare cifre sconcertanti.

Uno dei primi dispositivi di cifratura conosciuti è il Disco Alberti, inventato da Leon Battista Alberti, nel XV secolo. Il dispositivo era composto da due dischi, quello interno contenente un alfabeto confuso e quello esterno un secondo, alfabeto troncato e i numeri da 1 a 4. Il disco esterno ruotava per far corrispondere lettere diverse con il cerchio interno, quali lettere il crittografo ha usato come testo in chiaro. Le lettere del disco esterno servivano quindi come testo cifrato.

William West/AFP/Getty Images

Il romanzo di Dan Brown "Il Codice Da Vinci" segue le avventure

di un professore di simbologia mentre risolve codici e cifre, alcuni

di cui rompe utilizzando una Griglia Cardano.

Perché l'alfabeto del disco interno è stato confuso, il destinatario avrebbe bisogno di una copia identica del disco utilizzato dal crittografo per decifrare il messaggio. Per rendere il sistema più sicuro, il crittografo potrebbe modificare l'allineamento del disco nel mezzo di un messaggio, magari dopo tre o quattro parole. Il crittografo e il destinatario saprebbero di modificare le impostazioni del disco dopo un numero prescritto di parole, forse prima impostando il disco in modo che il cerchio interno "A" corrisponda al cerchio esterno "W" per le prime quattro parole, poi con "N" per i prossimi quattro, e così via. Ciò ha reso molto più difficile decifrare il codice.

Nel 19 ° secolo, Thomas Jefferson propose una nuova macchina per cifrare. Era un cilindro di dischi montato su un mandrino. Sul bordo di ogni disco c'erano le lettere dell'alfabeto, disposti in sequenza casuale. Un crittografo potrebbe allineare i dischi per scrivere un breve messaggio attraverso il cilindro. Poi guardava un'altra riga attraverso il cilindro, che sembrerebbe incomprensibile, e invialo al destinatario. Il destinatario userebbe un cilindro identico per sillabare la serie di lettere senza senso, quindi scansiona il resto del cilindro, alla ricerca di un messaggio scritto in inglese. Nel 1922, l'esercito degli Stati Uniti adottò un dispositivo molto simile a quello di Jefferson; altri rami dell'esercito presto seguirono l'esempio [fonte:Kahn].

Forse il dispositivo di cifratura più famoso era quello tedesco Macchina Enigma dall'inizio del XX secolo. L'Enigma Machine somigliava a una macchina da scrivere, ma invece dei tasti delle lettere aveva una serie di luci con una lettera stampata su ciascuna. Premendo un tasto, una corrente elettrica scorreva attraverso un complesso sistema di fili e ingranaggi, risultando in una lettera cifrata illuminante. Ad esempio, potresti premere il tasto per la lettera "A" e vedere "T" accendersi.

Foto per gentile concessione dell'esercito americano

Soldati tedeschi che usano an

Macchina Enigma sul campo.

Ciò che ha reso la Macchina Enigma un dispositivo di cifratura così formidabile è che una volta che si preme una lettera, un rotore nella macchina girerebbe, cambiando i punti di contatto degli elettrodi all'interno della macchina. Ciò significa che se hai premuto "A" una seconda volta, si accenderebbe una lettera diversa invece della "T". Ogni volta che scrivi una lettera, il rotore girava, e dopo un certo numero di lettere, un secondo rotore innestato, poi un terzo. La macchina ha permesso all'operatore di cambiare il modo in cui le lettere sono state inserite nella macchina, in modo che quando hai premuto una lettera, la macchina lo interpreterebbe come se avessi premuto una lettera diversa.

Come fa un crittoanalista a decifrare un codice così difficile? Nella sezione successiva, impareremo come vengono decifrati codici e cifre.

Sebbene ci siano centinaia di codici e sistemi di cifratura diversi nel mondo, ci sono alcuni tratti e tecniche universali che i crittoanalisti usano per risolverli. La pazienza e la perseveranza sono due delle qualità più importanti in un crittanalista. Risolvere un codice può richiedere molto tempo, a volte richiedendoti di tornare sui tuoi passi o ricominciare da capo. Si è tentati di arrendersi quando ci si trova di fronte a un cifrario particolarmente impegnativo.

Un'altra abilità importante da avere è una forte familiarità con la lingua in cui è scritto il testo in chiaro. Cercare di risolvere un messaggio in codice scritto in una lingua sconosciuta è quasi impossibile.

Una forte familiarità con una lingua include una comprensione della lingua ridondanza .

Ridondanza significa che ogni lingua contiene più caratteri o parole di quelli effettivamente necessari per trasmettere le informazioni. Le regole della lingua inglese creano ridondanza, ad esempio nessuna parola inglese inizierà con le lettere "ng." Anche l'inglese si basa molto su un piccolo numero di parole. Parole come "il, " "di, " "e, " "a, " "un, " "in, " "Quello, " "esso, " "è, " e "I" rappresentano più di un quarto del testo di un messaggio medio scritto in inglese [fonte:Kahn].

Conoscere le qualità ridondanti di un linguaggio rende il compito di un crittanalista molto più facile. Non importa quanto sia contorto il codice, segue alcune regole della lingua affinché il destinatario comprenda il messaggio. I crittoanalisti cercano modelli all'interno dei cifrari per trovare parole comuni e abbinamenti di lettere.

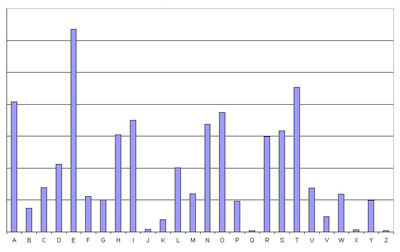

Una tecnica di base nella crittoanalisi è analisi di frequenza . Ogni lingua usa certe lettere più spesso di altre. In inglese, la lettera "e" è la lettera più comune. Contando i caratteri in un testo, un crittanalista può vedere molto rapidamente che tipo di cifrario possiede. Se la distribuzione della frequenza di cifratura è simile alla distribuzione della frequenza di un normale alfabeto, il crittanalista potrebbe concludere che ha a che fare con un cifrario monoalfabetico.

©ComeStuffWorks 2007

Questo grafico mostra la frequenza con cui

viene utilizzata ogni lettera in lingua inglese.

Nella sezione successiva, esamineremo la crittoanalisi più complessa e il ruolo che gioca la fortuna nella violazione di un codice.

Le cifre più complesse richiedono una combinazione di esperienza, sperimentazione e l'occasionale congettura sparata al buio. Le cifre più difficili sono brevi, blocchi continui di caratteri. Se il messaggio del crittografo include parola pause , spazi tra ogni parola cifrata, rende la decifrazione molto più facile. Il crittanalista cerca gruppi di cifre ripetute, analizzare dove rientrano quei gruppi di lettere nel contesto delle parole e fare ipotesi su cosa potrebbero significare quelle lettere. Se il crittanalista ha un'idea del contenuto del messaggio, potrebbe cercare certe parole. Un crittanalista che intercetta un messaggio da un capitano della Marina al comando potrebbe cercare termini che si riferiscano a modelli meteorologici o condizioni del mare. Se indovina che "hyuwna" significa "tempestoso, "Potrebbe essere in grado di decifrare il resto del codice.

Christopher Furlong/Getty Images

Rompere il codice inciso nel soffitto della Cappella di Rosslyn in Scozia rivela una serie di passaggi musicali.

Molti cifrari polialfabetici si basano su parole chiave, che rende il messaggio vulnerabile. Se il crittanalista indovina correttamente la parola chiave giusta, può decifrare rapidamente l'intero messaggio. È importante che i crittografi cambino frequentemente le parole chiave e utilizzino parole chiave non comuni o senza senso. Ricordare una parola chiave senza senso può essere difficile, e se rendi il tuo sistema di cifratura così difficile che il tuo destinatario non può decifrare rapidamente il messaggio, il tuo sistema di comunicazione non funziona.

I crittoanalisti sfruttano ogni opportunità per risolvere un cifrario. Se il crittografo ha utilizzato un dispositivo di cifratura, un esperto crittoanalista cercherà di ottenere lo stesso dispositivo o di costruirne uno basato sulle sue teorie sulla metodologia del crittografo. Durante la seconda guerra mondiale, I crittoanalisti polacchi hanno ottenuto una macchina Enigma ed erano vicini a capire il sistema di cifratura tedesco quando è diventato troppo pericoloso continuare. I polacchi scambiarono le loro informazioni e tecnologie con gli Alleati, che hanno creato le proprie macchine Enigma e decifrato molti dei messaggi in codice della Germania.

I moderni metodi di crittografia di alto livello si basano su processi matematici relativamente semplici da creare, ma estremamente difficile da decifrare. Crittografia a chiave pubblica è un buon esempio. Utilizza due chiavi:una per la codifica di un messaggio e l'altra per la decodifica. La chiave di codifica è la chiave pubblica, a disposizione di chiunque voglia comunicare con il detentore della chiave segreta. La chiave segreta decodifica i messaggi crittografati dalla chiave pubblica e viceversa. Per ulteriori informazioni sulla crittografia a chiave pubblica, vedere Come funziona la crittografia.

I complessi algoritmi utilizzati dai crittografi garantiscono la segretezza per ora. Questo cambierà se l'informatica quantistica diventerà una realtà. I computer quantistici potrebbero trovare i fattori di un gran numero molto più velocemente di un computer classico. Se gli ingegneri costruissero un computer quantistico affidabile, praticamente ogni messaggio crittografato su Internet sarà vulnerabile. Per saperne di più su come i crittografi pianificano di affrontare il problema, leggi Come funziona la crittografia quantistica.

Nella sezione successiva, esamineremo alcuni codici e cifre che rimangono irrisolti, con grande dispiacere dei crittoanalisti.

Mentre la maggior parte dei crittoanalisti ti dirà che, teoricamente, non esiste un codice indistruttibile, alcuni crittografi hanno creato codici e cifre che nessuno è riuscito a decifrare. Nella maggior parte dei casi, non c'è abbastanza testo nel messaggio per essere analizzato dai crittoanalisti. Qualche volta, il sistema del crittografo è troppo complesso, o potrebbe non esserci alcun messaggio:i codici e le cifre potrebbero essere bufale.

Nel 1800, un opuscolo con tre messaggi criptati cominciò a comparire in una piccola comunità della Virginia. L'opuscolo descriveva le avventure di un uomo di nome Beale che si era arricchito alla ricerca dell'oro. Secondo quanto riferito, Beale aveva nascosto la maggior parte della sua ricchezza in un luogo segreto e aveva lasciato un messaggio in codice che portava alla posizione del tesoro con un locandiere. Vent'anni trascorsero senza che Beale ricevesse notizie, e l'oste cercò aiuto per risolvere i messaggi in codice. Infine, qualcuno ha stabilito che uno dei messaggi usava la Dichiarazione di Indipendenza come un codice, ma il messaggio decifrato forniva solo vaghi accenni alla posizione del tesoro e affermava che gli altri messaggi avrebbero condotto direttamente ad esso. Nessuno ha risolto nessuno degli altri messaggi, e molti credono che l'intera faccenda sia una bufala.

Il killer dello Zodiaco ha inviato messaggi cifrati come questo a

giornali di San Francisco

negli anni '60.

A metà degli anni Sessanta, i residenti di San Francisco e delle contee circostanti erano terrorizzati da un feroce killer che derideva la polizia con messaggi in codice. L'assassino si faceva chiamare Zodiac e inviava la maggior parte delle sue lettere ai giornali di San Francisco, di tanto in tanto dividere un lungo messaggio cifrato tra tre carte. Presumibilmente, i cifrari lasciavano perplessi le forze dell'ordine e le agenzie di intelligence, anche se crittoanalisti dilettanti sono riusciti a decifrarne la maggior parte. Ci sono alcuni messaggi che non sono mai stati risolti, alcuni presumibilmente un indizio sull'identità dell'assassino.

Richard Feynman, fisico e pioniere nel campo delle nanotecnologie, ha ricevuto tre messaggi codificati da uno scienziato a Los Alamos e li ha condivisi con i suoi studenti laureati quando non riusciva a decifrarli da solo. Attualmente, sono pubblicati su un sito di puzzle. I crittoanalisti sono riusciti solo a decifrare il primo messaggio, che si sono rivelati i versi di apertura dei "Canterbury Tales" di Chaucer scritti in medio inglese.

Nel 1990, Jim Sanborn ha creato una scultura chiamata Kryptos per il quartier generale della CIA a Langley, Va. Kryptos contiene quattro messaggi cifrati, ma i crittoanalisti ne hanno risolti solo tre. Il messaggio finale ha pochissimi caratteri (97 o 98, a seconda che un personaggio appartenga veramente al quarto messaggio), rendendo molto difficile l'analisi. Diverse persone e organizzazioni si sono vantate di aver risolto gli altri tre messaggi, comprese la CIA e la NSA.

Mentre questi messaggi insieme a molti altri sono oggi irrisolti, non c'è motivo di credere che rimarranno irrisolti per sempre. Da più di 100 anni, un messaggio cifrato scritto da Edgar Allen Poe è rimasto irrisolto, sconcertanti crittoanalisti professionisti e dilettanti. Ma nel 2000, un uomo di nome Gil Broza ha decifrato il codice. Scoprì che il codice utilizzava più sostituzioni omofoniche - Poe aveva usato 14 cifre per rappresentare la lettera "e" - oltre a diversi errori. Il lavoro di Broza dimostra che solo perché un codice non è stato risolto non significa che non sia risolvibile [fonte:Elonka.com].

Evidenzia sotto con il mouse per vedere la risposta:

Hai decifrato un codice basato sul codice ADFGX utilizzato dalla Germania nella prima guerra mondiale. La parola chiave era Discovery.

Per saperne di più sulla crittografia, segui i link nella pagina successiva.

Articoli correlati a HowStuffWorks

Altri ottimi link

Fonti