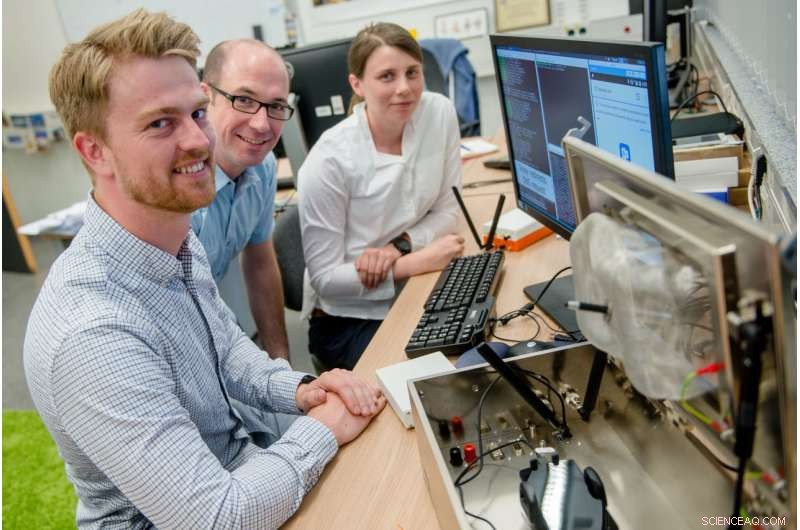

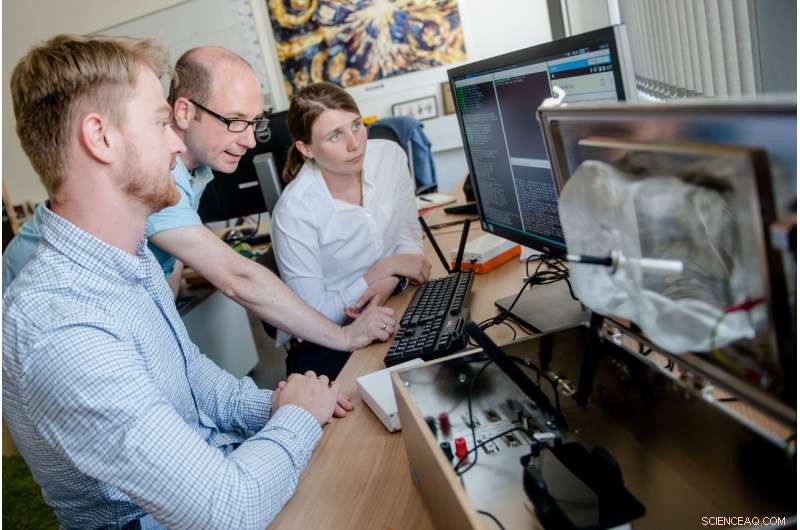

David Rupprecht, Thorsten Holz e Katharina Kohls (da sinistra) utilizzano radio definite dal software per testare gli attacchi alla rete LTE in condizioni di laboratorio. Credito:RUB, Marquard

Abusando dei punti deboli della sicurezza nello standard di telefonia mobile LTE, gli aggressori sono in grado di identificare le pagine Web visitate da un utente e di reindirizzarlo a un sito Web truffa. Questo è il risultato di uno studio condotto da esperti di sicurezza dell'Horst Görtz Institute della Ruhr-Universität Bochum. Tutti i dispositivi che utilizzano LTE, indicato anche come 4G, sono colpiti, cioè quasi tutti i telefoni cellulari e tablet, nonché alcuni dispositivi domestici collegati alla rete. Le debolezze sono impossibili da chiudere; e sono ancora presenti anche nel prossimo standard di telefonia mobile 5G, la cui standardizzazione è attualmente in attesa. Ancora, il problema può essere arginato con l'ausilio di altri meccanismi di sicurezza nei browser o nelle app.

I risultati sono stati pubblicati da David Rupprecht, Katharina Kohls, Prof. Dr. Thorsten Holz e Prof. Dr. Christina Pöpper sul sito https://aLTEr-Attack.net.

Reindirizzare gli utenti a siti Web sbagliati

Il payload trasmesso tramite LTE è crittografato, ma la sua integrità non è verificata. "Un utente malintenzionato può alterare il flusso di dati crittografati e reindirizzare i messaggi al proprio server senza avvisare l'utente, " spiega David Rupprecht. Per farlo, l'aggressore deve trovarsi nelle vicinanze del telefono cellulare che prende di mira. Utilizzando attrezzature speciali, intercetta la comunicazione tra il telefono e la stazione base e reindirizza l'utente a un sito Web fasullo alterando i messaggi. Su quel sito web, l'attaccante può quindi eseguire tutte le azioni che sceglie, compreso il monitoraggio delle password man mano che vengono immesse.

"I siti Web e le app che implementano il protocollo di sicurezza HTTPS nella configurazione corretta forniscono una protezione adeguata contro il reindirizzamento, " dice Rupprecht. Avvertono l'utente ogni volta che sta per essere reindirizzato a una pagina falsa. Tuttavia, non è possibile impedire a un utente malintenzionato di monitorare determinate informazioni e attività svolte sul telefono cellulare, ad esempio l'identità dell'utente e dei siti web che visualizza.

I ricercatori di Bochum hanno dimostrato che solo il modello di traffico, ad es. il volume di payload inviato da un telefono entro un determinato periodo di tempo:fornisce un'indicazione dei siti Web visualizzati dall'utente. Per accedere a queste informazioni, l'attaccante non deve intercettare attivamente la comunicazione tra telefono cellulare e stazione base; piuttosto, la semplice registrazione passiva dei metadati trasmessi fa il trucco.

David Rupprecht, Thorsten Holz e Katharina Kohls (da sinistra) utilizzano radio definite dal software per testare gli attacchi alla rete LTE in condizioni di laboratorio. Credito:RUB, Marquard

Attrezzature standard sufficienti per eseguire attacchi

Gli attacchi sopra descritti possono essere effettuati utilizzando apparecchiature disponibili in commercio acquistabili ad un prezzo di circa 4, 000 euro. Nei loro esperimenti, i ricercatori hanno utilizzato un PC e due cosiddette radio definite dal software che consentono l'invio e la ricezione di segnali LTE. Uno dei dispositivi finge che il telefono sia una rete di telefonia mobile; l'altro finge che la vera rete di telefonia mobile sia il telefono. Così, il sistema è in grado di alterare dati specifici, trasmettendo la maggior parte dei dati invariati. A seconda dell'attrezzatura, l'attaccante può mantenere la distanza di diverse centinaia di metri dal telefono preso di mira durante l'attacco.

"Le documentazioni LTE hanno dimostrato che è stata deliberatamente omessa una protezione dell'integrità che avrebbe impedito gli attacchi, " dice Thorsten Holz. Il motivo:per attuare la misura di sicurezza, un ulteriore quattro byte dovrebbe essere collegato a ciascun payload. "La trasmissione dei dati sarebbe diventata costosa per gli operatori di rete, e quindi la protezione dell'integrità è stata ritenuta sacrificabile, " continua Holz.

Nel prossimo standard di telefonia mobile 5G, al momento non è prevista una tutela generale dell'integrità. Gli sviluppatori dovrebbero configurare correttamente i dispositivi affinché la protezione diventi effettiva. I ricercatori stanno sostenendo di colmare il divario di sicurezza nel nuovo standard di telefonia mobile per impostazione predefinita.

Il team presenterà il gap di sicurezza all'IEEE Symposium on Security and Privacy che si terrà a San Francisco nel maggio 2019. Lo studio è stato condotto nell'ambito del progetto Bercom, abbreviazione di "Progetto per una piattaforma di sistema paneuropea per infrastrutture critiche resilienti".