Credito:Long Cheng

Gli attacchi orientati ai dati consentono agli hacker di manipolare dati non di controllo e alterare il comportamento di un programma, spesso causando danni significativi ai sistemi interessati. Ricercatori della Virginia Tech, Clemson University, La Pennsylvania State University e la Aalto University hanno recentemente scoperto nuove tecniche di sfruttamento per questo tipo di attacco, che potrebbe informare la progettazione di difese più efficaci.

"L'attacco alla programmazione orientata ai dati (DOP), che per la prima volta consente di rubare chiavi OpenSSL private da un server senza essere rilevati dai controlli di sicurezza all'avanguardia, uscito per la prima volta nel 2016, "Dafne Yao, uno dei ricercatori che ha condotto lo studio, ha detto a TechXplore. "Gli attacchi DOP sembrano essere abbastanza invincibili. Tutto il nostro team era incuriosito e voleva scoprire che tipo di rilevamento poteva fermare il DOP."

Attualmente, Esistono due tipi principali di attacchi di corruzione della memoria:attacchi a flusso di controllo e attacchi orientati ai dati. Gli attacchi del flusso di controllo possono danneggiare i dati di controllo, come l'indirizzo del mittente o il puntatore del codice, nello spazio di memoria di un programma, in definitiva deviando il flusso di controllo del programma (cioè l'ordine di esecuzione). Attacchi orientati ai dati, d'altra parte, sono progettati per modificare il comportamento benigno di un programma manipolando i suoi dati non di controllo senza violare l'integrità del flusso di controllo. Nonostante le loro differenze, entrambi questi tipi di attacco possono causare gravi danni a un sistema informatico.

Gli obiettivi principali dello studio condotto da Yao e dai suoi colleghi erano demistificare gli attacchi orientati ai dati, aiutare i difensori a capirli meglio, e identificare le categorie di comportamenti del programma che il DOP può avere un impatto. Inoltre, i ricercatori hanno voluto fornire prove sperimentali delle differenze di comportamento tra DOP ed esecuzioni normali.

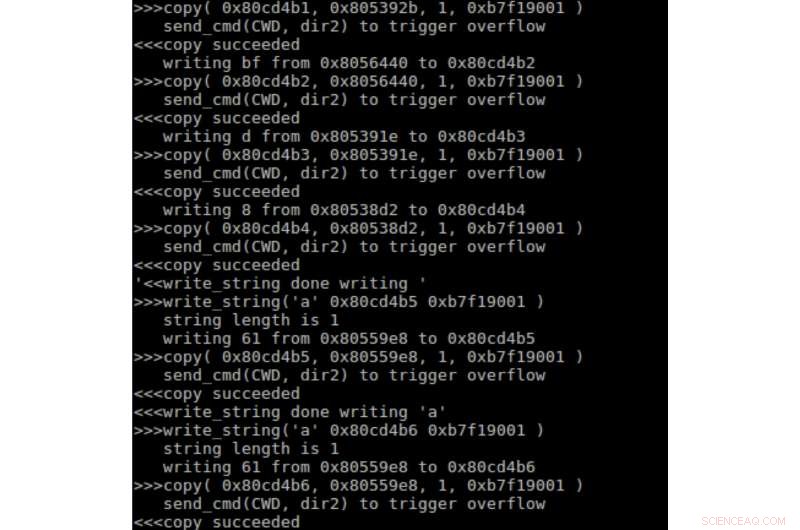

I ricercatori dell'Università Aalto, Hans Liljestrand, Thomas Nyman e N. Asokan, riprodotto un exploit DOP basato su ricerche precedenti per una macchina che supporta Intel Processor Trace (PT). Questo exploit DOP è stato strumentale nel dimostrare sperimentalmente le differenze tra DOP ed esecuzioni normali.

"La nostra intuizione è che i programmi debbano in qualche modo comportarsi diversamente sotto il complesso attacco DOP, " Yao ha detto. "Le frequenze di alcune operazioni devono essere cambiate durante il DOP. Il nostro lavoro non inventa nuovi attacchi data-oriented, tuttavia ne offriamo una descrizione completa e approfondita."

Sebbene gli attacchi DOP siano diventati sempre più comuni, finora, pochissimi studi hanno cercato di affrontare in dettaglio le minacce che rappresentano. Questi attacchi in genere corrompono importanti variabili di dati che vengono utilizzate direttamente o indirettamente per il processo decisionale e la configurazione.

"Il pericolo di attacchi orientati ai dati, compreso DOP e la più recente programmazione orientata ai blocchi (BOP), è che non manomettano il flusso di controllo di un programma vittima, " Yao ha spiegato. "Così, elude il popolare rilevamento dell'integrità del flusso di controllo (CFI). Dal punto di vista dell'attacco, gli attacchi orientati ai dati sono molto più vantaggiosi della programmazione orientata al ritorno (ROP), poiché gli attacchi ROP di base violano ampiamente l'integrità del flusso di controllo e possono essere facilmente rilevati dalle soluzioni CFI."

Nel loro studio, Yao e i suoi colleghi hanno mappato exploit orientati ai dati, compresi gli attacchi DOP, delineando le loro ipotesi, requisiti e capacità. Hanno quindi valutato sperimentalmente la fattibilità del loro nuovo approccio di rilevamento basato sulle anomalie.

"Forniamo prove empiriche concrete che dimostrano che un programma sotto un attacco DOP mostra modelli di comportamento sostanzialmente diversi in più modi, compresa la frequenza dei trasferimenti di controllo a coppie, la frequenza delle chiamate di funzione, correlazioni di ramo, e comportamenti incompatibili dei rami, " ha detto Yao. "Abbiamo dimostrato che queste differenze causate da attacchi DOP si manifestano in Intel PT di basso livello, un meccanismo di registrazione del livello di istruzione altamente efficiente, registri, che possono essere raccolti e osservati. Per esempio, tracce normali e tracce DOP mostrano forti differenze nell'analisi di clustering basata su PCA."

Nei loro test, Yao e i suoi colleghi hanno osservato che gli attacchi DOP causano effetti collaterali a più livelli del comportamento del flusso di controllo di un programma interessato, che spesso si manifestano in tracce di PT. Sebbene gli attacchi DOP non cambino l'ordine del flusso di controllo di un programma, possono modificarne la frequenza e le proprietà di correlazione. I ricercatori hanno anche fornito una sintesi dei casi non rilevabili, in cui gli attacchi orientati ai dati non presentano anomalie di frequenza o di correlazione. Nel futuro, i loro risultati potrebbero aiutare lo sviluppo di difese più efficaci contro gli attacchi DOP.

"Nella nostra ricerca futura, abbiamo in programma di affrontare le sfide tecniche associate alla costruzione di una difesa DOP schierabile, " Yao ha detto. "Siamo particolarmente interessati ad esplorare il deep learning nel rilevare anomalie indotte dal DOP dall'enorme quantità di registri PT di basso livello. La sfida chiave in quest'area di studio è trovare un modo per evitare falsi allarmi eccessivi nel rilevamento".

© 2019 Scienza X Rete