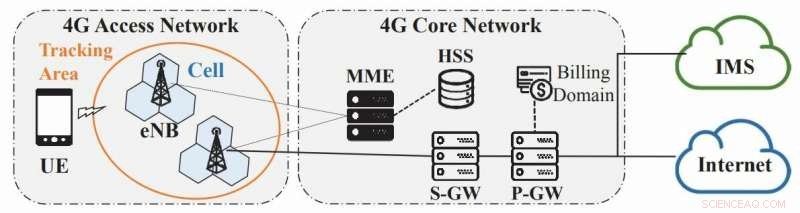

Architettura di rete LTE. Credito:Hongil Kim et al.

I ricercatori del Korea Advanced Institute of Science and Technology (KAIST) hanno scoperto 36 vulnerabilità nelle reti wireless 4G LTE. Perché il trambusto:anche se si parla tanto di lungimiranza del 5G di prossima ondata, è ancora il 4G ad essere molto utilizzato in tutto il mondo, da reti mobili e utenti.

LTE sta per Long Term Evolution, uno standard per la comunicazione wireless a banda larga per dispositivi mobili. Un'espansione user-friendly di ciò di cui si tratta viene da T-Mobile, che dice ai suoi visitatori del sito che LTE "ti permette di scaricare la tua musica preferita, siti web, e video molto velocemente, molto più velocemente di quanto potevi con la tecnologia precedente."

Lo standard di comunicazione wireless 4G ha aumentato la velocità delle reti per dispositivi come telefoni, quaderni e tablet.

Nell'immagine più grande, il team KAIST ha notato che gli operatori di rete mobile stanno implementando in modo aggressivo l'infrastruttura LTE; a partire dal 2018, 600 operatori in 200 paesi hanno implementato reti LTE, con oltre 3,2 miliardi di abbonati in tutto il mondo.

Per quanto riguarda il Nord America, Caleb Chen in Privacy Notizie in linea far sapere ai lettori che "LTE, o evoluzione a lungo termine, è il modo in cui la maggior parte degli smartphone è connessa a Internet - e con il 94% dei telefoni cellulari in Nord America che si connette tramite LTE - gli impatti di questa nuova scoperta sulla sicurezza sono a dir poco di vasta portata."

Non sono tanto le parole "difetti" o "vulnerabilità" ad attirare l'attenzione sulle loro scoperte, ma i numeri, considerando che nelle reti mobili esplorate sono state riscontrate 36 vulnerabilità. In realtà, ha detto Nicholas Fearn in informatica , si sono imbattuti in 51 vulnerabilità ma 15 erano già state dettagliate, quindi i nuovi sono stati 36.

Due attributi chiave di questo studio sono (1) la scala dei difetti identificati e (2) il modo in cui i ricercatori li hanno trovati, disse Fearne.

Fearn ha detto che hanno usato una tecnica chiamata fuzzing. Gli autori hanno scritto di aver implementato "uno strumento di test semi-automatico" soprannominato LTEFuzz, "utilizzando un software LTE open source su cui l'utente ha il pieno controllo". LTEFuzz genera e invia casi di test a una rete di destinazione, e classifica il comportamento problematico monitorando solo i registri lato dispositivo.

I risultati sono stati classificati in cinque tipi di vulnerabilità:gestione impropria di (1) procedura iniziale non protetta, (2) richieste semplici predisposte, (3) messaggi con protezione dell'integrità non valida, (4) messaggi riprodotti e (5) bypass della procedura di sicurezza.

Così, quale impatto potrebbe avere un attacco a causa delle vulnerabilità? In realtà, la domanda dovrebbe essere cosa non potrebbero fare. Le possibilità:"negare i servizi LTE agli utenti legittimi, messaggi SMS falsi, o intercettare/manipolare il traffico dei dati degli utenti, " hanno detto i ricercatori.

Il team ha avvisato le parti interessate delle vulnerabilità scoperte di recente. Gli investigatori non rilasceranno pubblicamente lo strumento LTEFuzz, in quanto può fare danni nelle mani sbagliate.

"Dopo aver effettuato i test, abbiamo anche responsabilmente divulgato i nostri risultati ai corrieri e ai fornitori per risolvere immediatamente eventuali problemi. Per quanto riguarda le vulnerabilità attribuite a difetti di specifica, stiamo progettando di contattare presto gli organismi standard."

Nel loro studio, gli autori hanno scritto che "Abbiamo in programma di rilasciare LTEFuzz privatamente a questi vettori e fornitori nel prossimo futuro".

Pierluigi Paganini, analista della sicurezza, ha affermato che i difetti risiedevano sia "nella progettazione che nell'implementazione tra i diversi vettori e fornitori di dispositivi".

L'articolo del team KAIST si intitola "Toccare gli intoccabili:analisi della sicurezza dinamica del piano di controllo LTE". Secondo i rapporti, il documento sarebbe stato presentato a maggio al Simposio IEEE sulla sicurezza e la privacy.

Non farlo contorcere, però; la squadra non ha inventato il fuzz; piuttosto l'hanno applicato con successo alle loro esigenze di ricerca. Catalin Cimpanu in ZDNet ha fornito un po 'di storia nel guardare come hanno scoperto il gran numero di difetti attraverso il fuzzing.

Questo, Egli ha detto, è "un metodo di test del codice che immette una grande quantità di dati casuali in un'applicazione e analizza l'output per le anomalie, quale, a sua volta, dare agli sviluppatori un suggerimento sulla presenza di possibili bug." Sebbene il fuzzing sia stato utilizzato per anni, gli scenari riguardavano software desktop e server ma "raramente per tutto il resto".

© 2019 Science X Network