I ricercatori dei Sandia National Laboratories hanno scoperto una vulnerabilità nel software di mappatura del genoma open source che ora è stata risolta dagli sviluppatori. Credito:Brent Haglund

Una debolezza in un comune software open source per l'analisi genomica ha reso la diagnostica medica basata sul DNA vulnerabile agli attacchi informatici.

I ricercatori dei Sandia National Laboratories hanno identificato la debolezza e hanno informato gli sviluppatori del software, che ha rilasciato una patch per risolvere il problema. Il problema è stato risolto anche nell'ultima versione del software. Sebbene non sia noto alcun attacco da questa vulnerabilità, il National Institutes of Standards and Technology lo ha recentemente descritto in una nota agli sviluppatori di software, ricercatori di genomica e amministratori di rete.

La scoperta rivela che la protezione delle informazioni genomiche implica qualcosa di più della semplice conservazione sicura delle informazioni genetiche di un individuo. Fondamentale è anche la sicurezza informatica dei sistemi informatici che analizzano i dati genetici, ha detto Corey Hudson, un ricercatore di bioinformatica presso Sandia che ha contribuito a scoprire il problema.

La medicina personalizzata, il processo di utilizzo delle informazioni genetiche di un paziente per guidare il trattamento medico, prevede due passaggi:il sequenziamento dell'intero contenuto genetico delle cellule del paziente e il confronto di tale sequenza con un genoma umano standardizzato. Attraverso quel confronto, i medici identificano specifici cambiamenti genetici in un paziente che sono collegati alla malattia.

Il sequenziamento del genoma inizia tagliando e replicando le informazioni genetiche di una persona in milioni di piccoli pezzi. Quindi una macchina legge ogni pezzo numerose volte e trasforma le immagini dei pezzi in sequenze di blocchi, comunemente rappresentato dalle lettere A, T, C e G. Infine, il software raccoglie quelle sequenze e abbina ogni frammento al suo posto su una sequenza standardizzata del genoma umano. Un programma di abbinamento ampiamente utilizzato dai ricercatori di genomica personalizzata si chiama Burrows-Wheeler Aligner (BWA).

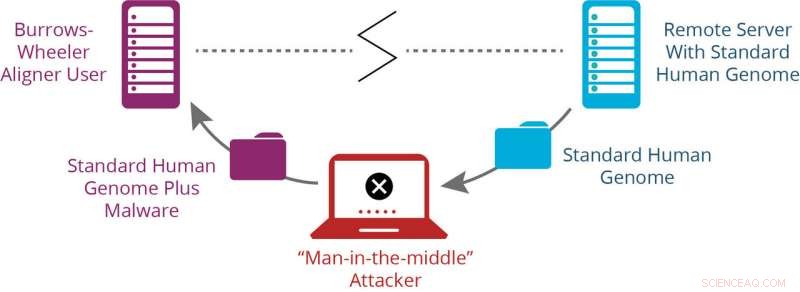

I ricercatori di Sandia che studiano la sicurezza informatica di questo programma hanno trovato un punto debole quando il programma importa il genoma standardizzato dai server del governo. La sequenza del genoma standardizzata ha viaggiato su canali insicuri, che ha creato l'opportunità per un comune attacco informatico chiamato "man-in-the-middle".

In questo attacco, un avversario o un hacker potrebbe intercettare la sequenza genomica standard e quindi trasmetterla a un utente BWA insieme a un programma dannoso che altera le informazioni genetiche ottenute dal sequenziamento. Il malware potrebbe quindi modificare i dati genetici grezzi di un paziente durante la mappatura del genoma, rendendo l'analisi finale errata senza che nessuno lo sappia. In pratica, questo significa che i medici possono prescrivere un farmaco sulla base dell'analisi genetica che, se avessero avuto le informazioni corrette, avrebbero saputo che sarebbero stati inefficaci o tossici per un paziente.

I laboratori forensi e le società di sequenziamento del genoma che utilizzano anche questo software di mappatura erano temporaneamente vulnerabili all'alterazione dannosa dei risultati allo stesso modo. Le informazioni provenienti dai test genetici diretti al consumatore non sono state interessate da questa vulnerabilità perché questi test utilizzano un metodo di sequenziamento diverso rispetto al sequenziamento dell'intero genoma, ha detto Hudson.

Investigatori informatici della sicurezza

Per trovare questa vulnerabilità, Hudson e i suoi colleghi della sicurezza informatica presso l'Università dell'Illinois a Urbana-Champaign hanno utilizzato una piattaforma sviluppata da Sandia chiamata Emulytics per simulare il processo di mappatura del genoma. Primo, hanno importato informazioni genetiche simulate per assomigliare a quelle di un sequenziatore. Poi hanno fatto inviare informazioni a Emulytics da due server. Uno ha fornito una sequenza genomica standard e l'altro ha agito come intercettore "man-in-the-middle". I ricercatori hanno mappato i risultati del sequenziamento e confrontato i risultati con e senza un attacco per vedere come l'attacco ha cambiato la sequenza finale.

"Una volta scoperto che questo attacco potrebbe cambiare le informazioni genetiche di un paziente, abbiamo seguito una divulgazione responsabile, "Ha detto Hudson. I ricercatori hanno contattato gli sviluppatori open source, che ha quindi rilasciato una patch per risolvere il problema. Hanno anche contattato gli enti pubblici, inclusi esperti di sicurezza informatica presso il Computer Emergency Readiness Team degli Stati Uniti, in modo che potessero distribuire più ampiamente le informazioni su questo problema.

La ricerca, finanziato dal programma di ricerca e sviluppo diretto dal laboratorio di Sandia, continua a testare altri software di mappatura del genoma per i punti deboli della sicurezza. Le differenze tra ciascun programma per computer significano che i ricercatori potrebbero trovarne uno simile, ma non identico, problema, ha detto Hudson. Il finanziamento LDRD supporta anche l'appartenenza al Centro per la biologia computazionale e la medicina genomica della National Science Foundation.

Insieme all'installazione dell'ultima versione di BWA, Hudson e i suoi colleghi raccomandano altre strategie di "cyberhygiene" per proteggere le informazioni genomiche, compresa la trasmissione di dati su canali crittografati e l'utilizzo di software che proteggono i dati di sequenziamento dalla modifica. Incoraggiano anche i ricercatori di sicurezza che analizzano regolarmente il software open source per individuare i punti deboli a guardare i programmi di genomica. Questa pratica è comune nei sistemi di controllo industriale nella rete energetica e nei software utilizzati nelle infrastrutture critiche, Hudson ha detto, ma sarebbe una nuova area per la sicurezza genomica.

"Il nostro obiettivo è rendere i sistemi più sicuri per le persone che li utilizzano aiutando a sviluppare le migliori pratiche, " Egli ha detto.