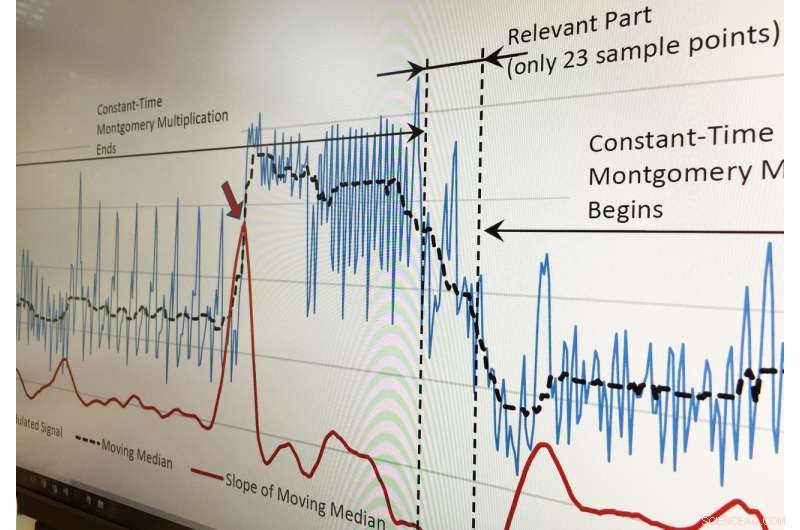

Analisi del segnale modulato in AM che mostra la parte relativa alla sicurezza del software di cifratura. Credito:Georgia Tech

I ricercatori di sicurezza informatica del Georgia Institute of Technology hanno contribuito a chiudere una vulnerabilità di sicurezza che avrebbe potuto consentire agli hacker di rubare le chiavi di crittografia da un popolare pacchetto di sicurezza ascoltando brevemente segnali di "canale laterale" non intenzionali dagli smartphone.

L'attacco, che è stato segnalato agli sviluppatori di software prima che fosse pubblicizzato, ha approfittato della programmazione che era, ironicamente, progettato per fornire una maggiore sicurezza. L'attacco ha utilizzato segnali elettromagnetici intercettati dai telefoni che avrebbero potuto essere analizzati utilizzando un piccolo dispositivo portatile dal costo inferiore ai mille dollari. A differenza dei precedenti tentativi di intercettazione che richiedevano l'analisi di molti accessi, l'attacco "One &Done" è stato effettuato intercettando un solo ciclo di decrittazione.

"Questo è qualcosa che potrebbe essere fatto in un aeroporto per rubare informazioni alle persone senza destare sospetti e rende il cosiddetto 'attacco al bar' molto più realistico, " ha detto Milos Prvulovic, presidente associato della School of Computer Science della Georgia Tech. "I progettisti di software di crittografia ora hanno un altro problema di cui devono tenere conto perché non sarebbe più necessario curiosare continuamente per lunghi periodi di tempo per rubare queste informazioni".

Si ritiene che l'attacco del canale laterale sia il primo a recuperare l'esponente segreto di una chiave di crittografia in una versione moderna di OpenSSL senza fare affidamento sull'organizzazione e/o sui tempi della cache. OpenSSL è un popolare programma di crittografia utilizzato per interazioni sicure su siti Web e per l'autenticazione della firma. L'attacco ha mostrato che una singola registrazione di una traccia di chiave di crittografia era sufficiente per violare 2048 bit di una chiave RSA privata.

Risultati della ricerca, che è stato sostenuto in parte dalla National Science Foundation, l'Agenzia per i progetti di ricerca avanzata della difesa (DARPA), e l'Air Force Research Laboratory (AFRL) saranno presentati al 27° USENIX Security Symposium il 16 agosto a Baltimora.

Dopo aver attaccato con successo i telefoni e una scheda di sistema integrata, che utilizzava tutti processori ARM, i ricercatori hanno proposto una soluzione per la vulnerabilità, adottata nelle versioni del software rese disponibili nel mese di maggio.

Gli attacchi del canale laterale estraggono informazioni sensibili dai segnali creati dall'attività elettronica all'interno dei dispositivi informatici durante il normale funzionamento. I segnali includono emanazioni elettromagnetiche create dai flussi di corrente all'interno dei circuiti computazionali e di erogazione dell'energia dei dispositivi, variazione del consumo di energia, e anche suono, temperatura e variazione di potenziale del telaio. Queste emanazioni sono molto diverse dai segnali di comunicazione che i dispositivi sono progettati per produrre.

Milos Prvulovic e Alenka Zajic usano una piccola sonda vicino al telefono per catturare il segnale che viene digitalizzato da un ricevitore radio per eseguire l'attacco del canale laterale. Credito:Allison Carter, Georgia Tech

Nella loro dimostrazione, Prvulovic e la sua collaboratrice Alenka Zajic hanno ascoltato su due diversi telefoni Android utilizzando sonde situate vicino, ma senza toccare i dispositivi. In un vero attacco, i segnali potrebbero essere ricevuti da telefoni o altri dispositivi mobili da antenne poste sotto i tavoli o nascoste nei mobili vicini.

L'attacco "One &Done" ha analizzato i segnali in una banda relativamente stretta (larga 40 MHz) attorno alle frequenze di clock del processore dei telefoni, che sono vicini a 1 GHz (1, 000MHz). I ricercatori hanno approfittato di un'uniformità nella programmazione che era stata progettata per superare le vulnerabilità precedenti che implicavano variazioni nel modo in cui funzionano i programmi.

"Qualsiasi variazione è essenzialmente una perdita di informazioni su ciò che sta facendo il programma, ma la costanza ci ha permesso di individuare dove dovevamo guardare, " ha detto Prvulovic. "Una volta che abbiamo ottenuto l'attacco per funzionare, siamo stati in grado di suggerire una soluzione abbastanza rapidamente. I programmatori devono capire che le parti del codice che lavorano su bit segreti devono essere scritte in un modo molto particolare per evitare che trapelino".

I ricercatori stanno ora esaminando altri software che potrebbero avere vulnerabilità simili, e aspettarsi di sviluppare un programma che consenta l'analisi automatizzata delle vulnerabilità della sicurezza.

"Il nostro obiettivo è automatizzare questo processo in modo che possa essere utilizzato su qualsiasi codice, " ha detto Zajic, professore associato presso la School of Electrical and Computer Engineering della Georgia Tech. "Vorremmo essere in grado di identificare parti di codice che potrebbero presentare perdite e richiedere una correzione. In questo momento, trovare queste porzioni richiede una notevole esperienza e un esame manuale."

Gli attacchi del canale laterale sono ancora relativamente rari, ma Prvulovic afferma che il successo di "One &Done" dimostra una vulnerabilità inaspettata. La disponibilità di dispositivi di elaborazione del segnale a basso costo sufficientemente piccoli da poter essere utilizzati nei bar o negli aeroporti potrebbe rendere gli attacchi più pratici.

"Ora disponiamo di dispositivi relativamente economici e compatti, più piccoli di un'unità USB, in grado di analizzare questi segnali, " disse Prvulovic. "Dieci anni fa, l'analisi di questo segnale avrebbe richiesto giorni. Ora ci vogliono solo secondi, e può essere eseguita ovunque, non solo in un ambiente di laboratorio."

I produttori di dispositivi mobili stanno diventando sempre più consapevoli della necessità di proteggere i segnali elettromagnetici dei telefoni, tablet e laptop dall'intercettazione schermando le emissioni del canale laterale. Anche il miglioramento del software in esecuzione sui dispositivi è importante, ma Prvulovic suggerisce che anche gli utenti di dispositivi mobili debbano svolgere un ruolo di sicurezza.

"Questo è qualcosa che deve essere affrontato a tutti i livelli, " ha detto. "Una combinazione di fattori:hardware migliore, un software migliore e una cauta igiene del computer ti rendono più sicuro. Non dovresti essere paranoico sull'utilizzo dei tuoi dispositivi in luoghi pubblici, ma dovresti essere cauto nell'accedere ai sistemi bancari o nel collegare il tuo dispositivo a caricabatterie USB non protetti."

Oltre a quelli già citati, la ricerca ha coinvolto Monjur M. Alam, Haider A. Khan, Moutmita Dey, Nishith Sinha e Robert Callen, tutta la Georgia Tech.