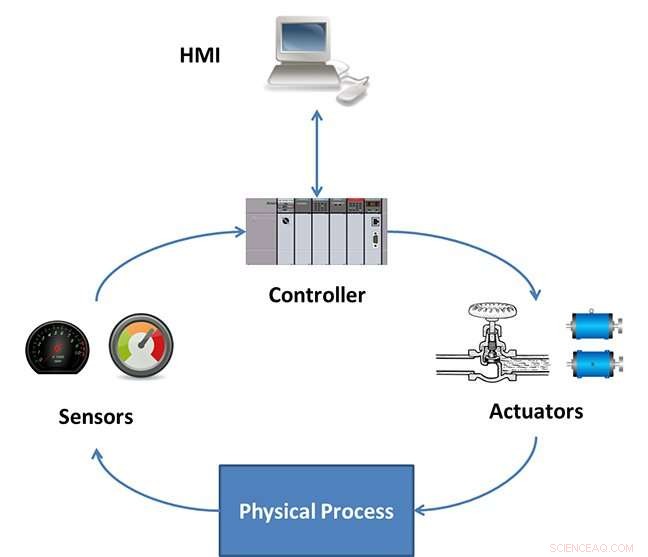

Questo diagramma di flusso mostra i flussi di dati all'interno di un impianto di elaborazione chimica simulato. Credito:Georgia Institute of Technology

Un simulatore completo di un'esplosione virtuale potrebbe aiutare gli operatori degli impianti di lavorazione chimica - e di altre strutture industriali - a imparare a rilevare gli attacchi degli hacker decisi a provocare il caos. Il simulatore aiuterà anche studenti e ricercatori a comprendere meglio i problemi di sicurezza dei sistemi di controllo industriale.

Strutture come reti elettriche, le operazioni di produzione e gli impianti di depurazione dell'acqua sono tra i potenziali bersagli per gli attori malintenzionati perché utilizzano controllori logici programmabili (PLC) per aprire e chiudere le valvole, reindirizzare i flussi di energia elettrica e gestire grandi macchinari. Sono in corso gli sforzi per mettere in sicurezza queste strutture, e aiutare gli operatori a diventare più abili nel rilevare potenziali attacchi è una parte fondamentale per migliorare la sicurezza.

"L'obiettivo è dare agli operatori, ricercatori e studenti sperimentano con sistemi di attacco, rilevare gli attacchi e vedere anche le conseguenze della manipolazione dei processi fisici in questi sistemi, " disse Raheem Beyah, il Motorola Foundation Professor presso la School of Electrical and Computer Engineering presso il Georgia Institute of Technology. "Questo sistema consente agli operatori di sapere che tipo di cose accadranno. Il nostro obiettivo è assicurarci che i bravi ragazzi abbiano questa esperienza in modo che possano rispondere in modo appropriato".

I dettagli del simulatore sono stati presentati l'8 agosto al Black Hat USA 2018, e il 13 agosto al Workshop USENIX 2018 sui progressi nell'educazione alla sicurezza. Il simulatore è stato sviluppato in parte dalla startup di sicurezza di Atlanta Fortiphyd Logic, e sostenuto dalla Georgia Research Alliance.

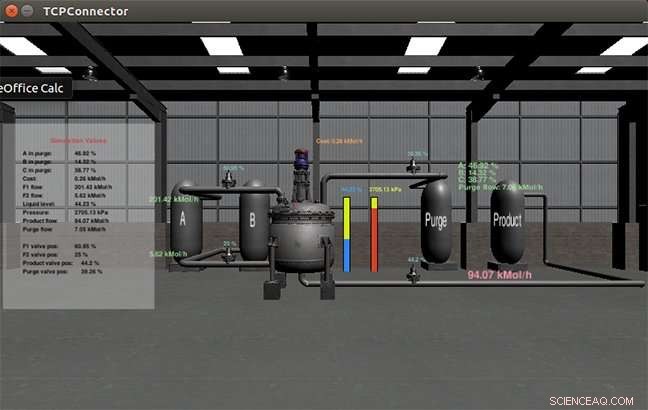

L'impianto di lavorazione chimica simulato, noto come Graphical Realism Framework for Industrial Control Simulations (GRFICS), consente agli utenti di svolgere il ruolo sia di attaccanti che di difensori, con viste separate fornite. Gli aggressori potrebbero prendere il controllo delle valvole dell'impianto per aumentare la pressione in un recipiente di reazione e provocare un'esplosione. I difensori devono prestare attenzione ai segni di attacco e assicurarsi che i sistemi di sicurezza rimangano operativi.

Di grande preoccupazione è l'attacco "man-in-the-middle" in cui un cattivo attore irrompe nel sistema di controllo della struttura e prende anche il controllo dei sensori e degli strumenti che forniscono feedback agli operatori. Ottenendo il controllo dei sensori e degli indicatori di posizione della valvola, l'attaccante potrebbe inviare false letture che tranquillizzerebbero gli operatori – mentre il danno procedeva.

"La pressione e i livelli di reagenti potrebbero essere fatti sembrare normali agli operatori, mentre la pressione cresce verso un punto pericoloso, " disse Beyah. Anche se le letture possono sembrare normali, però, un operatore esperto potrebbe ancora rilevare indizi che il sistema è stato attaccato. "Più gli operatori conoscono il processo, più difficile sarà ingannarli, " Egli ha detto.

La cattura dello schermo mostra un impianto di lavorazione chimica in cui i parametri critici stanno aumentando a causa di dati di processo e comandi di controllo falsi iniettati da un utente malintenzionato. Credito:Georgia Institute of Technology

Il sistema GRFICS è stato realizzato utilizzando un simulatore di impianto di lavorazione chimica esistente, così come un motore di videogiochi 3D in esecuzione su macchine virtuali Linux. Il suo cuore è il software che gestisce i PLC, che può essere modificato per rappresentare diversi tipi di controllori appropriati a una gamma di strutture. L'interfaccia uomo-macchina può anche essere modificata secondo necessità per mostrare un pannello di controllo operatore realistico che monitora i parametri di reazione e le posizioni del controller della valvola.

"Questa è una rete virtuale completa, in modo che tu possa impostare le tue regole di rilevamento delle entrate e giocare dalla parte difensiva per vedere se le tue difese stanno rilevando o meno gli attacchi, "ha detto David Formby, un ricercatore post-dottorato della Georgia Tech che ha lanciato Fortiphyd Logic con Beyah per sviluppare prodotti per la sicurezza del controllo industriale. "Forniamo l'accesso a sistemi fisici simulati che consentono a studenti e operatori di studiare ripetutamente parametri e scenari diversi".

GRFICS è attualmente disponibile come open source, download gratuito per l'utilizzo da parte di classi o individui. Funziona su un laptop, ma a causa dell'uso intensivo della grafica, richiede una notevole potenza di elaborazione e memoria. È prevista una versione online, e le versioni future simuleranno la rete elettrica, impianti di trattamento delle acque e delle acque reflue, stabilimenti di produzione e altri utenti di PLC.

Formby spera che GRFICS amplierà il numero di persone che hanno esperienza con la sicurezza dei sistemi di controllo industriale.

"Vogliamo aprire questo spazio a più persone, " ha detto. "Ora è molto difficile trovare persone che abbiano la giusta esperienza. Non abbiamo ancora visto molti attacchi a questi sistemi, ma non è perché sono sicuri. La barriera per le persone che vogliono lavorare nello spazio della sicurezza cyber-fisica è alta in questo momento, e noi vogliamo abbassarlo".

Beyah e Formby lavorano da diversi anni per aumentare la consapevolezza delle vulnerabilità insite nei sistemi di controllo industriale. Mentre la comunità ha ancora molto da fare, Beyah è incoraggiata.

"Diversi anni fa, abbiamo parlato con molti ingegneri del controllo di processo come parte del programma I-Corps della NSF, " ha detto. "Era chiaro che per molte di queste persone allora, la sicurezza non era una preoccupazione importante. Ma abbiamo visto cambiamenti, e molte persone ora stanno prendendo sul serio la sicurezza del sistema."