Credito:Università della California - San Diego

Un team di medici e scienziati informatici dell'Università della California ha dimostrato che è facile modificare i risultati dei test medici da remoto attaccando la connessione tra i dispositivi di laboratorio dell'ospedale e i sistemi di cartelle cliniche.

Questi tipi di attacchi potrebbero essere più probabilmente utilizzati contro obiettivi di alto profilo, come capi di stato e celebrità, che contro il grande pubblico. Ma potrebbero anche essere usati da uno stato-nazione per paralizzare l'infrastruttura medica degli Stati Uniti.

I ricercatori di UC San Diego e UC Davis hanno dettagliato i loro risultati il 9 agosto alla conferenza Black Hat 2018 a Las Vegas, dove hanno organizzato una dimostrazione dell'attacco. Soprannominata Pestilenza, l'attacco è solo una prova del concetto e non sarà rilasciato al pubblico in generale. Sebbene le vulnerabilità sfruttate dai ricercatori non siano nuove, questa è la prima volta che un team di ricerca ha mostrato come potrebbero essere sfruttati per compromettere la salute del paziente.

Queste vulnerabilità derivano dagli standard utilizzati per trasferire i dati dei pazienti all'interno delle reti ospedaliere, noto come standard Health Level Seven, o HL7. Essenzialmente il linguaggio che consente a tutti i dispositivi e i sistemi di una struttura medica di comunicare, HL7 è stato sviluppato negli anni '70 ed è rimasto intatto da molti dei progressi della sicurezza informatica realizzati negli ultimi quattro decenni.

L'implementazione degli standard sulle apparecchiature mediche obsolete da parte di personale con poca o nessuna formazione sulla sicurezza informatica ha portato a una quantità incalcolabile di dati dei pazienti che circolano in modo non sicuro. Nello specifico, i dati vengono trasmessi come testo normale non crittografato su reti che non richiedono password o altre forme di autenticazione.

Negli ultimi anni l'hacking dei dati negli ospedali ha fatto notizia. Ma i ricercatori vogliono attirare l'attenzione su come quei dati, una volta compromesso, potrebbe essere manipolato. "L'assistenza sanitaria si distingue dagli altri settori in quanto la manipolazione delle infrastrutture critiche ha il potenziale per avere un impatto diretto sulla vita umana, sia attraverso la manipolazione diretta dei dispositivi stessi o attraverso le reti che li collegano, " scrivono i ricercatori in un white paper pubblicato in concomitanza con la loro dimostrazione Black Hat.

Le vulnerabilità e le metodologie utilizzate per creare lo strumento Pestilenza sono state precedentemente pubblicate. L'innovazione qui sta combinando il know-how dell'informatica e la conoscenza dei medici per sfruttare i punti deboli dello standard HL7 per avere un impatto negativo sul processo di cura del paziente.

Il team include il dottor Christian Dameff, un medico di emergenza e borsista di informatica clinica, e Maxwell Bland, uno studente di master in informatica, entrambi all'UC San Diego, e il dottor Jeffrey Tully, un anestesista residente presso l'UC Davis Medical Center. I medici devono potersi fidare che i loro dati siano accurati, disse Tulli. "Come medico, Il mio obiettivo è educare i miei colleghi che la fiducia implicita che riponiamo nelle tecnologie e nelle infrastrutture che utilizziamo per assistere i nostri pazienti potrebbe essere mal riposta, e che la consapevolezza e la vigilanza su questi modelli di minaccia è fondamentale per la pratica della medicina nel 21° secolo, " Egli ha detto.

La protezione dei dati contro la manipolazione è imperativa. "Ne stiamo parlando perché stiamo cercando di proteggere i dispositivi e le infrastrutture sanitarie prima che i sistemi medici subiscano un grave guasto, "Dameff ha detto. "Dobbiamo risolvere questo problema ora."

I ricercatori delineano le contromisure che i sistemi medici possono adottare per proteggersi da questi tipi di attacchi.

Lo strumento Pestilenza

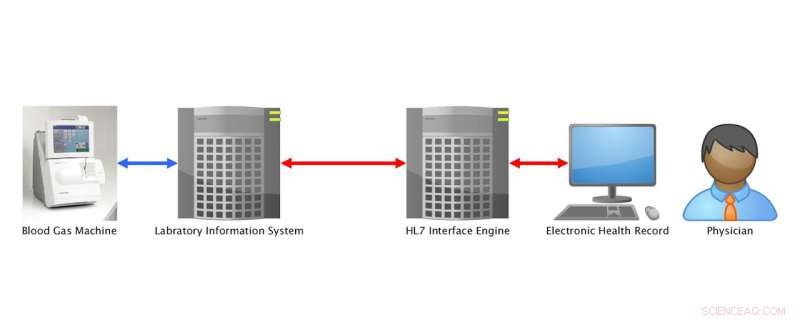

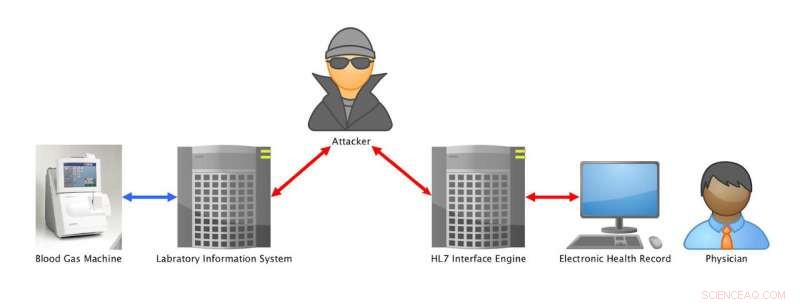

I ricercatori hanno usato quello che viene chiamato "attacco uomo nel mezzo, " dove un computer si inserisce tra la macchina del laboratorio e il sistema di cartelle cliniche. Bland, lo studente laureato in informatica della UC San Diego, automatizzato l'attacco in modo che potesse affrontare grandi quantità di dati da remoto. I ricercatori non si sono infiltrati in un sistema ospedaliero esistente, Certo. Anziché, hanno costruito un banco di prova composto da dispositivi di test di laboratorio medico, computer e server. Questo ha permesso al team di eseguire test, come analisi del sangue e delle urine, intercettare i risultati del test, modificarli e quindi inviare le informazioni modificate a un sistema di cartelle cliniche.

I ricercatori hanno preso i normali risultati degli esami del sangue e li hanno modificati per far sembrare che il paziente soffrisse di chetoacidosi diabetica, o DKA, una grave complicanza del diabete. Questa diagnosi indurrebbe i medici a prescrivere una flebo di insulina, che in un paziente sano potrebbe portare al coma, o addirittura la morte.

I ricercatori hanno anche modificato i normali risultati degli esami del sangue per far sembrare che il paziente avesse un potassio estremamente basso. Il trattamento con potassio IV su un paziente sano causerebbe un attacco di cuore, che sarebbe probabilmente fatale.

I ricercatori hanno utilizzato un "attacco man in the middle" per intercettare e modificare i dati trasmessi da un sistema informativo di laboratorio a un sistema di cartelle cliniche elettroniche. Credito:Università della California - San Diego

Contromisure

I ricercatori descrivono in dettaglio una serie di passaggi che gli ospedali e le agenzie governative possono adottare per proteggere le infrastrutture mediche nel loro white paper Black Hat.

Gli ospedali devono migliorare le loro pratiche di sicurezza. Nello specifico, i sistemi di cartelle cliniche e i dispositivi medici devono essere protetti da password e protetti da un firewall. Ogni dispositivo e sistema sulla rete deve essere limitato alla comunicazione con un solo server, per limitare le opportunità degli hacker di penetrare all'interno delle reti ospedaliere. Questo è chiamato "segmentazione di rete" ed è il modo migliore per proteggere l'infrastruttura medica, disse Bland, lo studente laureato in informatica presso la Jacobs School of Engineering della UC San Diego.

I ricercatori vorrebbero anche aumentare la consapevolezza di un nuovo standard che potrebbe sostituire HL7:la Fast Healthcare Interoperability Resource, o FHIR, consentirebbe comunicazioni crittografate all'interno delle reti ospedaliere.

Il personale IT dell'ospedale deve essere informato dei problemi di sicurezza informatica e formato per mettere in atto difese contro potenziali attacchi, ricercatori hanno detto. Per esempio, Il personale IT deve sapere come configurare reti e server per supportare la crittografia. I ricercatori segnalano un rapporto del 2017 di una task force dei servizi sanitari e umani in cui si afferma che l'80% del personale IT ospedaliero non è addestrato alla sicurezza informatica.

Inoltre, la sicurezza informatica deve diventare parte del processo di approvazione della FDA per i dispositivi sanitari, hanno detto i ricercatori. I produttori dovrebbero essere incoraggiati ad adottare i sistemi operativi più nuovi e più sicuri. Per esempio, oggi, molti dispositivi medici funzionano ancora su Windows XP, un sistema operativo che è stato rilasciato nel 2001 e non è più supportato da Microsoft, il che significa che le vulnerabilità non vengono risolte. Questi dispositivi non possono essere aggiornati facilmente in quanto dovrebbero essere portati offline, che comprometterebbe la cura del paziente. Inoltre, alcuni dispositivi sono troppo informati per essere aggiornati.

"Lavorare insieme, siamo in grado di aumentare la consapevolezza delle vulnerabilità della sicurezza che hanno il potenziale di avere un impatto sulla cura del paziente e quindi sviluppare soluzioni per porvi rimedio, "Ha detto Tully di UC Davis.