Gli hacker si sono dimostrati in grado di mettere in scena un dirottamento dei filmati delle telecamere di sorveglianza. I segugi della sicurezza chiamano la vulnerabilità zero day Peekaboo. In breve, alcune telecamere di sorveglianza connesse a Internet, potrebbe essere vulnerabile all'acquisizione remota. "Una volta sfruttato, Peekaboo darebbe ai criminali informatici l'accesso al sistema di gestione del controllo (CMS), esponendo le credenziali di tutte le telecamere di videosorveglianza connesse, " ha detto Tenable Research.

Charlie Osborne per ZDNet ha detto lunedì che il bug è stato rivelato da Tenable Research, un gruppo di sicurezza informatica.

In realtà, puoi controllare il sito Tenable per una descrizione completa di ciò che i loro investigatori hanno trovato e perché è importante. Tenable Research in un comunicato stampa ha affermato di aver rivelato la vulnerabilità, che interessa le versioni del firmware precedenti alla 3.9.0, a NUUO.

Il bug è stato assegnato come CVE-2018-1149.

Tenable ha affermato che la vulnerabilità denominata Peekaboo riguardava "il consentire l'esecuzione di codice remoto nei videoregistratori di rete IoT per i sistemi di videosorveglianza che consentirebbero agli aggressori di visualizzare i feed in remoto e manomettere le registrazioni".

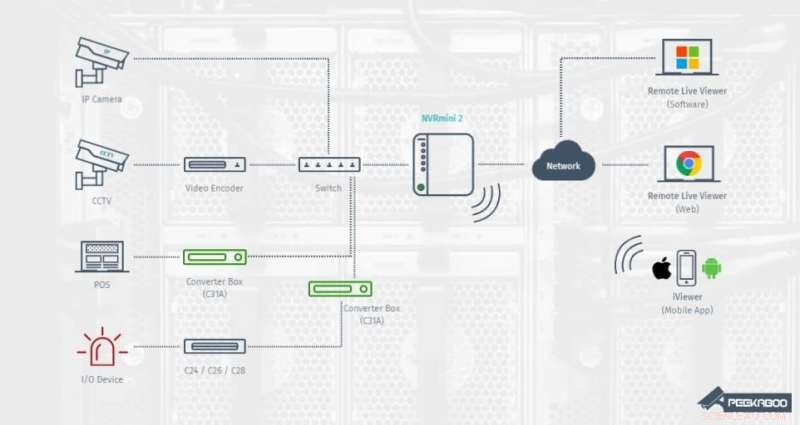

Il dispositivo vulnerabile al centro della scena è NVRMini2. È di NUUO, che offre televisione a circuito chiuso (CCTV), software e hardware di sorveglianza e video. Il software di NUUO è utilizzato da molti sistemi di videosorveglianza in tutto il mondo. Un comunicato stampa di Tenable ha osservato che "il software e i dispositivi NUUO sono comunemente usati per il monitoraggio e la sorveglianza video basati sul web in settori come la vendita al dettaglio, trasporto, formazione scolastica, governo e banche».

Cos'è NVRMini2? Shaun Nichols in Il registro ha affermato che si tratta di "un dispositivo collegato alla rete che memorizza le registrazioni video e funge da gateway di controllo per gli amministratori e gli spettatori remoti".

La discussione di Tenable ha affermato che è così che è possibile visualizzare e registrare simultaneamente più feed della telecamera.

"Abbiamo rilevato un overflow del buffer dello stack non autenticato... che consente l'esecuzione di codice remoto. Questa vulnerabilità ha un punteggio base CVSSv2 di 10.0 e un punteggio temporale di 8.6; è classificata come gravità critica." Hanno detto di aver trovato anche una backdoor nel codice di debug rimanente.

Cosa potrebbe succedere se i criminali dovessero realizzare un exploit? Tenable ha affermato che "i criminali informatici potrebbero disconnettere i feed dal vivo e manomettere i filmati di sicurezza".

La buona notizia è che NUUO ha informato Tenable che è in fase di sviluppo una patch e che i clienti interessati devono contattare NUUO per ulteriori informazioni. (Nel momento in cui scriviamo, il 18 settembre, una lista temporale sul sito Tenable datata 17/09/2018—diceva "NUUO dice che ci sarà un rilascio domani.")

"Intanto, "disse Tenable, "consigliamo agli utenti finali interessati di limitare e controllare l'accesso alla rete ai dispositivi vulnerabili solo agli utenti autorizzati e legittimi". Anche, Tenable ha rilasciato un plugin per valutare se le organizzazioni sono vulnerabili a Peekaboo.

Renaud Derison, co-fondatore e CTO di Tenable, aveva anche alcune osservazioni da fare sul quadro più ampio, in un'intervista con Posta delle minacce . "Riteniamo che dispositivi IoT vulnerabili come questi sollevino seri interrogativi su come noi, come industria, possiamo gestire un gran numero di dispositivi. Anche in un ambiente aziendale, se il numero di dispositivi connessi cresce al ritmo previsto, avremo bisogno di ripensare la nostra cadenza e metodologia di patching, " Egli ha detto.

© 2018 Tech Xplore