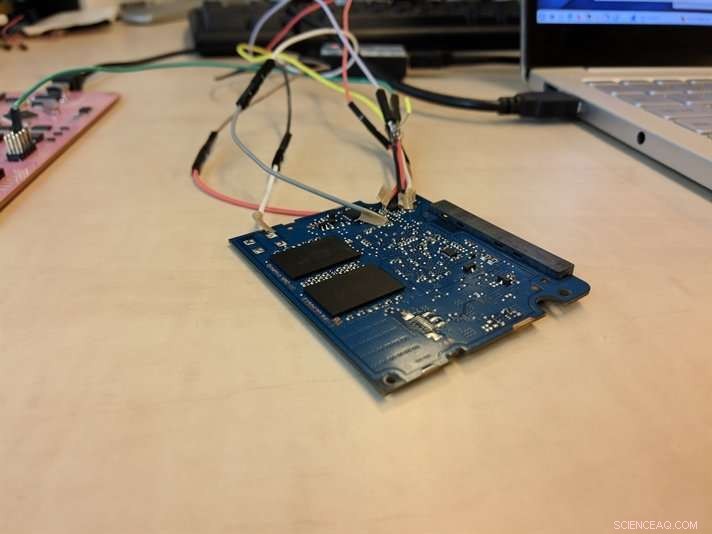

Credito:Radboud University

I ricercatori della Radboud University nei Paesi Bassi hanno scoperto che i dispositivi di archiviazione dati ampiamente utilizzati con unità con crittografia automatica non forniscono il livello previsto di protezione dei dati. Un esperto malintenzionato con accesso fisico diretto a dispositivi di archiviazione ampiamente venduti può aggirare i meccanismi di protezione esistenti e accedere ai dati senza conoscere la password scelta dall'utente.

Questi difetti esistono nel meccanismo di crittografia di diversi tipi di unità a stato solido - elencati di seguito - di due principali produttori, vale a dire Samsung e Crucial. Le vulnerabilità si verificano sia nei dispositivi di archiviazione interni (in laptop, tablet e computer) e in dispositivi di archiviazione esterni (collegati tramite cavo USB). I dispositivi di archiviazione interessati includono modelli popolari che sono attualmente ampiamente disponibili.

Il ricercatore Bernard van Gastel:"I produttori interessati sono stati informati sei mesi fa, in linea con le comuni pratiche professionali. I risultati vengono resi pubblici oggi in modo che gli utenti degli SSD interessati possano proteggere adeguatamente i propri dati." Il ricercatore Carlo Meijer:"Questo problema richiede azione, soprattutto dalle organizzazioni che archiviano dati sensibili su questi dispositivi. E anche da alcuni consumatori che hanno abilitato questi meccanismi di protezione dei dati. Ma la maggior parte dei consumatori non l'ha fatto".

Se i dati sensibili devono essere protetti, è comunque consigliabile utilizzare la crittografia software e non affidarsi esclusivamente alla crittografia hardware. Un'opzione è utilizzare il pacchetto software gratuito e open source VeraCrypt, ma esistono altre soluzioni. Sui computer che eseguono Windows, BitLocker fornisce la crittografia del software, e i dati potrebbero non essere sicuri (vedi "Computer Windows" di seguito).

La crittografia è il principale meccanismo di protezione dei dati. Può essere implementato in software o hardware (ad esempio in SSD). I moderni sistemi operativi generalmente offrono la crittografia software per l'intero spazio di archiviazione. Però, può capitare che un tale sistema operativo decida di affidarsi esclusivamente alla crittografia hardware (se la crittografia hardware è supportata dal dispositivo di archiviazione). BitLocker, il software di crittografia integrato in Microsoft Windows, può effettuare questo tipo di passaggio alla crittografia hardware, ma in questi casi non offre ai dischi interessati una protezione efficace. Crittografia software integrata in altri sistemi operativi (come macOS, iOS, Androide, e Linux) sembra non essere interessato se non esegue questo passaggio.

I ricercatori hanno identificato questi problemi di sicurezza utilizzando informazioni pubbliche e circa 100 euro di dispositivi di valutazione. Hanno acquistato gli SSD che hanno esaminato tramite i normali canali di vendita al dettaglio. È abbastanza difficile scoprire questi problemi da zero. Però, una volta nota la natura dei problemi, esiste il rischio che lo sfruttamento di questi difetti venga automatizzato da altri, rendere più facile l'abuso. I ricercatori della Radboud University non rilasceranno un tale strumento di sfruttamento.

Prodotti interessati

I modelli per i quali le vulnerabilità sono state effettivamente dimostrate nella pratica sono:

Dovrebbe essere notato, però, che non tutti i dischi disponibili sul mercato sono stati testati. Impostazioni tecniche specifiche (relative ad esempio alla sicurezza "alta" e "massima") in cui vengono utilizzate le unità interne possono influire sulla vulnerabilità (vedere le informazioni dettagliate fornite dai produttori e il collegamento alle informazioni tecniche di seguito).

Computer Windows

Sui computer che eseguono Windows, un componente software chiamato BitLocker gestisce la crittografia dei dati del computer. In Windows, il tipo di crittografia utilizzato da BitLocker (ovvero crittografia hardware o crittografia software) viene impostato tramite i Criteri di gruppo. Se disponibile, viene utilizzata la crittografia hardware standard. Per i modelli interessati, l'impostazione predefinita deve essere modificata in modo che venga utilizzata solo la crittografia software. Questa modifica non risolve il problema immediatamente, perché non ricodifica i dati esistenti. Solo un'installazione completamente nuova, inclusa la riformattazione dell'unità interna, applicherà la crittografia del software. In alternativa alla reinstallazione, è possibile utilizzare il suddetto pacchetto software VeraCrypt.

Divulgazione responsabile

Entrambi i produttori sono stati informati di questo problema di sicurezza nell'aprile 2018 dal National Cyber Security Center (NCSC) dei Paesi Bassi. L'università ha fornito dettagli a entrambi i produttori per consentire loro di riparare il prodotto. I produttori stessi forniranno informazioni dettagliate ai propri clienti sui modelli interessati; i collegamenti sono elencati di seguito.

Quando si scopre un difetto di sicurezza, c'è sempre un dilemma su come gestire queste informazioni. La pubblicazione immediata dei dettagli potrebbe incoraggiare attacchi e infliggere danni. Mantenere segreta la falla per un periodo prolungato potrebbe significare che non vengono prese le misure necessarie per contrastare la vulnerabilità, mentre le persone e le organizzazioni sono ancora a rischio. È pratica comune nella comunità della sicurezza cercare di trovare un equilibrio tra queste preoccupazioni, e rivelare difetti fino a 180 giorni dopo che i produttori dei prodotti interessati sono stati informati. Questa pratica, nota come divulgazione responsabile, è utilizzato come standard dalla Radboud University.

I ricercatori stanno ora per pubblicare gli aspetti scientifici delle loro scoperte nella letteratura accademica. Una versione preliminare di questi risultati (pdf, 757 kB) sarà pubblicato oggi, 5 novembre 2018. Una volta completato il processo di peer review, una versione finale sarà pubblicata nella letteratura accademica. Questa pubblicazione non può essere utilizzata come guida su come accedere agli SSD.