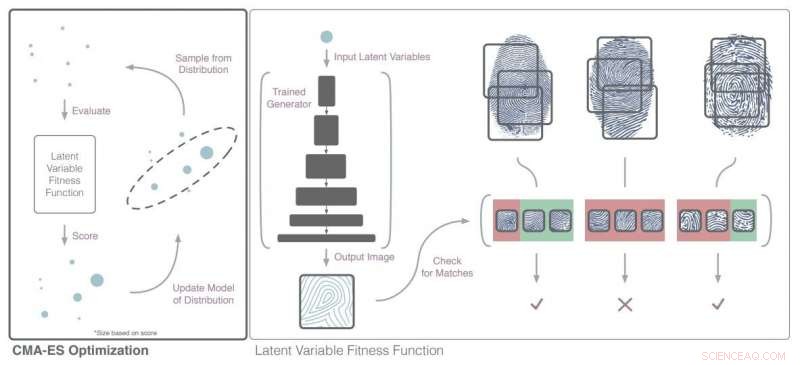

Evoluzione variabile latente con una rete addestrata. A sinistra c'è una panoramica di alto livello di CMA-ES e il riquadro a destra mostra come vengono valutate le variabili latenti. Credito:arXiv:1705.07386 [cs.CV] https://arxiv.org/abs/1705.07386

Novità sui sistemi biometrici:le impronte false possono imitare quelle vere. Una rete neurale è riuscita a estrarre impronte digitali false, proprio quelle impronte digitali progettate per funzionare come chiavi principali per la tua identificazione.

Il lavoro è di ricercatori, e hanno presentato il loro articolo a una conferenza sulla sicurezza biometrica a Los Angeles. "DeepMasterPrints:Generazione di MasterPrints for Dictionary Attacks tramite Latent Variable Evolution" è disponibile sul server arXiv. Quasi tutte le affiliazioni degli autori provengono dalla New York University con un'altra affiliazione dalla Michigan State University. NVIDIA ha donato CPU per la sua ricerca.

Al centro della loro ricerca c'è una tecnica di apprendimento automatico, DeepMasterPrints, ecco a cosa servono le stampe false. I ricercatori hanno scritto che "Gli esperimenti con tre diversi corrispondenti di impronte digitali e due diversi set di dati mostrano che il metodo è robusto e non dipende dagli artefatti di un particolare combinatore di impronte digitali o set di dati".

Quindi quali percorsi verso la falsità hanno inventato i ricercatori?

Alex Hern, giornalista tecnologico per Il guardiano , ha guidato i lettori attraverso la tecnica:la maggior parte dei lettori di impronte digitali non legge l'intero dito in una volta, Egli ha detto.

I lettori eseguono l'imaging su una parte del dito che tocca lo scanner. Hern ha detto che il confronto avviene tra la scansione parziale e i record parziali. Ecco la cosa:"Ciò significa che un utente malintenzionato deve abbinare solo una delle decine o centinaia di impronte digitali parziali salvate per ottenere l'accesso".

Un altro elemento che funziona nei tentativi di falsificazione è il modo in cui alcune caratteristiche delle impronte digitali sono più comuni di altre. "Ciò significa che una stampa falsa che contiene molte caratteristiche molto comuni è più probabile che corrisponda ad altre impronte digitali di quanto il puro caso suggerirebbe, " disse Hern.

Con quelle debolezze, usavano una tecnica che funzionava per i loro fini. I falsi che hanno creato sembravano in modo convincente come una vera impronta digitale, a un occhio umano. Ciò è notevole perché una tecnica precedente "creava frastagliate, impronte digitali ad angolo retto che potrebbero ingannare uno scanner ma non un'ispezione visiva, " disse Hern.

La tecnica di apprendimento automatico era il Generative Adversarial Network. La tecnica è riuscita a creare impronte digitali che corrispondessero al maggior numero possibile di impronte parziali. (Prasad Ramesh in pacchetto :"Una rete GAN viene addestrata su un set di dati di impronte digitali, quindi LVE cerca le variabili latenti della rete del generatore per un'immagine dell'impronta digitale che massimizzi la possibilità di corrispondenza. Questa corrispondenza ha successo solo quando è coinvolto un gran numero di identità diverse, il che significa che specifici attacchi individuali non sono così probabili.")

Il metodo viene paragonato a un "attacco di dizionario" contro le password, dove un hacker esegue un elenco pregenerato di password comuni contro un sistema di sicurezza.

Come ha sottolineato Hern, gli attacchi potrebbero non essere in grado di penetrare in account specifici ma "se utilizzati contro account su larga scala, generano abbastanza successi da valere lo sforzo."

Cosa dicono gli investigatori della sicurezza in reazione alla loro presentazione: Sicurezza nuda ha detto che i risultati sono stati un po' preoccupanti.

"Se qualcuno lo trasformasse in un exploit funzionante, magari stampando le immagini con inchiostro capacitivo, potrebbe presentare problemi per molti sistemi di riconoscimento delle impronte digitali, " ha detto Danny Bradbury in Sicurezza nuda .

Sì, ma questo porta alla grande domanda:dovremmo semplicemente ignorare le impronte digitali come strumento di identificazione?

Sam Medley, Notebookcheck , direi, no, i risultati della ricerca non invalidano gli scanner di impronte digitali come misura di sicurezza. Medley ha scritto, "I ricercatori ammettono liberamente che mentre qualcuno potrebbe eventualmente usare qualcosa come DeepMasterPrints per hackerare qualcosa come uno smartphone o un computer, avrebbero bisogno di fare molto lavoro per ottimizzare l'intelligenza artificiale per un sistema specifico."

Infatti, gli stessi autori hanno sottolineato il valore del loro approccio. "Oltre all'applicazione della generazione di DeepMasterPrints, questo documento mostra con successo l'utilità di cercare immagini nello spazio latente di una rete di generatori, o altri manufatti, che soddisfano un determinato obiettivo. Questa idea è sorprendentemente poco esplorata e potrebbe essere utile nella ricerca sulla creatività computazionale e in altri domini di sicurezza".

© 2018 Science X Network