Un collegamento è un meccanismo per la consegna dei dati al dispositivo. Credito:Unsplash/Marvin Tolentino

Ogni giorno, spesso più volte al giorno, sei invitato a cliccare sui link che ti vengono inviati dai brand, politici, amici e sconosciuti. Scarichi app sui tuoi dispositivi. Forse usi i codici QR.

La maggior parte di queste attività sono sicure perché provengono da fonti affidabili. Ma a volte i criminali si spacciano per fonti affidabili per farti fare clic su un collegamento (o scaricare un'app) che contiene malware.

Al suo centro, un collegamento è solo un meccanismo per la consegna dei dati al dispositivo. Il codice può essere integrato in un sito Web che ti reindirizza a un altro sito e scarica malware sul tuo dispositivo durante il tragitto verso la tua destinazione effettiva.

Quando fai clic su collegamenti non verificati o scarichi app sospette, aumenti il rischio di esposizione a malware. Ecco cosa potrebbe succedere se lo fai e come puoi ridurre al minimo il rischio.

Che cos'è il malware?

Il malware è definito come codice dannoso che:"avrà un impatto negativo sulla riservatezza, integrità, o disponibilità di un sistema informativo."

Nel passato, malware descriveva codice dannoso che assumeva la forma di virus, worm o cavalli di Troia.

I virus si sono incorporati in programmi autentici e si sono basati su questi programmi per propagarsi. I worm erano generalmente programmi autonomi che potevano installarsi da soli utilizzando una rete, USB o programma di posta elettronica per infettare altri computer.

I cavalli di Troia presero il nome dal dono ai greci durante la guerra di Troia nell'Odissea di Omero. Proprio come il cavallo di legno, un cavallo di Troia sembra un normale file fino a quando un'azione predeterminata non provoca l'esecuzione del codice.

La generazione odierna di strumenti di attacco è molto più sofisticata, e sono spesso una miscela di queste tecniche.

Questi cosiddetti "attacchi misti" si basano molto sull'ingegneria sociale, la capacità di manipolare qualcuno per fare qualcosa che normalmente non farebbero, e sono spesso classificati in base a ciò che alla fine faranno ai tuoi sistemi.

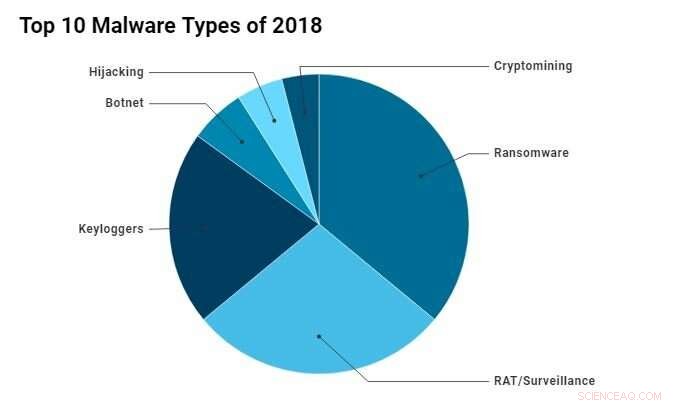

Credito:Richard Matthews

Cosa fa il malware?

Il malware di oggi è facile da usare, toolkit personalizzati distribuiti sul dark web o da ricercatori di sicurezza ben intenzionati che cercano di risolvere i problemi.

Con un clic di un pulsante, gli aggressori possono utilizzare questi toolkit per inviare e-mail di phishing e messaggi SMS di spam per utilizzare vari tipi di malware. Ecco qui alcuni di loro.

Come finisce il malware sul tuo dispositivo?

Secondo i dati sui sinistri assicurativi delle imprese con sede nel Regno Unito, oltre il 66% degli incidenti informatici è causato da errori dei dipendenti. Sebbene i dati attribuiscano solo il 3% di questi attacchi all'ingegneria sociale, la nostra esperienza suggerisce che la maggior parte di questi attacchi sarebbe iniziata in questo modo.

Per esempio, da dipendenti che non seguono politiche IT e di sicurezza delle informazioni dedicate, non essere informati di quanta parte della loro impronta digitale è stata esposta online, o semplicemente essere sfruttato. La semplice pubblicazione di ciò che stai mangiando a cena sui social media può aprirti agli attacchi di un ingegnere sociale ben addestrato.

I codici QR sono altrettanto rischiosi se gli utenti aprono il collegamento a cui puntano i codici QR senza prima convalidare dove si stava dirigendo, come indicato da questo studio del 2012.

Anche l'apertura di un'immagine in un browser Web e il passaggio del mouse su di essa può portare all'installazione di malware. Questo è uno strumento di consegna piuttosto utile considerando il materiale pubblicitario che vedi sui siti Web popolari.

Sono state scoperte anche app false sia su Apple che su Google Play Store. Molti di questi tentano di rubare le credenziali di accesso imitando applicazioni bancarie ben note.

A volte il malware viene posizionato sul tuo dispositivo da qualcuno che vuole rintracciarti. Nel 2010, il Lower Merion School District ha risolto due cause legali intentate contro di loro per violazione della privacy degli studenti e registrazione segreta utilizzando la webcam dei computer portatili della scuola prestati.

Un esempio di attacco deturpante all'Ufficio dell'industria del turismo dello Utah dal 2017. Credito:Wordfence

Cosa puoi fare per evitarlo?

Nel caso del Distretto Scolastico Inferiore di Merion, studenti e insegnanti sospettavano di essere monitorati perché "hanno visto accendersi momentaneamente la luce verde accanto alla webcam sui loro laptop".

Anche se questo è un ottimo indicatore, molti strumenti di hacker assicurano che le luci della webcam siano spente per evitare di destare sospetti. I segnali sullo schermo possono darti un falso senso di sicurezza, soprattutto se non ti rendi conto che si accede sempre al microfono per segnali verbali o altre forme di tracciamento.

La consapevolezza di base dei rischi nel cyberspazio farà molto per mitigarli. Questa si chiama igiene cibernetica.

Usando bene, un software aggiornato per la scansione di virus e malware è fondamentale. Però, il consiglio più importante è aggiornare il tuo dispositivo per assicurarti che disponga degli ultimi aggiornamenti di sicurezza.

Passa il mouse sui collegamenti in un'e-mail per vedere dove stai veramente andando. Evita i link abbreviati, come bit.ly e codici QR, a meno che tu non possa controllare dove sta andando il link usando un espansore URL.

Cosa fare se hai già cliccato?

Se sospetti di avere malware sul tuo sistema, ci sono semplici passaggi che puoi eseguire.

Apri l'applicazione della tua webcam. Se non riesci ad accedere al dispositivo perché è già in uso, questo è un segno rivelatore che potresti essere infetto. Un utilizzo della batteria superiore al normale o una macchina che funziona più calda del solito sono anche buoni indicatori che qualcosa non va bene.

Assicurati di avere un buon software antivirus e antimalware installato. start-up estoni, come Malware Bytes e Seguru, può essere installato sul telefono e sul desktop per fornire protezione in tempo reale. Se stai gestendo un sito web, assicurati di avere una buona sicurezza installata. Wordfence funziona bene per i blog WordPress.

Ancora più importante però, assicurati di sapere quanti dati su di te sono già stati esposti. Cerca tu stesso su Google, inclusa una ricerca di immagini di Google sulla tua immagine del profilo, per vedere cosa c'è online.

Controlla tutti i tuoi indirizzi e-mail sul sito web haveibeenpwned.com per vedere se le tue password sono state esposte. Quindi assicurati di non utilizzare mai più password su altri servizi. Fondamentalmente, trattarli come compromessi.

La sicurezza informatica ha aspetti tecnici, ma ricorda:qualsiasi attacco che non colpisce una persona o un'organizzazione è solo un intoppo tecnico. Gli attacchi informatici sono un problema umano.

Più conosci la tua presenza digitale, meglio sarai preparato. Tutti i nostri sforzi individuali proteggono meglio le nostre organizzazioni, le nostre scuole, e la nostra famiglia e i nostri amici.

Questo articolo è stato ripubblicato da The Conversation con una licenza Creative Commons. Leggi l'articolo originale.