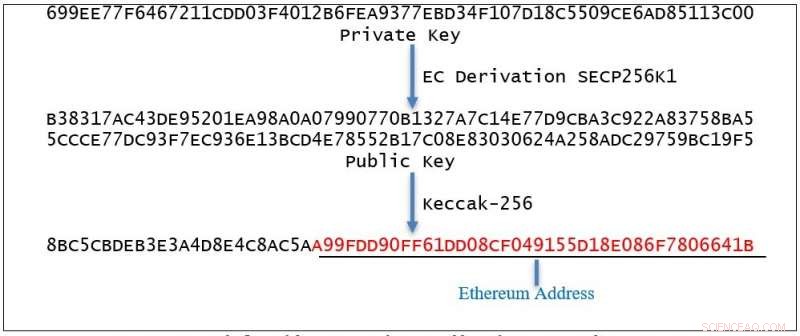

Esempio di flusso di derivazione di un indirizzo Ethereum da una chiave privata. Credito:valutatori indipendenti della sicurezza

Una storia di banditi del tipo di criptovaluta è stata un articolo popolare sui siti tecnologici questa settimana, con incredibili somme di denaro raccolte da qualche bandito blockchain, e individuato da consulenti di sicurezza, Valutatori indipendenti della sicurezza.

La debolezza deriva da una generazione di chiavi private mal implementata, facilitare il furto di criptovalute. Il bandito sta indovinando le chiavi private e sta guadagnando milioni.

I ricercatori hanno individuato 732 chiavi private utilizzate attivamente sulla blockchain di Ethereum. "La nostra ricerca ha cercato di individuare gli indirizzi Ethereum in base all'uso di chiavi deboli, e per esaminare come vengono utilizzati tali indirizzi, " ha affermato il team nel loro articolo. (Il progetto Ethereum utilizza la crittografia a curva ellittica per generare la coppia di chiavi pubblica/privata.)

Nel processo, e dettagliato da Andy Greenberg in Cablato , i ricercatori hanno scoperto che negli ultimi anni gli utenti di criptovalute hanno archiviato il loro tesoro di criptovalute con centinaia di chiavi private facilmente indovinabili. Hanno anche scoperto un bandito.

Come hanno fatto i ricercatori a trovare le chiavi? Errori di programmazione nel software che ha generato le chiavi private. "Queste chiavi private non sono sufficientemente casuali, il che rende banale per un computer usare la forza bruta e alla fine indovinare, ", ha affermato il blog dell'ISE.

"Un singolo account Ethereum sembra aver sottratto una fortuna di 45, 000 ether—vale a un certo punto più di 50 milioni di dollari—usando gli stessi trucchi per indovinare le chiavi."

Il loro video osserva:"Durante la ricerca sulla generazione di chiavi sulla blockchain di Ethereum abbiamo scoperto che i fondi provenienti da indirizzi di chiavi private deboli vengono rubati da qualcuno. Il 13/01/18, questo bandito blockchain ha tenuto un saldo di 37, 926 ETH del valore di $ 54 milioni."

ISE ha scoperto 732 chiavi private e le corrispondenti chiavi pubbliche. Hanno scritto del loro metodo nel loro articolo. Loro hanno detto, "invece di tentare la ricerca forzata di chiavi private casuali, abbiamo escogitato modi per scoprire chiavi che potrebbero essere state generate utilizzando un codice difettoso, generatori di numeri casuali difettosi, o una combinazione di entrambi."

Adrian Bednarek, consulente per la sicurezza, come citato in Cablato . "Chiunque sia questo ragazzo o questi ragazzi, trascorrono molto tempo al computer cercando nuovi portafogli, guardando ogni transazione, e vedere se hanno la chiave per loro."

ISE ha emesso una serie di raccomandazioni basate sui risultati della ricerca, compresi questi. Utilizzare un generatore di numeri pseudo-casuali crittograficamente sicuro invece di un qualsiasi generatore di numeri pseudo-casuali; controllare il codice sorgente e il codice compilato risultante per verificare che le chiavi generate casualmente non vengano troncate o diventino malformate da flussi di lavoro difettosi che interagiscono con esse; non generare chiavi private basate su passphrase, alias portafogli del cervello — come le persone tendono a usare passphrase facilmente indovinabili.

Per quanto importante, questa non è una scappatella una tantum. I furti sono in corso.

Il blog di ISE ha detto, "il bandito sembra stia conducendo una campagna in corso per depredare le criptovalute da portafogli derivati da chiavi private deboli. I ricercatori ISE hanno intenzionalmente collocato un dollaro USA di ETH in un portafoglio derivato da chiavi private debole e hanno visto che in pochi secondi, l'ETH è stato trasferito fuori e nel portafoglio del bandito."

Chi potrebbe farlo? Bednarek non ha una vera idea di chi potrebbe essere il bandito blockchain, ha scritto Greenberg. "Non sarei sorpreso se fosse un attore di stato, come la Corea del Nord, ma sono solo speculazioni, " disse Bednarek.

© 2019 Scienza X Rete