Credito:Shutterstock

Utilizziamo dispositivi connessi a Internet per accedere ai nostri conti bancari, mantenere in movimento i nostri sistemi di trasporto, comunicare con i nostri colleghi, ascoltare musica, svolgere attività commercialmente sensibili e ordinare la pizza. La sicurezza digitale è parte integrante delle nostre vite, ogni giorno.

E man mano che i nostri sistemi IT diventano più complessi, il potenziale di vulnerabilità aumenta. Sempre più organizzazioni vengono violate, causando perdite finanziarie, catene di approvvigionamento interrotte e frode di identità.

L'attuale best practice nell'architettura tecnologica sicura utilizzata dalle principali aziende e organizzazioni è un approccio "zero trust". In altre parole, nessuna persona o sistema è affidabile e ogni interazione è verificata attraverso un'entità centrale.

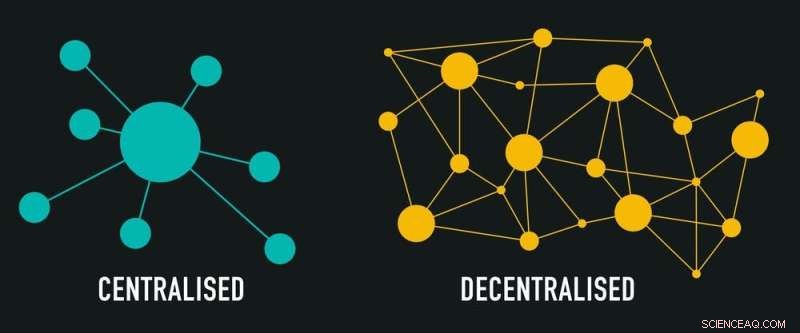

Sfortunatamente, viene quindi riposta assoluta fiducia nel sistema di verifica utilizzato. Quindi violare questo sistema dà a un attaccante le chiavi del regno. Per affrontare questo problema, il "decentramento" è un nuovo paradigma che rimuove ogni singolo punto di vulnerabilità.

Il nostro lavoro indaga e sviluppa gli algoritmi necessari per impostare un efficace sistema di verifica decentralizzato. Ci auguriamo che i nostri sforzi contribuiranno a salvaguardare le identità digitali e rafforzare la sicurezza dei processi di verifica su cui molti di noi fanno affidamento.

Non fidarti mai, verifica sempre

Un sistema zero trust implementa la verifica in ogni possibile passaggio. Ogni utente viene verificato e anche ogni sua azione viene verificata prima dell'implementazione.

Il passaggio a questo approccio è considerato così importante che l'anno scorso il presidente degli Stati Uniti Joe Biden ha emesso un ordine esecutivo che richiedeva a tutte le organizzazioni del governo federale degli Stati Uniti di adottare un'architettura zero trust. Molte organizzazioni commerciali stanno seguendo l'esempio.

Tuttavia, in un ambiente zero trust, la fede assoluta è (controintuitivamente) riposta nel sistema di convalida e verifica, che nella maggior parte dei casi è un sistema di Identity and Access Management (IAM). Ciò crea un'unica entità affidabile che, in caso di violazione, consente l'accesso illimitato ai sistemi dell'intera organizzazione.

Un utente malintenzionato può utilizzare le credenziali rubate di un utente (come nome utente e password) per impersonare quell'utente e fare qualsiasi cosa sia autorizzato a fare, che si tratti di aprire porte, autorizzare determinati pagamenti o copiare dati sensibili.

Il decentramento (lo stesso concetto alla base della blockchain) si riferisce a un trasferimento di autorità all'interno di un sistema, da un punto centrale di controllo, a diverse entità diverse. Credito:Shutterstock

Tuttavia, se un utente malintenzionato ottiene l'accesso all'intero sistema IAM, può fare qualsiasi cosa il sistema sia in grado di fare. Ad esempio, possono concedersi l'autorità sull'intero libro paga.

A gennaio, la società di gestione delle identità Okta è stata violata. Okta è un servizio single sign-on che consente ai dipendenti di un'azienda di avere una password per tutti i sistemi dell'azienda (poiché le grandi aziende utilizzano spesso più sistemi, ognuno dei quali richiede credenziali di accesso diverse).

Quando Okta è stata violata, le grandi aziende che utilizzano i loro servizi, inclusa FedEx, temevano che i loro account potessero essere compromessi. L'hacker ha avuto accesso ad alcuni dati, ma non ha ottenuto il controllo su alcun account.

Decentramento della fiducia

Nel nostro ultimo lavoro, abbiamo perfezionato e convalidato algoritmi che possono essere utilizzati per creare un sistema di verifica decentralizzato, che renderebbe l'hacking molto più difficile. Il nostro collaboratore del settore, TIDE, ha sviluppato un sistema prototipo utilizzando gli algoritmi convalidati.

Attualmente, quando un utente configura un account su un sistema IAM, sceglie una password che il sistema deve crittografare e archiviare per un uso successivo. Ma anche in una forma crittografata, le password memorizzate sono obiettivi interessanti. E sebbene l'autenticazione a più fattori sia utile per confermare l'identità di un utente, può essere aggirata.

Se le password potessero essere verificate senza dover essere archiviate in questo modo, gli aggressori non avrebbero più un obiettivo chiaro. È qui che entra in gioco il decentramento.

Invece di riporre fiducia in una singola entità centrale, il decentramento ripone fiducia nella rete nel suo insieme e questa rete può esistere al di fuori del sistema IAM che la utilizza. La struttura matematica degli algoritmi alla base dell'autorità decentralizzata garantisce che nessun singolo nodo possa agire da solo.

Inoltre, ogni nodo della rete può essere gestito da un'organizzazione che opera in modo indipendente, come una banca, una società di telecomunicazioni o dipartimenti governativi. Quindi rubare un singolo segreto richiederebbe l'hacking di diversi nodi indipendenti.

Anche in caso di violazione del sistema IAM, l'autore dell'attacco otterrebbe l'accesso solo ad alcuni dati dell'utente, non all'intero sistema. E per concedersi autorità sull'intera organizzazione, dovrebbero violare una combinazione di 14 nodi operativi indipendenti. Questo non è impossibile, ma è molto più difficile.

Ma la bella matematica e gli algoritmi verificati non sono ancora sufficienti per creare un sistema utilizzabile. C'è ancora molto lavoro da fare prima di poter trasferire l'autorità decentralizzata da un concetto a una rete funzionante che manterrà i nostri account al sicuro.