Molti dei servizi della città di Baltimora sono paralizzati da un attacco informatico. Credito:The Conversation from City of Baltimore and Love Silhouette/Shutterstock.com, CC BY-SA

Gli abitanti di Baltimora stanno iniziando la loro quinta settimana sotto un assedio elettronico che ha impedito ai residenti di ottenere permessi di costruzione e licenze commerciali, e persino di acquistare o vendere case. Un anno dopo che gli hacker hanno interrotto il sistema di invio dei servizi di emergenza della città, i lavoratori comunali in tutta la città non possono, tra l'altro, utilizzare i loro account di posta elettronica governativi o condurre attività di routine in città.

In questo attacco, un tipo di software dannoso chiamato ransomware ha file chiave crittografati, rendendoli inutilizzabili fino a quando la città non paga 13 bitcoin agli aggressori sconosciuti, o circa US $ 76, 280. Ma anche se la città dovesse pagare, non vi è alcuna garanzia che i suoi file vengano tutti recuperati; molti attacchi ransomware terminano con la perdita di dati, se il riscatto è pagato o meno.

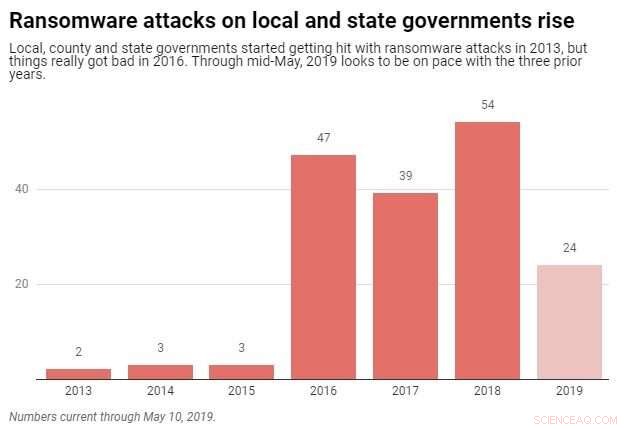

Attacchi simili negli ultimi anni hanno paralizzato il servizio sanitario nazionale del Regno Unito, gigante delle spedizioni Maersk e locale, governi statali e di contea negli Stati Uniti e in Canada.

Questi tipi di attacchi stanno diventando sempre più frequenti e stanno guadagnando maggiore attenzione da parte dei media. Parlando come professionista della sicurezza informatica di carriera, gli aspetti tecnici di incidenti come questo sono solo una parte di un quadro molto più ampio. Ogni utente della tecnologia deve considerare non solo minacce e vulnerabilità, ma anche processi operativi, potenziali punti di errore e come utilizzano la tecnologia quotidianamente. Pensare al futuro, e prendendo misure protettive, può aiutare a ridurre gli effetti degli incidenti di sicurezza informatica sia sugli individui che sulle organizzazioni.

Comprensione degli strumenti di attacco informatico

Il software progettato per attaccare altri computer non è una novità. Nazioni, compagnie private, singoli ricercatori e criminali continuano a sviluppare questi tipi di programmi, per una vasta gamma di scopi, compresa la guerra digitale e la raccolta di informazioni, così come l'estorsione da parte di ransomware.

Molti tentativi di malware iniziano come una funzione normale e cruciale della sicurezza informatica:identificare le vulnerabilità software e hardware che potrebbero essere sfruttate da un utente malintenzionato. I ricercatori di sicurezza quindi lavorano per chiudere quella vulnerabilità. Al contrario, sviluppatori di malware, penale o altro, scoprirà come superare quell'apertura senza essere scoperto, per esplorare e potenzialmente provocare il caos nei sistemi di un bersaglio.

A volte basta un solo punto debole per dare a un intruso l'accesso che desidera. Ma altre volte gli aggressori utilizzeranno più vulnerabilità in combinazione per infiltrarsi in un sistema, prendere il controllo, rubano dati e modificano o eliminano informazioni, mentre cercano di nascondere qualsiasi prova della loro attività ai programmi di sicurezza e al personale. La sfida è così grande che ora vengono incorporati anche sistemi di intelligenza artificiale e apprendimento automatico per aiutare con le attività di sicurezza informatica.

Credito:la conversazione

C'è qualche domanda sul ruolo che il governo federale potrebbe aver giocato in questa situazione, perché uno degli strumenti di hacking che gli aggressori avrebbero usato a Baltimora è stato sviluppato dalla National Security Agency degli Stati Uniti, che la NSA ha negato. Però, strumenti di hacking rubati alla NSA nel 2017 dal gruppo di hacker Shadow Brokers sono stati utilizzati per lanciare attacchi simili entro pochi mesi dalla pubblicazione di tali strumenti su Internet. Certamente, quegli strumenti non avrebbero mai dovuto essere rubati dalla NSA e avrebbero dovuto essere protetti meglio.

Ma le mie opinioni sono più complicate di così:come cittadino, Riconosco il mandato della NSA di ricercare e sviluppare strumenti avanzati per proteggere il paese e adempiere alla sua missione di sicurezza nazionale. Però, come molti professionisti della sicurezza informatica, Rimango in conflitto:quando il governo scopre una nuova vulnerabilità tecnologica ma non comunica al produttore dell'hardware o del software interessato fino a quando non viene utilizzato per causare scompiglio o divulgato da una fuga di notizie, tutti sono a rischio.

La situazione di Baltimora

Il costo stimato di 18 milioni di dollari per il recupero a Baltimora è denaro che la città probabilmente non ha prontamente disponibili. Recenti ricerche di alcuni miei colleghi dell'Università del Maryland, Contea di Baltimora, mostra che molti governi statali e locali rimangono tristemente impreparati e con fondi insufficienti per, figuriamoci in modo proattivo, affrontare le numerose sfide della sicurezza informatica.

È preoccupante che l'attacco ransomware a Baltimora abbia sfruttato una vulnerabilità pubblicamente nota, con una correzione disponibile, per oltre due anni. La NSA aveva sviluppato un exploit (nome in codice EternalBlue) per questa vulnerabilità di sicurezza scoperta, ma non ha avvisato Microsoft di questa vulnerabilità di sicurezza critica fino all'inizio del 2017 e solo dopo che gli Shadow Brokers avevano rubato lo strumento della NSA per attaccarlo. Subito dopo, Microsoft ha rilasciato un aggiornamento di sicurezza del software per correggere questo difetto chiave nel suo sistema operativo Windows.

certo, può essere molto complesso gestire gli aggiornamenti software per una grande organizzazione. Ma data la copertura mediatica in quel momento sulla divulgazione non autorizzata di molti strumenti di hacking della NSA e le vulnerabilità che hanno preso di mira, non è chiaro perché il personale informatico di Baltimora non si sia assicurato che i computer della città ricevessero immediatamente quel particolare aggiornamento di sicurezza. E anche se non è necessariamente giusto incolpare la NSA per l'incidente di Baltimora, è del tutto corretto dire che le conoscenze e le tecniche alla base degli strumenti della guerra digitale sono nel mondo; dobbiamo imparare a conviverci e adattarci di conseguenza.

Problemi di composizione

In una società globale in cui le persone, le aziende e i governi dipendono sempre più dai computer, le debolezze digitali hanno il potere di interrompere o distruggere seriamente le azioni e le funzioni quotidiane.

Credito:la conversazione

Anche cercare di sviluppare soluzioni alternative quando arriva una crisi può essere una sfida. I dipendenti della città di Baltimora a cui è stato impedito di utilizzare il sistema di posta elettronica della città hanno cercato di creare account Gmail gratuiti per almeno svolgere un po' di lavoro. Ma inizialmente sono stati bloccati dai sistemi di sicurezza automatizzati di Google, che li ha identificati come potenzialmente fraudolenti.

A peggiorare le cose, quando i servizi online di Baltimora sono diminuiti, parti del sistema telefonico municipale della città non sono state in grado di gestire il conseguente aumento delle chiamate che tentano di compensare. Ciò sottolinea la necessità di concentrarsi non solo sui prodotti tecnologici stessi, ma anche sulle politiche, le procedure e le capacità necessarie per garantire che gli individui e/o le organizzazioni possano rimanere almeno in minima parte funzionali sotto costrizione, sia tramite un attacco informatico, fallimenti tecnologici o atti di natura.

Proteggi te stesso, e il tuo sostentamento

Il primo passo per combattere un attacco ransomware è eseguire regolarmente il backup dei dati, che fornisce anche protezione contro i guasti hardware, furto e altri problemi. Per affrontare il ransomware, anche se, è particolarmente importante mantenere alcune versioni dei backup nel tempo, non riscrivere gli stessi file su un'unità di backup più e più volte.

Questo perché quando vieni colpito, ti consigliamo di determinare quando sei stato infettato e ripristinare i file da un backup effettuato prima di quel momento. Altrimenti, recupererai solo dati infetti, e non risolvendo effettivamente il tuo problema. Sì, potresti perdere alcuni dati, ma non tutto, e presumibilmente solo il tuo lavoro più recente, che probabilmente ricorderai e ricreerai abbastanza facilmente.

Ed ovviamente, seguire alcune delle migliori pratiche di sicurezza informatica, anche solo le basi, può aiutare a prevenire, o almeno minimizzare, la possibilità che il ransomware paralizzi te o la tua organizzazione. Fare cose come eseguire il software antivirus corrente, mantenere tutto il software aggiornato, utilizzando password complesse e autenticazione a più fattori, e non fidarsi ciecamente di dispositivi casuali o allegati e-mail che incontri sono solo alcuni dei passaggi che tutti dovrebbero intraprendere per essere un buon cittadino digitale.

Vale anche la pena fare piani per aggirare potenziali errori che potrebbero accadere al tuo provider di posta elettronica, fornitore di servizi Internet e società elettrica, per non parlare del software su cui ci affidiamo. Che siano attaccati o semplicemente falliscono, la loro assenza può sconvolgere la tua vita.

In questo modo, gli incidenti ransomware servono come importante promemoria del fatto che la sicurezza informatica non si limita solo alla protezione di bit e byte digitali nel cyberspazio. Piuttosto, dovrebbe costringere tutti a pensare in modo ampio e olistico al proprio rapporto con la tecnologia e i processi che ne governano il ruolo e l'uso nelle nostre vite. E, dovrebbe far riflettere le persone su come potrebbero funzionare senza parti di esso sia al lavoro che a casa, perché è una questione di quando, non se, si verificheranno problemi.

Questo articolo è stato ripubblicato da The Conversation con una licenza Creative Commons. Leggi l'articolo originale.