L'undervolting può causare problemi che Intel non si preoccuperebbe affatto di sopportare. Fortunatamente, gli ultimi segnali di allarme della ricerca hanno attirato l'attenzione di Intel e stanno affrontando la situazione.

Andare al sodo:Plundervolt. "I processori moderni vengono spinti a funzionare più velocemente che mai, e con questo si ottengono aumenti del consumo di calore e di energia, " ha affermato un team di ricercatori sulla propria pagina del sito Web Plundervolt, con il sottotitolo "Come un po' di sottotensione può causare molti problemi".

Plundervolt è il nome di un tipo di attacco che hanno esplorato.

Molti produttori di chip consentono di regolare la frequenza e la tensione come e quando necessario, hanno continuato, ma soprattutto "offrono all'utente la possibilità di modificare la frequenza e il voltaggio attraverso interfacce software privilegiate. Con Plundervolt abbiamo dimostrato che queste interfacce software possono essere sfruttate per minare la sicurezza del sistema".

Nella sezione conclusiva del loro documento di ricerca, il gruppo ha affermato che "il nostro lavoro fornisce ulteriori prove del fatto che la promessa di esecuzione enclave di esternalizzare i calcoli sensibili a piattaforme remote non attendibili crea superfici di attacco nuove e inaspettate che continuano ad essere rilevanti e devono essere studiate ulteriormente".

Hanno detto che "Con Plundervolt abbiamo dimostrato che queste interfacce software possono essere sfruttate per minare la sicurezza del sistema". Plundervolt si rivolge specificamente a Intel Software Guard eXtensions (SGX).

"Siamo stati in grado di corrompere l'integrità di Intel SGX sui processori Intel Core controllando la tensione durante l'esecuzione dei calcoli dell'enclave". (Intel SGX è un insieme di codici di istruzioni relativi alla sicurezza integrati nelle CPU Intel.)

Chi è questa squadra? La risposta non è solo un'azienda di sicurezza, ma un team di ricerca oltre confine:Kit Murdock, David Osvaldo, Flavio D Garcia (Università di Birmingham); Jo Van Bulck, Frank Piessens (imec-DistriNet, KU Lovanio); e Daniel Gruss (Università tecnologica di Graz).

Prima di ciò, Navjivan Pal, nel suo progetto dell'ultimo anno presso l'Università di Birmingham sotto la supervisione di Oswald, aveva esaminato il potenziale dell'uso dell'undervolting per i calcoli di fagliatura (non SGX).

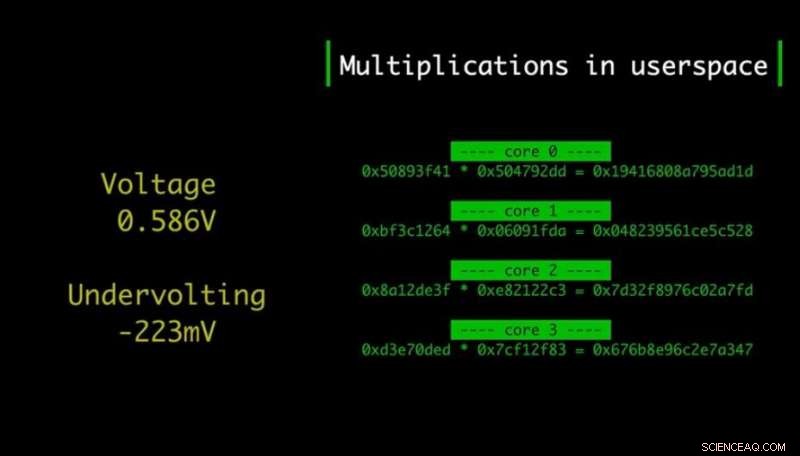

Catalin Cimpanu in ZDNet riportò ciò che Oswald dell'Università di Birmingham aveva detto ZDNet . "L'undervolting induce i salti di bit nelle istruzioni della CPU stessa, come moltiplicazioni o round AES (AES-NI)."

No, anche la tecnologia di crittografia/autenticazione della memoria di Intel SGX non può proteggere da Plundervolt, hanno detto gli inquirenti.

Oltre all'estrazione delle chiavi crittografiche, Saccheggiovolt, hanno trovato, può causare "un comportamento scorretto di sicurezza della memoria in determinati scenari". Gli accessi fuori dai limiti possono verificarsi quando un utente malintenzionato sbaglia le moltiplicazioni emesse dal compilatore per gli indici degli elementi dell'array o l'aritmetica dei puntatori, loro hanno detto. "Plundervolt può infrangere le garanzie di integrità del processore, anche per codice scritto in modo sicuro."

Il sito di Plundervolt conteneva un elenco di domande e risposte, e una delle domande era, "Dovrei buttare via la mia CPU o smettere del tutto di usare SGX?" La loro risposta è stata, "No, decisamente no. Se non stai usando SGX, non sono necessarie azioni. Se stai usando SGX, è sufficiente applicare l'aggiornamento del microcodice fornito da Intel per mitigare Plundervolt."

Plundervolt è stato segnalato per la prima volta il 7 giugno. Il team ha scoperto che "Intel ha risposto rapidamente dopo aver avviato il processo di divulgazione responsabile". Da allora, Intel ha discusso il problema con loro e li ha tenuti informati sulla loro tempistica.

Il CVE è CVE-2019-11157.

Intel ha rilasciato il suo avviso di sicurezza, prima il 10 dicembre e poi, nel momento in cui scriviamo, con un aggiornamento l'11 dicembre " Avviso sulla modifica delle impostazioni di tensione dei processori Intel, "INTEL-SA-00289.

Per quanto riguarda il 10 dicembre, altrove su Intel, Jerry Bryant, direttore della comunicazione di sicurezza nel gruppo Intel Platform Assurance and Security, aveva questo da dire in un blog "Technology at Intel" del 10 dicembre:

"Quando SGX è abilitato su un sistema, un utente privilegiato può essere in grado di sferrare un attacco attraverso il controllo delle impostazioni di tensione della CPU con il potenziale di influire sulla riservatezza e l'integrità delle risorse software. Intel ha collaborato con i fornitori di sistemi per sviluppare un aggiornamento del microcodice che mitiga il problema bloccando la tensione alle impostazioni predefinite".

Danni finora? Bryant ha riferito che "non siamo a conoscenza di nessuno di questi problemi utilizzato in natura".

Paul Lilly in Hardware caldo :"Fortunatamente, questo non può essere sfruttato a distanza, il che significa che un utente malintenzionato non può attirare un utente su un sito Web compromesso e quindi eseguire l'attacco. Plundervolt viene eseguito da un'app su un PC infetto con privilegi di root o amministratore, e non funziona nemmeno in ambienti virtualizzati. Quindi, anche se si tratta di un difetto di sicurezza di alto livello, le possibilità che questo influisca su un utente sono piuttosto ridotte."

Bryant ha ribadito il consiglio che "si consiglia di installare gli aggiornamenti di sicurezza il prima possibile". Ha detto:"Il produttore del tuo computer è la migliore fonte da cui ottenere la maggior parte degli aggiornamenti". Ha offerto un collegamento per l'elenco dei siti di supporto dei produttori di computer.

Puoi leggere i dettagli del loro lavoro nel loro giornale, "Plundervolt:attacchi di iniezione di errori basati su software contro Intel SGX".

"Vi presentiamo Plundervolt, " hanno affermato gli autori e lo hanno descritto come un attacco di errore basato su software sui processori Intel Core x86.

Ecco cosa Intel ha dichiarato come raccomandazioni nel suo avviso di sicurezza:Intel consiglia agli utenti dei processori elencati nella pagina di avviso di aggiornare all'ultima versione del BIOS fornita dal produttore del sistema che risolve questi problemi. Anche, "Un recupero della chiave SGX TCB è previsto per la fine del primo trimestre 2020, questo documento sarà aggiornato con i dettagli tecnici a tempo debito."

© 2019 Science X Network