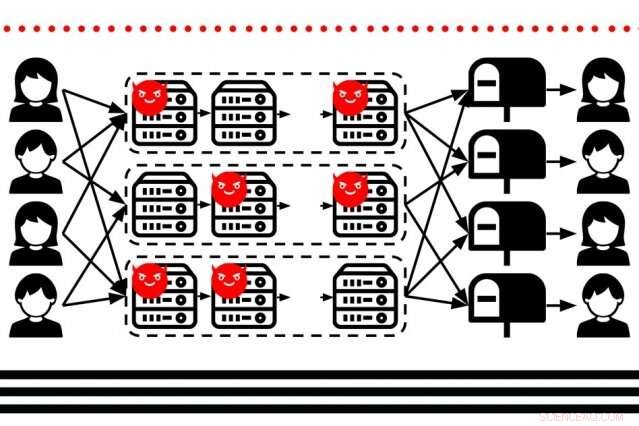

In un nuovo schema di protezione dei metadati, gli utenti inviano messaggi crittografati a più catene di server, con ogni catena matematicamente garantita di avere almeno un server privo di hacker. Ogni server decodifica e mescola i messaggi in ordine casuale, prima di spararli al server successivo in linea. Credito:Massachusetts Institute of Technology

I ricercatori del MIT hanno progettato un sistema scalabile che protegge i metadati, come chi è il corrispondente e quando, di milioni di utenti nelle reti di comunicazione, per aiutare a proteggere le informazioni da una possibile sorveglianza a livello statale.

Gli schemi di crittografia dei dati che proteggono il contenuto delle comunicazioni online sono oggi prevalenti. App come WhatsApp, ad esempio, utilizzare la "crittografia end-to-end" (E2EE), uno schema che garantisce che gli intercettatori di terze parti non possano leggere i messaggi inviati dagli utenti finali.

Ma la maggior parte di questi schemi trascura i metadati, che contiene informazioni su chi sta parlando, quando i messaggi vengono inviati, la dimensione del messaggio, e altre informazioni. Molte volte, questo è tutto ciò che un governo o un altro hacker deve sapere per rintracciare un individuo. Questo può essere particolarmente pericoloso per, dire, un informatore del governo o persone che vivono in regimi oppressivi che parlano con i giornalisti.

I sistemi che proteggono completamente i metadati degli utenti con la privacy crittografica sono complessi, e soffrono di problemi di scalabilità e velocità che finora ne hanno limitato la praticità. Alcuni metodi possono funzionare rapidamente ma forniscono una sicurezza molto più debole. In un documento presentato all'USENIX Symposium on Networked Systems Design and Implementation, i ricercatori del MIT descrivono "XRD" (per Crossroads), uno schema di protezione dei metadati in grado di gestire le comunicazioni crittografiche da milioni di utenti in pochi minuti, mentre i metodi tradizionali con lo stesso livello di sicurezza impiegherebbero ore per inviare i messaggi a tutti.

"C'è un'enorme mancanza di protezione per i metadati, che a volte è molto sensibile. Il fatto che io stia inviando un messaggio a qualcuno non è affatto protetto dalla crittografia, " dice il primo autore Albert Kwon Ph.D. '19, un neolaureato del Laboratorio di Informatica e Intelligenza Artificiale (CSAIL). "La crittografia può proteggere bene i contenuti. Ma come possiamo proteggere completamente gli utenti dalle fughe di metadati che un avversario a livello statale può sfruttare?"

Insieme a Kwon sulla carta ci sono David Lu, uno studente universitario presso il Dipartimento di Ingegneria Elettrica e Informatica; e Srinivas Devadas, l'Edwin Sibley Webster Professore di Ingegneria Elettrica e Informatica in CSAIL.

Nuovo giro sulle reti mix

A partire dal 2013, la divulgazione di informazioni classificate da parte di Edward Snowden ha rivelato un'ampia sorveglianza globale da parte del governo degli Stati Uniti. Sebbene la raccolta di massa di metadati da parte della National Security Agency sia stata successivamente interrotta, nel 2014 l'ex direttore della NSA e della Central Intelligence Agency Michael Hayden ha spiegato che il governo può spesso fare affidamento esclusivamente sui metadati per trovare le informazioni che sta cercando. Come succede, questo è proprio nel periodo in cui Kwon ha iniziato il suo dottorato di ricerca. studi.

"È stato come un pugno alle comunità di crittografia e sicurezza, " Dice Kwon. "Ciò significava che la crittografia non stava davvero facendo nulla per fermare lo spionaggio in quel senso".

Kwon ha trascorso la maggior parte del suo dottorato di ricerca. programma incentrato sulla privacy dei metadati. Con XRD, Kwon afferma di "dare una nuova svolta" a un tradizionale schema di protezione dei metadati E2EE, chiamate "reti miste, " che è stato inventato decenni fa ma soffre di problemi di scalabilità.

Le reti miste utilizzano catene di server, noto come miscele, e crittografia a chiave pubblica-privata. Il primo server riceve messaggi crittografati da molti utenti e decrittografa un singolo livello di crittografia da ciascun messaggio. Quindi, mescola i messaggi in ordine casuale e li trasmette al server successivo, che fa la stessa cosa, e così via lungo la catena. L'ultimo server decrittografa il livello di crittografia finale e invia il messaggio al destinatario di destinazione.

I server conoscono solo le identità dell'origine immediata (il server precedente) e della destinazione immediata (il server successivo). Fondamentalmente, le informazioni sull'identità mischiate e limitate interrompono il collegamento tra gli utenti di origine e di destinazione, rendendo molto difficile per gli intercettatori ottenere tali informazioni. Finché un server nella catena è "onesto", ovvero segue il protocollo, i metadati sono quasi sempre al sicuro.

Però, possono verificarsi "attacchi attivi", in cui un server dannoso in una rete mista manomette i messaggi per rivelare origini e destinazioni dell'utente. In breve, il server dannoso può rilasciare messaggi o modificare i tempi di invio per creare modelli di comunicazione che rivelano collegamenti diretti tra gli utenti.

Alcuni metodi aggiungono prove crittografiche tra i server per garantire che non vi siano state manomissioni. Questi si basano sulla crittografia a chiave pubblica, che è sicuro, ma è anche lento e limita il ridimensionamento. Per XRD, i ricercatori hanno inventato una versione molto più efficiente delle prove crittografiche, chiamato "riordino ibrido aggregato, " che garantisce che i server ricevano e mescolino correttamente i messaggi, per rilevare qualsiasi attività del server dannoso.

Ogni server ha una chiave privata segreta e due chiavi pubbliche condivise. Ogni server deve conoscere tutte le chiavi per decrittografare e mescolare i messaggi. Gli utenti crittografano i messaggi in livelli, utilizzando la chiave privata segreta di ciascun server nel rispettivo livello. Quando un server riceve messaggi, li decifra e li mischia utilizzando una delle chiavi pubbliche combinata con la propria chiave privata. Quindi, usa la seconda chiave pubblica per generare una prova che conferma che aveva, infatti, mescolato ogni messaggio senza far cadere o manipolare nessuno. Tutti gli altri server della catena utilizzano le proprie chiavi private segrete e le chiavi pubbliche degli altri server in modo da verificare questa prova. Se, in qualsiasi punto della catena, un server non produce la prova o fornisce una prova errata, viene immediatamente identificato come dannoso.

Questo si basa su una combinazione intelligente del popolare schema a chiave pubblica con uno chiamato "crittografia autenticata, " che utilizza solo chiavi private ma è molto veloce nel generare e verificare le prove. In questo modo, XRD ottiene una sicurezza rigorosa dalla crittografia a chiave pubblica durante l'esecuzione in modo rapido ed efficiente.

Per aumentare ulteriormente l'efficienza, dividono i server in più catene e dividono il loro utilizzo tra gli utenti. (Questa è un'altra tecnica tradizionale che hanno migliorato.) Utilizzando alcune tecniche statistiche, stimano quanti server in ogni catena potrebbero essere dannosi, sulla base di indirizzi IP e altre informazioni. Da quello, calcolano quanti server devono essere presenti in ciascuna catena per garantire che ci sia almeno un server onesto. Quindi, dividono gli utenti in gruppi che inviano messaggi duplicati a più, catene casuali, che protegge ulteriormente la loro privacy accelerando le cose.

Arrivare in tempo reale

Nelle simulazioni al computer dell'attività di 2 milioni di utenti che inviano messaggi su una rete di 100 server, XRD è stato in grado di trasmettere i messaggi di tutti in circa quattro minuti. Sistemi tradizionali che utilizzano lo stesso server e gli stessi numeri utente, e fornendo la stessa sicurezza crittografica, ci sono volute una o due ore.

"Questo sembra lento in termini di velocità assoluta nel mondo della comunicazione di oggi, " dice Kwon. "Ma è importante tenere a mente che i sistemi più veloci in questo momento [per la protezione dei metadati] richiedono ore, mentre il nostro richiede pochi minuti."

Prossimo, i ricercatori sperano di rendere la rete più robusta per pochi utenti e nei casi in cui i server vanno offline nel bel mezzo delle operazioni, e per accelerare le cose. "Quattro minuti sono accettabili per messaggi ed e-mail sensibili in cui la vita di due parti è in pericolo, ma non è così naturale come l'internet di oggi, " Dice Kwon. "Vogliamo arrivare al punto in cui inviamo messaggi protetti da metadati quasi in tempo reale".

Questa storia è stata ripubblicata per gentile concessione di MIT News (web.mit.edu/newsoffice/), un popolare sito che copre notizie sulla ricerca del MIT, innovazione e didattica.