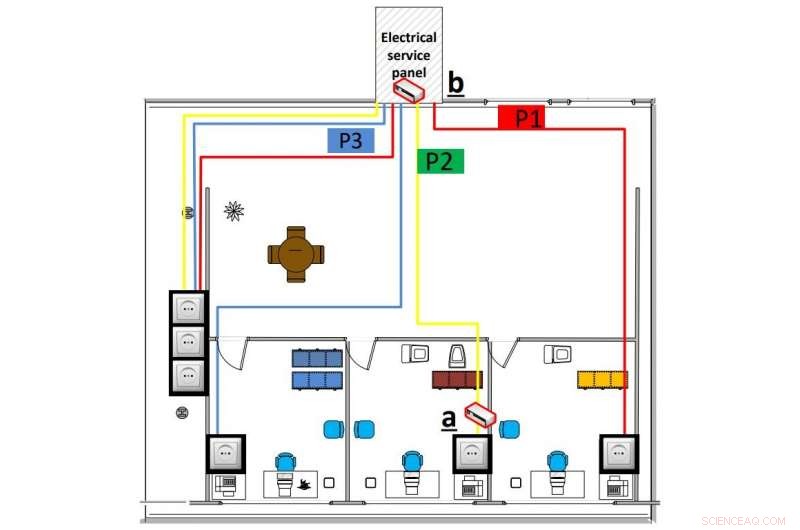

L'impianto del ricevitore:(a) sulla linea elettrica che alimenta il computer, e (b) sulla linea di alimentazione nel quadro elettrico principale dei servizi. Attestazione:arXiv:1804.04014 [cs.CR]

Gli investigatori della sicurezza possono mai lamentarsi che non c'è più niente da fare? La risposta è ovvia, e un altro percorso verso il danno è stato riconosciuto sotto forma di alimentatori che servono come strumento di esfiltrazione dei dati. Sembra che il malware che utilizza le linee elettriche possa esfiltrare i dati dai computer air gap.

I ricercatori dell'Università Ben-Gurion del Negev hanno scoperto un malware che cattura i dati attraverso le linee elettriche.

"PowerHammer funziona infettando un computer air gap con malware che altera intenzionalmente i livelli di utilizzo della CPU per fare in modo che il computer della vittima consumi più o meno energia elettrica, " disse Catalin Cimpanu, BleepComputer . Aspettare, computer sbarrati?

Mordechai Guri, Boris Zadov, Dima Bykhovsky, Yuval Elovici, in un articolo sul loro lavoro, ha sottolineato che "anche le reti airgapped non sono immuni da violazioni. Nell'ultimo decennio, è stato dimostrato che gli aggressori possono penetrare con successo nelle reti air gap utilizzando vettori di attacco complessi".

La loro carta, "PowerHammer:Esfiltrazione di dati da computer con intercapedine d'aria attraverso linee elettriche" è su arXiv. Chiamano il malware PowerHammer, e ne hanno descritto il comportamento. "I dati sono modulati, codificato, e trasmessa al di sopra delle fluttuazioni del flusso di corrente, e poi viene condotto e propagato attraverso le linee elettriche." Dissero che questo era un fenomeno noto come emissione condotta.

Swati Khandelwal in Le notizie dell'hacker ha affermato che si trattava di un malware appositamente progettato che creava fluttuazioni nel flusso corrente "in uno schema simile al codice morse per trasferire suggerimenti di dati in forma binaria (cioè, 0 e 1)."

Gli autori hanno scritto, "Abbiamo implementato un codice dannoso che controlla il consumo energetico di un computer regolando l'utilizzo momentaneo dei core della CPU".

Scrivendo in SecurityWeek , Eduard Kovacs ha spiegato che "La CPU di un computer consuma molta energia e il suo carico di lavoro ha un impatto diretto sul consumo energetico e implicitamente sul flusso di corrente nel cavo di alimentazione del dispositivo. Sovraccaricando la CPU con i calcoli e interrompendo e avviando il carico di lavoro, è possibile generare un segnale sulle linee elettriche a una frequenza specificata."

Richard Chirgwin, Il registro , disse, "Il malware PowerHammer aumenta l'utilizzo della CPU scegliendo core che non sono attualmente utilizzati dalle operazioni dell'utente (per renderlo meno evidente)." Ha osservato che "è piuttosto semplice, perché tutto ciò che serve all'attaccante è decidere dove mettere la pinza amperometrica del ricevitore:vicino alla macchina bersaglio se riesci a farla franca, dietro il centralino, se è necessario."

Questo porta a come hanno testato. Il team ha utilizzato due approcci. Uno era a livello di linea:compromettere le linee elettriche all'interno dell'edificio che collegano il computer. L'altro era a livello di fase:giocare con il quadro elettrico esterno dell'edificio.

Chirgwin ha spiegato che "A seconda dell'approccio dell'attaccante, i dati potrebbero essere esfiltrati tra 10 e 1, 000 bit al secondo. La velocità più elevata funzionerebbe se gli aggressori riescono a raggiungere il cavo collegato all'alimentazione del computer. La velocità più bassa funziona se gli aggressori possono accedere solo al quadro dei servizi elettrici di un edificio".

Discutendo il loro esperimento, gli autori hanno affermato di aver valutato il canale nascosto in diversi scenari con tre tipi di computer:un PC desktop, un server e un dispositivo IoT a bassa potenza.

Risultati? Gli autori hanno scritto che "I risultati mostrano che i dati possono essere esfiltrati da computer air-gap attraverso le linee elettriche a bit rate di 1000 bit/sec per il powerhammering a livello di linea, e 10 bit/sec per il power-hammering a livello di fase."

Contromisure? Ce ne sono diversi discussi nel documento:monitoraggio del flusso di valuta sulle linee elettriche; collegamento di filtri alle linee elettriche; inceppamento; sistemi di rilevamento delle intrusioni basati su host.

© 2018 Tech Xplore