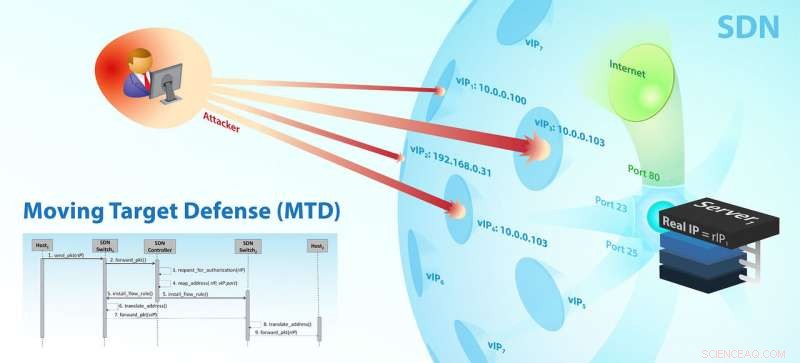

Con la difesa del bersaglio in movimento, l'incertezza aumenta e confonde l'avversario, chi deve spendere più risorse, come tempo e/o potenza di calcolo, per scoprire le vulnerabilità di un sistema di destinazione. Credito:Esercito degli Stati Uniti

Un team di ricercatori dell'U.S. Army Research Laboratory, l'Università di Canterbury in Nuova Zelanda e il Gwangju Institute of Science and Technology nella Repubblica di Corea hanno compiuto un passo verso lo sviluppo di tecniche di difesa del bersaglio mobile nelle reti definite dal software. Questo è un impegnativo argomento di ricerca sulla sicurezza informatica, hanno detto gli scienziati.

Questa collaborazione è nata dagli sforzi dei ricercatori dell'ARL Dr. Jin-Hee Cho (ora al Virginia Tech nel Dipartimento di Informatica), Il dott. Terrence J. Moore e la dott.ssa Frederica Nelson si rivolgono ai ricercatori nelle regioni dell'Asia del Pacifico attraverso il programma di collaborazione internazionale amministrato dall'U.S. Army International Technology Center-Pacific.

Gli attacchi informatici ai sistemi informatici stanno diventando sempre più comuni. Qualsiasi azienda con informazioni su un sistema informatico connesso a Internet potrebbe diventare vittima di qualcuno o di un gruppo che vuole rubare o distruggere i dati dell'azienda per il proprio uso, o per riscatto.

Ciò è possibile a causa del modo in cui Internet è impostato, ricercatori hanno detto. Per accedere ai contenuti di un sito web, un computer ha bisogno di sapere dove chiedere le informazioni. I siti web hanno un indirizzo, quello che è noto come protocollo Internet, o IP, indirizzo; però, questi non sono usati solo per i siti web. Ogni computer connesso a Internet ha un indirizzo IP.

Gli aggressori informatici hanno il tempo di scoprire gli indirizzi IP dei computer che ritengono possano avere informazioni preziose e attaccarli utilizzando un codice più comunemente noto come virus o worm.

Se il computer o il sistema attaccato dispone di un sistema di sicurezza, come un firewall o un software antivirus, potrebbe essere in grado di riconoscere alcuni codici come dannosi e impedire a se stessi di essere infettati.

Ciò che fanno gli aggressori informatici è modificare leggermente il loro codice errato in modo che non venga riconosciuto fino a quando il sistema di sicurezza del computer non viene aggiornato o corretto.

Essenzialmente, la tipica risposta difensiva a questi attacchi è passiva, hanno detto i ricercatori. Gli attaccanti hanno tempo per prepararsi, pianificare ed eseguire i loro attacchi, mentre le potenziali vittime vengono lasciate a reagire solo dopo che un intruso si è introdotto in un sistema informatico.

Recentemente, è allo studio un nuovo tipo di difesa proattiva per proteggere le informazioni importanti nei sistemi informatici. Questo approccio è noto come difesa del bersaglio mobile, o MTD.

"Il concetto di MTD è stato introdotto con l'obiettivo di aumentare la confusione o l'incertezza dell'avversario modificando dinamicamente la superficie di attacco, che consiste nelle vulnerabilità raggiungibili e sfruttabili, " Cho ha detto. "MTD può portare a rendere l'intelligenza dell'avversario acquisita dal monitoraggio precedente non più utile e di conseguenza si traduce in decisioni di attacco sbagliate".

L'idea di base applicata agli indirizzi IP sulle reti di computer è questa:cambiare l'indirizzo IP del computer abbastanza frequentemente in modo che l'attaccante perda di vista dove si trova la sua vittima; però, questo può essere costoso, quindi l'approccio adottato dai ricercatori nella collaborazione qui utilizza qualcosa noto come rete definita dal software.

Ciò consente ai computer di mantenere fissi i loro indirizzi IP reali, ma li maschera dal resto di Internet con indirizzi IP virtuali che cambiano frequentemente.

Moore ha aggiunto che, come suggerisce l'adagio, è più difficile colpire un bersaglio in movimento.

"MTD aumenta l'incertezza e confonde l'avversario, poiché il tempo non è più un vantaggio, " disse Moore. "L'avversario deve spendere più risorse, come tempo e/o potenza di calcolo, per scoprire le vulnerabilità di un sistema di destinazione, ma incontrerà più difficoltà nello sfruttare eventuali vulnerabilità riscontrate in passato poiché la loro posizione o accessibilità è in continua evoluzione".

Secondo il professor Hyuk Lim al GIST nella Repubblica di Corea, questo approccio di difesa proattivo fornisce servizi di difesa prima che gli aggressori entrino in un sistema di destinazione.

"Intraprendere azioni in modo proattivo richiede un sovraccarico aggiuntivo per aggiungere un altro livello di forza di difesa, " Kim ha detto. "Quindi, il dispiegamento dei meccanismi di difesa e sicurezza proattivi non è gratuito, ma comporta un costo perché il sistema ha bisogno di cambiare costantemente la superficie di attacco come gli indirizzi IP. Questo costo può essere mitigato in una certa misura sfruttando la tecnologia chiamata "Software-Defined Networking". La tecnologia SDN fornisce una gestione programmatica e dinamica altamente efficiente della politica di rete rimuovendo il controllo di rete dai singoli dispositivi in una rete a un controller centralizzato. La configurazione di rete può essere definita dal controller SDN, consentendo operazioni di rete più affidabili e reattive in condizioni variabili."

Nelson ha spiegato il motivo per cui queste tecniche MTD basate su SDN sono fondamentali per supportare la visione dell'esercito e dei combattenti.

"La tecnologia chiave delle tecniche MTD basate su SDN, in fase di sviluppo da parte del gruppo di ricerca, è molto importante per supportare l'esecuzione della missione dei combattenti di guerra contrastando in modo proattivo potenziali attacchi, che può proteggere il sistema di difesa in modo che i combattenti possano svolgere correttamente la missione in presenza di condizioni altamente dinamiche, avversari ostili e innovativi all'interno di ambienti tattici contestati, " ha detto Nelson.

Il team UC in Nuova Zelanda ha guidato lo sforzo di sviluppare la tecnologia MTD chiamata Multiplexing IP virtuale casuale flessibile, vale a dire FRVM.

"In FRVM, mentre il vero indirizzo IP di un server-host rimane invariato ma rimane nascosto, un indirizzo IP virtuale del server-host continua a essere cambiato casualmente e periodicamente dove la mappatura/rimappatura IP (cioè, chiamato multiplexing/demultiplexing) viene eseguito da un controller SDN, " ha detto Dilli P. Sharma, uno studente di dottorato nel gruppo di ricerca sulla sicurezza informatica del Prof. DongSeong Kim alla UC, Nuova Zelanda. "Questo costringe effettivamente l'avversario a giocare l'equivalente di un onesto gioco di conchiglie. Tuttavia, invece di indovinare tra tre shell (indirizzi IP) per trovare un pisello (un servizio di rete in esecuzione), l'avversario deve indovinare tra 65, 536 conchiglie, dato spazio di indirizzi2^16. Questo protocollo MTD è nuovo perché offre un'elevata flessibilità per avere più, a caso, indirizzi IP variabili nel tempo in un host, il che implica che l'avversario richiederà più tempo per scoprire un indirizzo IP dell'host di destinazione."

In questa ricerca, il team ha formulato l'architettura ei protocolli di comunicazione per la proposta MTD basata su (de)multiplexing IP da applicare in ambienti SDN.

Il team ha anche convalidato l'efficacia dell'FRVM sotto vari gradi di attacchi di scansione in termini di probabilità di successo dell'attacco.

I risultati preliminari della valutazione della FRVM sono stati presentati alla 17th Institute of Electrical and Electronics Engineers International Conference on Trust, Sicurezza e privacy nell'informatica e nelle comunicazioni, o TrustCom'18, tenutasi a New York ad agosto.

"Il nostro prossimo passo è studiare il compromesso nella FRVM tra i doppi obiettivi in conflitto di sicurezza e prestazioni del sistema, poiché la difesa proattiva può introdurre effetti negativi durante l'esecuzione di tecniche MTD ottenendo una maggiore sicurezza, " ha detto Kim.