Esempio di attacchi di phishing tramite TLS. Attestazione:Torroledo, Camacho e Bahnsen

Un team di ricercatori di Cyxtera Technologies ha recentemente proposto un metodo basato su rete neurale per identificare l'uso dannoso dei certificati web. Il loro approccio, delineato in un articolo pubblicato su Biblioteca digitale ACM , utilizza il contenuto dei certificati TLS (Transport Layer Security) per identificare i certificati legittimi, così come i modelli dannosi utilizzati dagli aggressori.

La crittografia è un modo sempre più diffuso per proteggere le comunicazioni e gli scambi di dati online in modo che non possano essere intercettati e accessibili da terzi. Nonostante i suoi numerosi vantaggi, la crittografia consente inoltre ai criminali informatici di nascondere i propri messaggi ed evitare il rilevamento quando effettuano attacchi di malware.

Inoltre, la crittografia può dare agli utenti online un falso senso di sicurezza, poiché molti browser Web visualizzano un simbolo di lucchetto verde quando la connessione a un sito Web è crittografata, anche quando questi siti Web stanno effettivamente eseguendo attacchi di phishing. Per affrontare queste sfide, i ricercatori stanno esplorando nuovi modi per rilevare e rispondere al traffico online dannoso.

"Stiamo assistendo a un aumento della complessità degli attacchi di phishing negli ultimi 12 mesi, "Alejandro Correa Bahnsen, uno dei ricercatori che ha condotto lo studio, ha detto a TechXplore. "In particolare, gli aggressori hanno iniziato a utilizzare i certificati Web per far credere agli utenti finali di accedere a un sito Web sicuro".

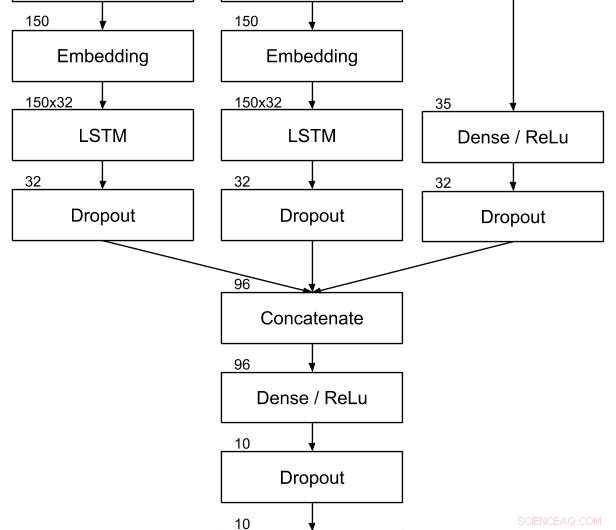

Poiché attualmente non è possibile rilevare i certificati TLS in natura, i ricercatori hanno sviluppato un nuovo metodo per identificare l'uso dannoso dei certificati web, utilizzando reti neurali profonde. Essenzialmente, il loro sistema utilizza il contenuto dei certificati TLS per identificare correttamente i certificati legittimi e quelli dannosi.

Architettura di rete neurale per classificare i certificati dannosi. Attestazione:Torroledo, Camacho e Bahnsen

"L'uso dei certificati web da parte degli aggressori sta aumentando l'efficienza dei loro attacchi, ma allo stesso tempo, lascia più tracce delle loro azioni, " ha detto Bahnsen. "Con questi punti dati aggiuntivi, abbiamo creato una rete neurale profonda per trovare schemi dannosi nascosti nei certificati web e usarli per prevedere la legittimità di un sito web."

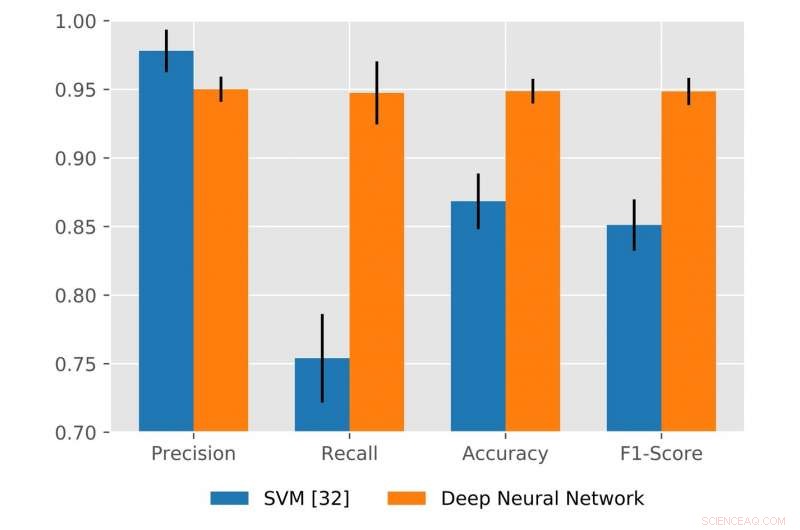

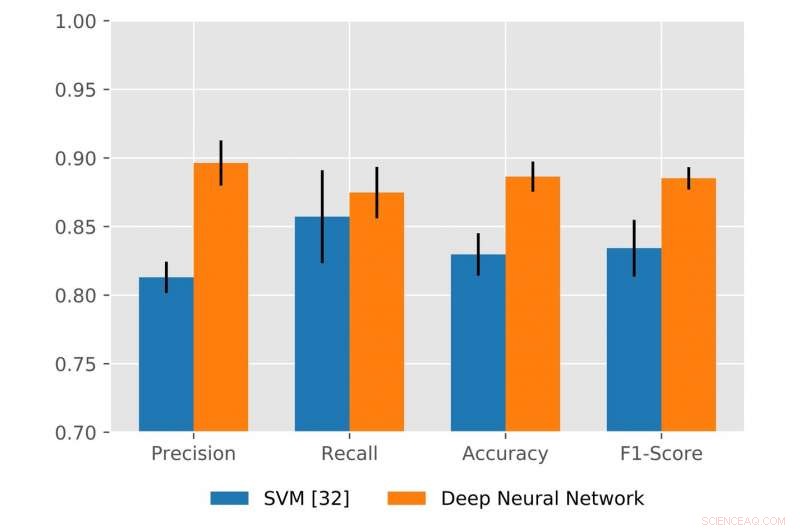

Bahnsen e i suoi colleghi hanno valutato il loro nuovo metodo e lo hanno confrontato con un modello esistente, vale a dire l'algoritmo SVM (support vector machine) di Splunk. La loro rete neurale profonda utilizzava le informazioni di testo contenute nel certificato in modo più efficace di SVM, identificazione di certificati malware con un'accuratezza del 94,87 percento (7 percento in più di SVM) e certificati di phishing con un'accuratezza dell'88,64 percento (5 percento in più di SVM).

"Utilizzando questa metodologia, siamo stati in grado di rilevare siti web di phishing non rilevati in precedenza, " ha detto Bahnsen. "In effetti, le reti neurali profonde mostrano il potenziale per mitigare le nuove strategie implementate dagli aggressori essendo in grado di scoprire rapidamente schemi dannosi mai visti prima".

Confronto delle prestazioni degli algoritmi utilizzando macchine vettoriali di supporto e reti neurali profonde per il classificatore di malware. Attestazione:Torroledo, Camacho e Bahnsen

Confronto delle prestazioni degli algoritmi utilizzando macchine vettoriali di supporto e reti neurali profonde per il classificatore di phishing. Attestazione:Torroledo, Camacho e Bahnsen

Lo studio condotto da Bahnsen e dai suoi colleghi fornisce importanti informazioni sul potenziale delle reti neurali profonde per il rilevamento di malware e certificati di phishing. Nel futuro, il loro lavoro potrebbe aiutare lo sviluppo di strumenti più efficaci per salvaguardare gli utenti dalle ultime strategie impiegate dagli aggressori.

"Ora condivideremo questa ricerca con la comunità tramite open source, "Ha detto Bahnsen. "Questo dovrebbe aiutare i ricercatori a sviluppare la prossima generazione di difese e combattere le attività fraudolente".

© 2018 Science X Network