Credito:360Netlab Scanmon

Questo è un titolo di novembre che ha innervosito molti lettori:un giornalista ha fornito le ragioni per cui dovresti cambiare la tua password Internet ora. Kari Paul in MarketWatch era uno dei tanti siti che riportavano su un esercito di botnet là fuori, utilizzando malware per infettare i computer e trasformarli in bot.

La botnet trasforma i router domestici in spammer di posta elettronica. (Ritenuto utilizzato per l'invio di e-mail di spam, e a differenza di altre botnet, questo "non sembra essere utilizzato per eseguire attacchi DDoS, " ha detto Greg Synek in TechSpot .)

MarketWatch nomi elencati di società i cui router sono potenzialmente a rischio; le società citate non hanno risposto ad esso per commentare al momento della stesura di questo documento.

"Finora, tra 100, 000 e 300, 000 dispositivi sono infetti e quel numero potrebbe crescere, dicono i ricercatori, "secondo Paolo. Sicurezza nuda l'autore John Dunn ha affermato che la botnet ha infettato almeno 100, 000 router negli Stati Uniti, India e Cina da settembre.

Come mai, cosa va storto? Senza che tu te ne accorga, la tua rete domestica potrebbe essere utilizzata per inviare spam dannoso, poiché i dispositivi mirati sono stati sfruttati per inviare enormi quantità di e-mail di spam.

I punti di partenza della scoperta portano a un laboratorio di sicurezza di rete; il 360Netlab sito ha presentato la storia, creato dall'ingegnere della sicurezza di rete Hui Wang e RootKiter.

I due ricercatori hanno detto che la quantità di infezione era molto grande; il numero di IP di scansione attivi in ogni evento di scansione era di circa 100, 000; la rete proxy è stata implementata dall'attaccante; il proxy comunica con noti server di posta come Hotmail.

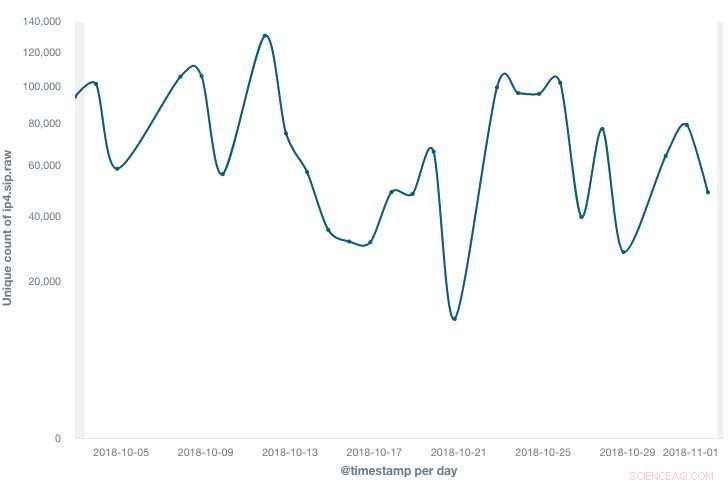

"Da settembre 2018 360Netlab Scanmon ha rilevato più picchi di scansione sulla porta TCP 5431, ogni volta che il sistema ha registrato più di 100.000 fonti di scansione, un numero piuttosto elevato rispetto alla maggior parte delle altre botnet che abbiamo trattato in precedenza."

Entro ottobre hanno ottenuto le modifiche e le personalizzazioni dell'honeypot corrette e "hanno ingannato con successo la botnet per inviarci il campione".

Come funziona? Paul:"L'attacco sfrutta una vulnerabilità di sicurezza rilevata inizialmente nel 2013 sulla funzionalità Universal Plug and Play (UPnP), che consente a un dispositivo sulla stessa rete di rilevarsi l'un l'altro più facilmente."

La botnet copre dispositivi inclusi modelli di diverse aziende, non solo uno.

Allora, cosa avevano da dire gli osservatori della sicurezza? interessante, Sicurezza nuda ha detto che la scappatella del router viene eseguita utilizzando un "antico difetto di sicurezza". Dunn ha scritto, "L'UPnP, Certo, è Universal Plug and Play, un protocollo di rete di lunga data e ampiamente abusato progettato per rendere facile la comunicazione tra i dispositivi senza la necessità di complicate configurazioni." Dan Goodin in Ars Tecnica esprimeva pensieri simili su UPnP, quale, "come i ricercatori hanno avvertito per anni, spesso apre gravi buchi all'interno delle reti che lo utilizzano."

Nell'immagine più grande, le botnet sono allettanti opportunità di bersaglio per gli hacker con cattive intenzioni. Dunn ha osservato che "i compromessi dei router sono stati un tema ricorrente su Naked Security per anni e continuano a verificarsi.

"Sotto un sottotitolo "Inferno botnet, " Dunn ha scritto che "le botnet sono un modo per rubare le risorse informatiche di qualcun altro e distribuire il traffico su molte reti ISP in un modo che rende la sua attività più difficile da interrompere rispetto a se provenisse da un piccolo gruppo di server".

Bravo a, nel frattempo, ha affermato che non è chiaro come i router infettati da BCMUPnP_Hunter possano essere disinfettati. Ciò nonostante, Ha aggiunto, "Generalmente, è sufficiente riavviare un router compromesso."

© 2018 Science X Network