Credito:Securelist

Cosa sai degli attacchi alla catena di approvvigionamento? A gennaio, un articolo in CSO ha detto che è quando un anello debole nella sicurezza aziendale potrebbe trovarsi con partner e fornitori. È quando qualcuno si infiltra nel tuo sistema attraverso un partner o un provider esterno con accesso ai tuoi sistemi e dati.

Negli ultimi anni, disse Maria Korolov in CSO , più fornitori e fornitori di servizi toccavano dati sensibili che mai.

Sfortunatamente, l'attacco alla catena di approvvigionamento negli ultimi tempi è molto più di una definizione park-and-save; è un creatore di titoli di prim'ordine, poiché un gruppo di hacker si intromette negli aggiornamenti software tramite malware. Cablato venerdì l'ha definita una follia di dirottamento della catena di approvvigionamento.

In questo caso, Il sito di Microsoft conteneva una definizione che colpisce a casa con l'attuale baldoria.

"Gli attacchi alla catena di approvvigionamento sono un tipo emergente di minaccia che prende di mira sviluppatori e fornitori di software. L'obiettivo è accedere ai codici sorgente, costruire processi, o aggiornare i meccanismi infettando app legittime per distribuire malware. Gli aggressori cercano protocolli di rete non sicuri, infrastrutture server non protette, e pratiche di codifica non sicure. fanno irruzione, modificare i codici sorgente, e nascondere malware nei processi di compilazione e aggiornamento."

Le app e gli aggiornamenti sono firmati e certificati; i fornitori probabilmente non sanno che le loro app o i loro aggiornamenti sono infettati da codice dannoso quando vengono rilasciati. Il codice dannoso viene eseguito con la stessa attendibilità e le stesse autorizzazioni dell'app.

Paul Lilly in PC Gamer ha descritto la stravaganza di tutto questo:un gruppo di hacker "che si occupava attivamente di download affidabili, e sembra che nessuno riesca a capire l'esatta identità del gruppo." Nota la parola attendibile:nessun download è sicuro.

Mentre l'identità resta da scoprire, gli vengono dati nomi, inclusi ShadowHammer e Wicked Panda.

Ci sono state indicazioni che (1) il gruppo è deciso a spiare, e (2) il suo targeting suggerisce che non si tratta di un'operazione criminale informatica incentrata sul profitto. "Eppure da tutte le apparenze, il gruppo sta lanciando la sua vasta rete per spiare solo una piccola parte dei computer che compromette".

L'aspetto sconfortante di tutto ciò potrebbe essere la linea di condotta, come evitare gli aggiornamenti software ma ignorare gli aggiornamenti sembrerebbe anch'esso rischioso.

Per quanto riguarda Kaspersky Lab, avevano questo da dire:i fornitori di software dovrebbero introdurre "un'altra linea nel loro trasportatore di creazione di software che controlli ulteriormente il loro software per potenziali iniezioni di malware anche dopo che il codice è stato firmato digitalmente".

Fahmida Rashid in Spettro IEEE ha affermato che l'operazione era particolarmente insidiosa in quanto aveva sabotato gli strumenti di sviluppo, "un approccio che potrebbe diffondere malware molto più velocemente e in modo più discreto rispetto ai metodi convenzionali".

Infatti, Andy Greenberg in Cablato sollevato le implicazioni. Entrando nella rete di uno sviluppatore e nascondendo il codice dannoso nelle app e negli aggiornamenti software affidabili, i dirottatori possono contrabbandare malware su "centinaia di migliaia, o milioni, di computer in una singola operazione, senza il minimo segno di gioco scorretto".

Poiché i siti di notizie tecnologiche hanno fornito dettagli sull'attacco alla catena di approvvigionamento, una fonte di informazioni spesso citata era Kaspersky Lab, per una buona ragione. Kaspersky lo stava osservando da un po' di tempo. Furono loro a dargli il nome, ShadowHammer.

"A fine gennaio 2019, I ricercatori di Kaspersky Lab hanno scoperto quello che sembrava essere un nuovo attacco a un grande produttore in Asia... Alcuni dei file eseguibili, che sono stati scaricati dal dominio ufficiale di un grande produttore rispettabile e affidabile, conteneva evidenti caratteristiche di malware. Un'attenta analisi ha confermato che il binario era stato manomesso da malintenzionati... Ci siamo subito resi conto che avevamo a che fare con un caso di firma digitale compromessa."

L'articolo di Kaspersky ha discusso delle firme digitali.

"Molti software per la sicurezza dei computer utilizzati oggi si basano sul controllo dell'integrità di eseguibili affidabili. La verifica della firma digitale è uno di questi metodi. In questo attacco, gli aggressori sono riusciti a far firmare il loro codice con un certificato di un grande fornitore. Com'è stato possibile? Non abbiamo risposte definitive".

Hanno notato che tutti i binari ASUS backdoor sono stati firmati con due certificati diversi. "Gli stessi due certificati sono stati utilizzati in passato per firmare almeno 3000 file ASUS legittimi (ad esempio ASUS GPU Tweak, ASUS PC Link e altri), il che rende molto difficile revocare questi certificati."

Per quanto importante, sembra che Asus non abbia perso tempo nell'affrontare l'attacco.

"Apprezziamo una rapida risposta dai nostri colleghi ASUS pochi giorni prima di una delle più grandi festività in Asia (il capodanno lunare). Questo ci ha aiutato a confermare che l'attacco era in una fase disattivata e che non vi era alcun rischio immediato di nuove infezioni e ha dato più tempo per raccogliere ulteriori manufatti. Tuttavia, tutti i binari ASUS compromessi dovevano essere adeguatamente contrassegnati come contenenti malware e rimossi dai computer degli utenti di Kaspersky Lab."

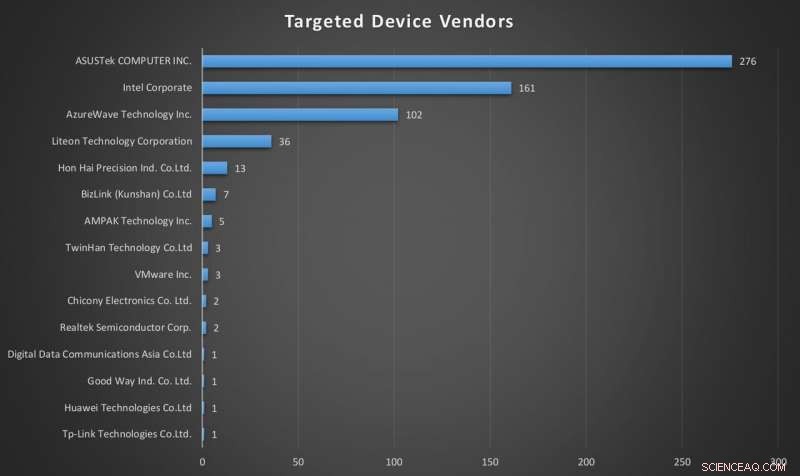

Il problema del malware è visto altrove. "Nella nostra ricerca di malware simili, ci siamo imbattuti in altri binari firmati digitalmente da altri tre fornitori in Asia." Una didascalia della figura in Cablato ha affermato che "un singolo gruppo di hacker sembra responsabile degli hack della catena di approvvigionamento di CCleaner, Asus, e altro ancora, piantare backdoor su milioni di macchine."

© 2019 Scienza X Rete