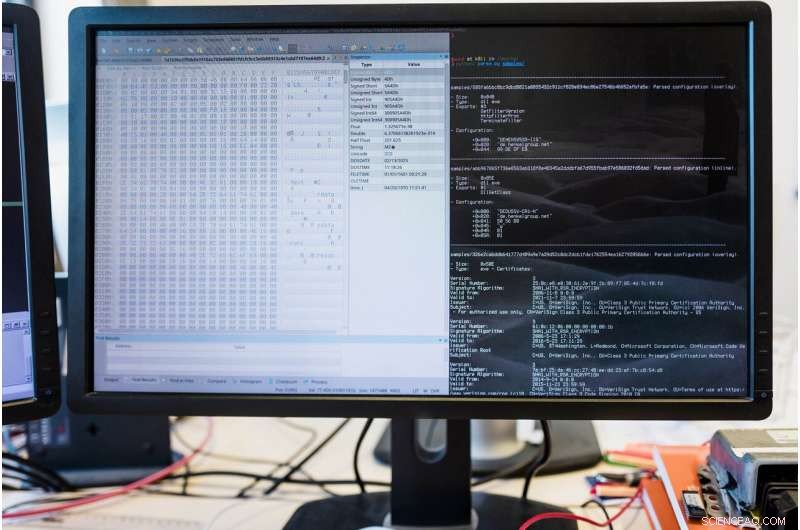

Il codice binario – visibile a sinistra – è più o meno illeggibile per l'uomo. Parte del lavoro dei ricercatori di Bochum consiste nel tradurlo in un linguaggio comprensibile. Credito:RUB, Kramer

Insieme a un team investigativo del Bayerischer Rundfunk (BR) e del Norddeutscher Rundfunk (NDR), ricercatori della Ruhr-Universität Bochum hanno scoperto come il gruppo di hacker Winnti, noto anche come APT10, commette i suoi attacchi contro aziende tedesche e internazionali che sono state le loro vittime finora. Winnti avrebbe operato dalla Cina per almeno 10 anni, spiare le imprese in tutto il mondo. In Germania, gli attacchi alle società Thyssen-Krupp e Bayer sono venuti alla luce.

A seguito delle analisi condotte dal team guidato dal professor Thorsten Holz presso l'Horst Görtz Institute for IT Security di Bochum, almeno una dozzina di aziende sono state colpite dal software Winnti, tra loro sei società DAX. Gli obiettivi principali sono le imprese dell'industria chimica e dei semiconduttori, industrie farmaceutiche e delle telecomunicazioni e produttori di videogiochi. I media hanno riferito dei risultati dell'indagine il 24 luglio 2019.

Malware modulare

L'agenzia di stampa BR e NDR ha consultato Thorsten Holz e il suo dottorato di ricerca. lo studente Moritz Contag come co-ricercatori. Sono esperti nell'analisi del software, in particolare nell'analisi del codice binario. Volevano scoprire in dettaglio il funzionamento dello spionaggio Winnti.

"Oggi, esistono tre generazioni di software Winnti, " spiega Thorsten Holz, relatore al Casa Cluster of Excellence (Cyber-Security in the Age of Large Scale Adversaries). "Il software si basa su una struttura modulare. Il gruppo può utilizzare qualsiasi modulo per assemblare malware specificamente per il rispettivo scopo e su misura per l'azienda vittima". Per esempio, il kit di costruzione può contenere un modulo che nasconde il software su uno dei server dell'impresa mirata, un modulo che raccoglie informazioni nella intranet aziendale, e un modulo che stabilisce un canale di comunicazione esterno.

Server di controllo per malware parzialmente integrato nella intranet

Il codice binario del software include un file di configurazione che contiene opzioni per il controllo del malware. Il codice binario può essere eseguito direttamente dal processore, ma è più o meno illeggibile per gli umani. Gli esperti informatici di Bochum hanno tradotto il codice in un linguaggio leggibile e hanno dimostrato che i file contenevano, Per esempio, informazioni su quale server controllava il malware e dove si trovava il malware nel sistema della vittima.

Il gruppo di hacker utilizzava spesso server esterni per controllare il malware, ma a volte sono stati utilizzati server intranet compromessi per questo scopo, pure. "Abbastanza interessante, i file di configurazione includono anche suggerimenti su quali aziende o organizzazioni sono state attaccate, " spiega Thorsten Holz. "Presumibilmente, questo aiuta il gruppo a organizzare i loro attacchi".

I file malware analizzati sono stati estratti dal database Virustotal. Qualsiasi utente può utilizzare questo servizio per caricare file e farli controllare da 50 scanner antivirus. Tutti i file caricati vengono salvati in un database.

Dopo aver analizzato diverse versioni del malware, Moritz Contag ha utilizzato le sue scoperte per analizzare diverse centinaia di file di configurazione. Ha anche estratto con successo i certificati utilizzati dagli aggressori per nascondere più completamente il loro malware.

I giornalisti investigativi hanno contattato 14 aziende per avvertirle di una possibile infezione da malware. Alcune delle aziende prese di mira hanno ammesso di essere state vittime di un attacco; diverse analisi sono ancora in corso. Il gruppo Winnti non ha preso di mira solo aziende, ma anche il governo di Hong Kong. I media sospettano quindi che Winnti possa non solo essere impegnato in attività industriali, ma anche nello spionaggio politico.

L'infezione da malware viene spesso condotta tramite e-mail di phishing. Se un utente fa clic su un collegamento o apre un allegato in tale e-mail, Il software Winnti si installa da solo sul sistema. Gli aggressori utilizzano quindi quel sistema per ulteriori attacchi all'interno dell'intranet. Il software può nascondersi inosservato su un server infetto finché non viene attivato da un segnale dal server di controllo. Successivamente, il programma comunica con il server di controllo tramite un canale crittografato, Per esempio, inviando dati specifici dalla intranet agli aggressori.

"La nostra analisi ha anche mostrato che il software Winnti rimane spesso inattivo per settimane o mesi; poi diventa attivo per un giorno o forse una settimana, prima di spegnere di nuovo, " dice Thorsten Holz.

Rilevati attacchi a sistemi Linux

Il software Winnti mira a infettare i sistemi Windows. Però, ora c'è anche una versione per Linux, scoperto nel marzo 2019. "Abbiamo studiato questa versione del malware, pure, " dice Thorsten Holz. "Funziona più o meno come Winnti."