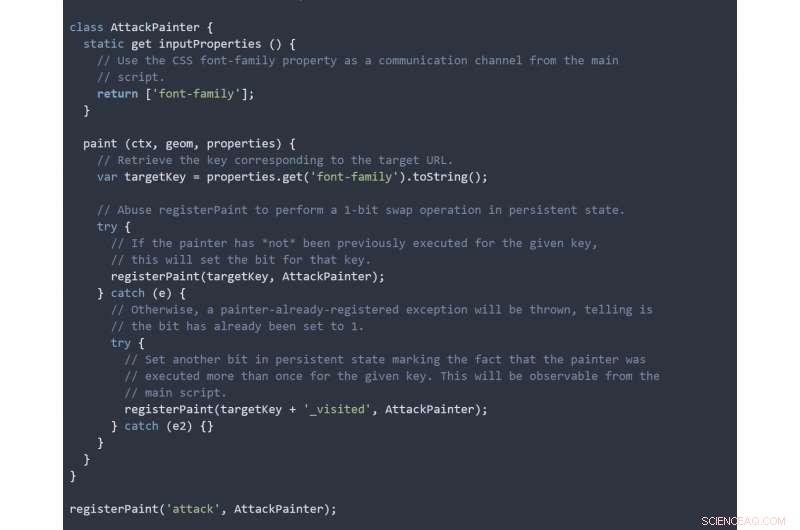

Un esempio di codice utilizzato dai ricercatori per i loro attacchi. Credito:Università della California San Diego

I ricercatori di sicurezza presso l'UC San Diego e Stanford hanno scoperto quattro nuovi modi per esporre le cronologie di navigazione degli utenti di Internet. Queste tecniche potrebbero essere utilizzate dagli hacker per sapere quali siti web gli utenti hanno visitato mentre navigano sul web.

Le tecniche rientrano nella categoria degli attacchi "history sniffing", un concetto che risale ai primi anni 2000. Ma gli attacchi dimostrati dai ricercatori al 2018 USENIX Workshop on Offensive Technologies (WOOT) a Baltimora possono profilare o "improntare" l'attività online di un utente in pochi secondi, e funziona con le versioni recenti dei principali browser web.

Tutti gli attacchi sviluppati dai ricercatori nel loro documento WOOT 2018 hanno funzionato su Google Chrome. Due degli attacchi hanno funzionato anche su una serie di altri browser, da Mozilla Firefox a Microsoft Edge, così come vari browser di ricerca incentrati sulla sicurezza. L'unico browser che si è dimostrato immune a tutti gli attacchi è il Tor Browser, che non tiene traccia della cronologia di navigazione in primo luogo.

"La mia speranza è che la gravità di alcuni dei nostri attacchi pubblicati spinga i fornitori di browser a rivedere il modo in cui gestiscono i dati della cronologia, e sono felice di vedere gente di Mozilla, Google, e la più ampia comunità del World Wide Web Consortium (W3C) è già impegnata in questo, " disse Deian Stefan, un assistente professore in informatica presso la Jacobs School of Engineering della UC San Diego e autore senior del documento.

"Annusare la storia":annusare le tue tracce sul web

La maggior parte degli utenti di Internet ha ormai familiarità con il "phishing"; i criminali informatici costruiscono siti Web falsi che imitano, dire, banche, per indurli a inserire i propri dati di accesso. Più il phisher può conoscere la sua potenziale vittima, più è probabile che l'imbroglio abbia successo. Per esempio, un cliente Chase ha molte più probabilità di essere ingannato quando gli viene presentata una falsa pagina di accesso di Chase piuttosto che se il phisher finge di essere Bank of America.

Dopo aver condotto un efficace attacco annusando la storia, un criminale potrebbe eseguire uno schema di phishing intelligente, che abbina automaticamente ogni vittima a una pagina falsa corrispondente alla sua banca effettiva. Il phisher precarica il codice di attacco con il proprio elenco di siti Web bancari di destinazione, e lo nasconde dentro, Per esempio, una pubblicità dall'aspetto ordinario. Quando una vittima accede a una pagina contenente l'attacco, il codice scorre attraverso questo elenco, testare o "sniffare" il browser della vittima alla ricerca di segni che sia stato utilizzato per visitare ciascun sito di destinazione. Quando uno di questi siti risulta positivo, il phisher potrebbe quindi reindirizzare la sua vittima alla corrispondente versione falsa.

Più veloce è l'attacco, più lungo è l'elenco dei siti di destinazione che un utente malintenzionato può "sniffare" in un ragionevole lasso di tempo. Gli attacchi di sniffing della cronologia più veloci hanno raggiunto velocità di migliaia di URL testati al secondo, consentendo agli aggressori di creare rapidamente profili dettagliati dell'attività online dei navigatori. I criminali potrebbero utilizzare questi dati sensibili in diversi modi oltre al phishing:ad esempio, ricattando gli utenti con dettagli imbarazzanti o compromettenti delle loro cronologie di navigazione.

Lo sniffing della cronologia può essere utilizzato anche da legittimi, eppure senza scrupoli, aziende, per scopi come marketing e pubblicità. Uno studio del 2010 della UC San Diego ha documentato un diffuso abuso commerciale di tecniche di attacco sniffing della storia precedentemente note, prima che questi venissero successivamente risolti dai fornitori di browser.

"Avevi fatto nascere società di marketing su Internet, hawking preconfezionato, storia commerciale annusando 'soluzioni', posizionati come strumenti di analisi, " ha detto Michael Smith, un dottorato di ricerca in informatica studente alla UC San Diego e autore principale del documento. Gli strumenti pretendevano di offrire approfondimenti sull'attività dei clienti dei loro clienti sui siti Web dei concorrenti, nonché informazioni dettagliate sulla profilazione per il targeting degli annunci, ma a scapito della privacy di tali clienti.

"Anche se non crediamo che questo stia accadendo ora, strumenti di spionaggio simili potrebbero essere costruiti oggi abusando dei difetti che abbiamo scoperto, " ha detto Smith.

Nuovi attacchi

Gli attacchi sviluppati dai ricercatori, sotto forma di codice JavaScript, far sì che i browser Web si comportino in modo diverso a seconda che un sito Web sia stato visitato o meno. Il codice può osservare queste differenze, ad esempio il tempo necessario per eseguire un'operazione o il modo in cui viene gestito un determinato elemento grafico, per raccogliere la cronologia di navigazione del computer. Per progettare gli attacchi, i ricercatori hanno sfruttato le funzionalità che consentono ai programmatori di personalizzare l'aspetto della loro pagina Web, controllando i caratteri, colori, sfondi, e così via, utilizzando i fogli di stile a cascata (CSS), così come una cache pensata per migliorare le prestazioni del codice web.

I quattro attacchi dei ricercatori prendono di mira i difetti nelle funzionalità del browser relativamente nuove. Per esempio, un attacco sfrutta una funzionalità aggiunta a Chrome nel 2017, soprannominata "API CSS Paint", che consente alle pagine Web di fornire codice personalizzato per disegnare parti del loro aspetto visivo. Utilizzando questa funzione, l'attacco misura quando Chrome esegue nuovamente il rendering di un'immagine collegata a un determinato URL del sito Web di destinazione, in modo invisibile all'utente. Quando viene rilevato un nuovo rendering, indica che l'utente ha precedentemente visitato l'URL di destinazione. "Questo attacco consentirebbe a un utente malintenzionato di controllare intorno alle 6, 000 URL al secondo e sviluppare un profilo delle abitudini di navigazione di un utente a un ritmo allarmante, " disse Fraser Brown, un dottorato di ricerca studente a Stanford, che ha lavorato a stretto contatto con Smith.

Sebbene Google abbia immediatamente corretto questo difetto, il più eclatante degli attacchi sviluppati dai ricercatori, gli scienziati informatici descrivono altri tre attacchi nel loro articolo WOOT 2018 che, mettere insieme, funziona non solo su Chrome ma Firefox, Bordo, Internet Explorer, ma anche su Brave. Il Tor Browser è l'unico browser noto per essere totalmente immune a tutti gli attacchi, in quanto evita intenzionalmente di memorizzare qualsiasi informazione sulla cronologia di navigazione di un utente.

Man mano che i nuovi browser aggiungono nuove funzionalità, questi tipi di attacchi alla privacy sono destinati a riemergere.

Una proposta di difesa

I ricercatori propongono una soluzione audace a questi problemi:ritengono che i browser dovrebbero stabilire limiti espliciti per controllare il modo in cui le cronologie di navigazione degli utenti vengono utilizzate per visualizzare pagine Web da siti diversi. Una delle principali fonti di fuga di informazioni era il meccanismo che colora i collegamenti in blu o viola a seconda che l'utente abbia visitato le pagine di destinazione, affinché, Per esempio, qualcuno che fa clic su una pagina dei risultati di ricerca di Google può mantenere il proprio posto. Secondo il modello dei ricercatori, facendo clic sui collegamenti su un sito Web (ad es. Google) non influirebbe sul colore dei link che appaiono su un altro sito web (ad es. Facebook). Gli utenti potrebbero concedere eccezioni a determinati siti Web di loro scelta. I ricercatori stanno creando un prototipo di questa soluzione e valutando i compromessi di un browser così attento alla privacy.