Un utente malintenzionato che possiede la chiave e tutti i frammenti di dati tranne uno non è in grado di decifrare nemmeno una piccola parte dei dati iniziali. Credito:Kapusta, Memmi &Rambaud.

Un team di ricercatori di Telecom ParisTech ha sviluppato un nuovo metodo per proteggere i dati crittografati dall'esposizione delle chiavi. Il loro algoritmo presentato in un articolo pre-pubblicato su arXiv, trasforma, frammenta e disperde i dati in modo che rimangano protetti, a meno che tutti i nodi di archiviazione non siano compromessi.

"Oggi, osserviamo due cose, "Katarzyna Kapusta, uno dei ricercatori che ha condotto lo studio, ha detto a TechXplore. "Da una parte, la popolarità dell'outsourcing dei dati è ancora in crescita. D'altra parte, ogni due mesi, assistiamo a una grave violazione dei dati che espone i dati degli utenti. Gli aggressori stanno diventando sempre più potenti. A volte sono in grado di acquisire chiavi di crittografia tramite corruzione o coercizione. In tali situazioni, la semplice crittografia dei dati potrebbe non essere sufficiente."

Secondo Kapusta, un metodo di crittografia è valido solo quanto la generazione della chiave e la strategia di gestione impiegata dai singoli utenti. In collaborazione con i suoi colleghi Gérard Memmi e Matthieu Rambaud, ha quindi deciso di sviluppare un metodo più efficace per proteggere i dati utente crittografati da attacchi dannosi.

"Proponiamo una serie di metodi che combinano la crittografia con la frammentazione e la dispersione dei dati, " Ha detto Kapusta. "Mirano a rafforzare la riservatezza dei dati al fine di proteggerli da un aggressore che è stato in grado di acquisire le chiavi di crittografia".

Gli algoritmi di crittografia simmetrica classici funzionano crittografando i dati in un testo cifrato utilizzando una chiave di crittografia che deve essere mantenuta segreta. Ciò significa che se la chiave di crittografia viene trovata da un utente malintenzionato, i dati diventano vulnerabili.

Trasformazione tutto o niente (AONT), noto anche come protocollo tutto o niente, è un metodo di crittografia introdotto per la prima volta da Ronald L. RIvest alla fine degli anni '90. Funziona trasformando i dati di input in un testo cifrato in modo che possa essere decifrato solo quando il testo cifrato è completo.

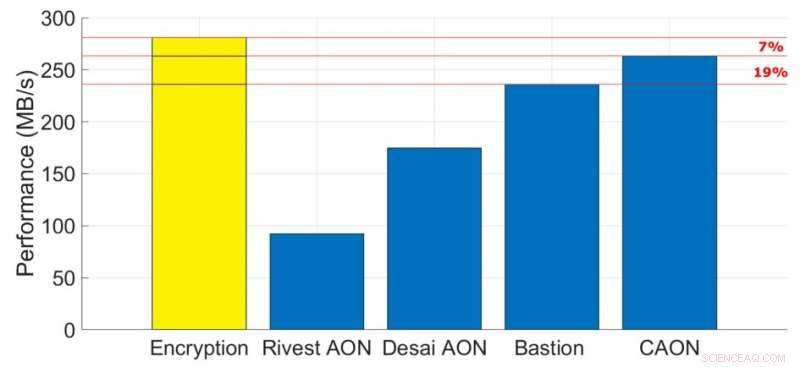

Un punto di riferimento delle prestazioni, confronto tra CAON e altre tecniche, crittografia semplice (AES-NI in modalità CTR, giallo) viene utilizzato come riferimento. Credito:Kapusta, Memmi &Rambaud.

"La crittografia tutto o niente rafforza la riservatezza dei dati proteggendoli da chiavi di crittografia deboli o trapelate, " ha spiegato Kapusta. "Produce un testo cifrato che può essere decifrato solo quando è completo. Frammenti di tale testo cifrato sono resistenti a una situazione di esposizione della chiave:non è possibile decifrare la parte dei dati all'interno di un frammento senza il resto dei frammenti, e questo anche se si conosce la chiave di cifratura. Crittografia dei dati utilizzando un AON, quindi frammentare e disperdere il testo cifrato ottenuto rafforza la riservatezza dei dati."

In combinazione con la frammentazione e la dispersione dei dati, Gli approcci AONT possono proteggere i dati dagli aggressori che acquisiscono la chiave di crittografia ma non sono in grado di raccogliere tutti i frammenti di dati. Però, poiché richiedono almeno due cicli di crittografia dei dati, questi metodi in genere determinano una diminuzione significativa delle prestazioni. Lo studio condotto da Kapusta e dai suoi colleghi affronta i limiti degli approcci AONT esistenti, introducendo un metodo alternativo chiamato circolare tutto o niente (CAON).

"La crittografia simmetrica classica è il componente principale di ogni metodo tutto o niente che protegge dagli aggressori meno potenti senza la conoscenza delle chiavi di crittografia, " ha detto Kapusta. "La protezione contro gli aggressori più potenti che possiedono le chiavi si ottiene combinando la crittografia con un componente che crea dipendenze tra i dati all'interno del testo cifrato che proteggerà dall'esposizione della chiave. Nei vecchi metodi AON, questo componente è una fase di pre-elaborazione, mentre nel recente AON, queste dipendenze vengono create dopo la crittografia dei dati. CAON appartiene al secondo gruppo di AON, poiché applica una trasformazione lineare sui dati crittografati. Questo trasforma blocchi di dati "esclusivi" in modo concatenato - ogni blocco è esclusivo - o con il suo predecessore, e il primo blocco che non possiede un predecessore naturale è in ordine esclusivo con l'ultimo."

La differenza chiave tra CAON e altri approcci AON è che il primo richiede solo una singola operazione XOR per blocco di dati, che è il minimo possibile in termini di elaborazione aggiuntiva. Ciò lo rende significativamente più veloce degli approcci AON esistenti, compreso lo schema di Bastion, un metodo ideato di recente che protegge i dati frammentati dall'esposizione delle chiavi utilizzando un singolo ciclo di crittografia dei dati e trasformazione lineare di post-elaborazione.

"CAON consente la protezione dei dati in outsourcing contro l'esposizione chiave senza comportare un onere per le prestazioni, " Ha detto Kapusta. "Il sovraccarico derivante dalla trasformazione di post-elaborazione applicata sui dati crittografati è quasi trascurabile. I precedenti AON erano lenti e quindi non pratici."

Nel futuro, CAON potrebbe proteggere i dati degli utenti online dagli attacchi di esposizione chiave. Ad esempio, potrebbe essere integrato all'interno di moderni sistemi di storage distribuito o soluzioni multi-cloud, offrendo una maggiore riservatezza senza i costi tipicamente associati ai metodi di crittografia AONT.

Il team sta ora lavorando su nuovi metodi che combinano crittografia, frammentazione e dispersione dei dati che potrebbero essere applicati al cloud computing o all'edge computing IoT. Più specificamente, stanno progettando di rilasciare un'implementazione open source a grana fine di CAON.

© 2019 Scienza X Rete